Принятие решений при планировании защиты компьютерной

реклама

Принятие решений при планировании защиты компьютерной сети…

О.В. ЛУКИНОВА

Институт проблем управления имени В.А.Трапезникова РАН, Москва

ПРИНЯТИЕ РЕШЕНИЙ ПРИ ПЛАНИРОВАНИИ ЗАЩИТЫ

КОМПЬЮТЕРНОЙ СЕТИ НА ОСНОВЕ БИЗНЕС-ПРОЦЕССОВ

В докладе изложена идеология построения системы защиты информационных активов корпоративной сети, в качестве которых рассматриваются автоматизированные бизнес-процессы предприятия. Предложена процедура начального планирования системы на основе метода субъективных оценок. Реализуется выбор вариантов средств защиты в пространстве оценок критериев безопасности на основе значимости активов для предприятия, предпочтений ЛПР, оценок

уязвимостей ресурсов бизнес-процессов и аксиом бизнеса.

Планирование системы безопасности компьютерной сети предприятия основывается на двух

тезисах. Первый – заключается в том, что организация защиты информационных активов предприятия, реализованных в сетевой среде, должна быть управляемой, и это управление необходимо

осуществлять в интересах бизнеса, т.е. нужно дать возможность ЛПР от бизнеса принимать стратегические решения по защите.

Это означает:

1) дать возможность ЛПР определить и согласовать перечень параметров (критериев), которыми описывается характер защиты активов;

2) дать возможность ЛПР определить и согласовать перечень уязвимостей (угроз), от которых следует защищаться;

3) дать возможность ЛПР определить и согласовать значимость того или иного критерия,

той или иной уязвимости с его точки зрения;

4) назначить значения критериев (уровень защиты) исходя из ценности активов для бизнеса

и предпочтений ЛПР;

5) сформировать варианты наборов защитных средств, удовлетворяющие заданному уровню

защиты с учетом влияния уязвимостей;

6) предложить ЛПР осуществить и согласовать окончательный выбор варианта с учетом

стоимости средств защиты и их влияния на производительность исполнения задач бизнеса.

Сформулированная таким образом задача управления планированием защиты сети влечет

следующий тезис. Суть его в том, что в качестве активов сети, которые подлежат защите от информационных вторжений, следует рассматривать не отдельные ресурсы или информацию

(например, файлы или БД), а бизнес-процессы, реализованные в сетевой среде. Этот тезис основывается на той идее, что информационные и вычислительные ресурсы нужны компании только для

того, чтобы выполнять те или иные задачи, реализованные в виде бизнес-процессов.

Для решения описанной задачи можно построить систему планирования безопасности

S=< {Bp( PBP , X , ABP )} , {KS} , KS (Tr l ) ,{pzi}> ,

где {Bp( PBP , X , ABP )} – бизнес-процессная модель сети, построенная в целях защиты [1, 3], т.е.

совокупность бизнес-процессов, каждый из которых характеризуется приоритетом с точки зрения

бизнеса РВР, матрицей уязвимостей Х , присущих ресурсам бизнес-процесса, и аксиомами {АВР},

которые представляют собой некоторые утверждения, касающиеся обеспечения функционирования бизнес-процесса и являющиеся ограничениями при выборе плановых защитных средств {pzi},

1 i r, r – общее количество средств защиты (СЗ);

{KS} {C , D, K } – принятые в системе критерии безопасности, определяющие выбор требований KS (Tr l ) (l = C/D/K) к механизмам защиты и, в конечном счете, к средствам {pzi}, для ко-

торых механизмы являются основными носителями функциональных свойств безопасности; С –

целостность, характеризуется трудоемкостью подделки или навязывания некорректной информации на ресурсах бизнес-процесса; D – доступность бизнес-процесса, определяется на основании

стандартов ITIL/ITSM, т.е. периодом времени, в течение которого бизнес-процесс и его функции

должны исполняться; K – конфиденциальность информации, используемой бизнес-процессом,

предполагает ограничение доступа к информационным ресурсам бизнес-процесса.

{KS} {C , D, K } задаются как термы лингвистических переменных (табл. 1) и определяют

критериальное пространство субъективных оценок для выбора плановых средств защиты, которые

Принятие решений при планировании защиты компьютерной сети…

на сегодняшний день являются единственной парадигмой принятия решений в слабоструктурированных системах.

Таблица 1

K

С

D

Особой важности

4

Очень высокий

4

Сов. секретно

3

Высокий

3

Секретно

2

Средний

2

ДСП

1

Низкий

1

24 7

4

24 5

3

87

2

85

1

Бизнес-процесс

имеет

0

Плановые Средства

защиты

СКЗИ

Содержится

МСЭ

Уязвимость б\п

СЗ разграничения

доступа

Возникает

Анализ

защищенности САЗ

Причина

Имеет

СЗ защиты от спама

Закрывается

АВС

Требования

СОА

Имя

Способствует

СЗ контентного

анализа

СЗ защиты от НСД

Этап атаки

Отсутствует

0

Отсутствует

0

Отсутствует

Ресурс

Это

Уровень OSI

Имя

Имеет

Функционирует

Причиняет

Возможные

последствия

У-экспл-К

Это

Нарушает

Организационно

-правовые

Сервер\сеть\РС

Аппаратно

Это

Стадии

эксплуатации

Критерии

Стадии

проектирования

Атрибут

Атрибут

Параметр

Характеризуется

Характер

защиты

Реализует

У-экспл-D

У-проек-К

Уровень

критерия

Поддерживаются

Функции

Обеспечивает

Механизмы

Пассивный

Это

Активный

У-проек-С

Оценка

последствия

ПК

АПК

Вид реализации

Реализуется

У-экспл-С

FI, St,E,Mod

Оцениваются

Плановые СЗ

Установлен

У-проек-D

Фильтрация пакетов

Аутентификация

Анализ кода

Идентификация

Анализ настроек

Авторизация

Лексема

Трансляция адресов

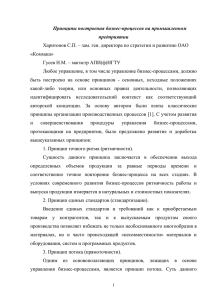

Рис. 1. Семантическая модель классов «Уязвимость бизнес-процесса» и «Плановые СЗ»

Уровень критериев определяет выбор требований безопасности KS (Tr l ) , в соответствии с

которыми производится выбор средств защиты, {pzi}, реализующих сервисы безопасности для активов (межсетевые экраны, антивирусные средства, системы идентификации и аутентификации,

средства разграничение доступа, КСЗИ и т.д. (рис. 1)).

Далее в пространстве оценок {KS } определяем множество вариантов защиты с учетом приоритетов, предпочтений ЛПР и уязвимостей ресурсов бизнес-процессов. Для этого можно построить следующий алгоритм.

Шаг 1. Определение базового уровня в соответствии с приоритетом бизнес-процесса РВР.

Шаг 2. Определение предпочитаемого уровня на основе субъективной значимости критериев для ЛПР. Выясняется у ЛПР, что для него важнее: обеспечить, например, доступность к серверу БД или конфиденциальность хранимой там информации, или принимать ли во внимание возможность угрозы инсайдинга. Оценки значимости критериев корректируют базовый уровень безопасности.

Шаг 3. Определение ожидаемого уровня критериев с учетом оценок уязвимостей Х . В соответствии с моделью уязвимостей, каждому бизнес-процессу сопоставлена оценка по шкале

«Степень опасности»: «отсутствует», «низкая», «средняя», «высокая», «очень высокая». Оценка

осуществляется на основании статистики частоты использования данной уязвимости нарушителем для конкретной сети.

Ненулевые значения Опасности говорят о том, что ресурсы данного бизнес-процесса содержат уязвимости, которыми с успехом может воспользоваться нарушитель, и именно эти уязвимости следует прикрывать средствами защиты {pzi}. Если оценка опасности нулевая, то уровень защиты для этого бизнес-процесса по данному критерию может быть снижен до 0. Тогда ожидаемый уровень защиты (критериев безопасности) должен быть построен на основе предпочитаемого, но с учетом поправок на значение оценок опасности.

В итоге по всем бизнес-процессам получим наборы целевых векторов защиты

{KS} {C (Т *), D(Т *), K (Т *)} , где Т* – выбранные термы лингвистических переменных. В табл. 2

Принятие решений при планировании защиты компьютерной сети…

приведен пример целевых векторов, числовые значения которых получены в результате выполнения шагов 1–3, при этом функции, в соответствии с которыми осуществлялись поправки, представляют собой эвристики, отражающие экспертные суждения.

Таблица 2

Уровни защиты

Базовый

Предпочитаемый

Ожидаемый 1

Ожидаемый 2

..........

Ожидаемый k

K

4

1

2

4

...

...

С

4

2

0

0

...

...

D

4

3

3

4

...

...

Шаг 4. Этот шаг состоит в определении множества рациональных вариантов средств защиты {pzi}, удовлетворяющих целевым критериальным векторам с учетом требований KS (Tr l ) и

аксиом бизнеса {АВР}. Дополнительно осуществляется оптимизация по функциональностоимостным показателям [1]. В результате получим реальный уровень защиты, который можно

обеспечить имеющимися защитными средствами.

Процесс принятия решений по выбору состава защитных средств бизнес-процессов, который использует знания о таких объектах системы <S>, как уязвимости Х , требования KS (Tr l ) ,

средства защиты {pzi} и их взаимовлияние, является весьма неформализованной задачей. Поэтому

моделирование этих объектов осуществлялось в виде семантических сетей, включающих таксономии понятий. Были построены следующие классы понятий: «Уязвимость бизнес-процесса» Mu (см.

рис. 1), «Требования» T, «Плановые Средства защиты» (СЗ), «Механизмы защиты» Mx, «Возможности нарушителя» Mn.

Классы концептов «Уязвимость бизнес процесса», «Требования», «Средства защиты» параметризованы. Параметром является идентификатор механизма защиты. Под механизмом защиты

понимается совокупность методов защиты, реализующих ту или иную функцию безопасности.

Таким образом, образуется связь между классами, позволяющая организовать алгоритм вывода

требований и средств защиты.

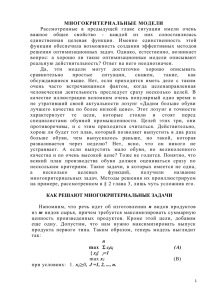

На рис. 2 представлена принципиальная схема алгоритма вывода, которая заключается в

следующем:

1. Бизнес-модель {Bр} формирует следующие данные для семантического уровня

представления:

1.1. Уровни критериев безопасности K(T*), C(T*), D(T*), где Т* – соответствующие термы

шкал лингвистических переменных «Конфиденциальность», «Целостность», «Доступность». Эти

данные – результат выполнения шагов 1–3.

1.2. Матрицы уязвимостей ресурсов бизнес-процессов Х s , s = 1,…, k, k – количество бизнеспроцессов и их оценок по шкале «Степень опасности».

1.3. Перечень аксиом бизнеса {АВР}, которые задают ограничения при формировании требований.

2. Функционирование семантического уровня представляется двумя этапами.

2.1. Формирование требований. Заключается в том, что на основании данных классов Мu,

Mn, T, Mx, заданных целей {KS} {C , D, K } с помощью системы продукций формируется множество ТПИБ, которое определяет требования к выбору защитных средств бизнес-процессов данного

предприятия на уровне механизмов защиты.

2.2. На основании данных ТПИБ и класса СЗ осуществляется формирование рациональных

вариантов защитных средств, которые составляют суть комплексной системы защиты. Задача

формирования вариантов СЗ формулируется как процедура рационального выбора по локальным

критериям, а именно, надо выбрать такие { рzil*} , 1 i* r (* означает выбранное СЗ), l = K/C/D,

которые удовлетворяли бы критериальному вектору

KPZ {FI , StZ , E, Mod} ,

т. е. влияние

функциональных издержек FI и стоимость StZ выбираемых { рzil*} не должны превышать заданных значений, эксплуатационные характеристики Е должны быть не ниже заданного уровня и

Принятие решений при планировании защиты компьютерной сети…

{ рzil*} должны допускать возможность модификации Mod при изменении требований к защищаемым активам:

FI ( рzil* j* ) FI 0 , StZ ( рzil* j* ) StZ0 , Mod ( рzil* j* ) Mod0 , E ( рzil* j* ) E 0 .

В результате для каждого бизнес-процесса получим набор рациональных вариантов СЗ

n – количество выбранных из {pzi} СЗ , l = K/C/D, который по заданным критериальным оценкам является лучше остальных.

( рz1l , рz2l ,..., рznl ) ,

Семантический уровень

Бизнес уровень

Продукционная машина вывода

Т

Критерии

K(T*), C(T*),

D(T*)

БИЗНЕС

МОДЕЛЬ

Bp

Матрица

уязвимостей

Алгоритм рационального выбора

Mu

КСЗ

TПИБ

Mn

Аксиомы Аb/p

Мх

СЗ

Рис. 2. Схема алгоритма вывода

Таким образом, в работе описана идеология, которая позволит встроить вопросы защиты

корпоративной сети в общую современную методологию управления IT-средой в интересах предприятия, декларируемую стандартами ITIL [4], концепцией Business Service Management [5] и др.

Тогда решаются такие вопросы управления защитой сети, как обоснование достаточности планируемых средств защиты: они подбираются исходя из интересов выполнения всех бизнеспроцессов с учетом действующих в стране нормативных актов и решений, принимаемых ЛПР; для

коммерческих организаций появляется возможность определить потери от информационных

вторжений посредством оценки ущерба от неэффективной\некорректной работы, от простоев бизнес-процесса; разработка реально обоснованной потребностями бизнеса политики информационной безопасности и обоснование бюджета на защиту; в требования на проектирование автоматизированных систем управления, которое строится на базе бизнес-процессных моделей, естественным образом включаются и требования по безопасности. Кроме того, представленные семантические модели предметных областей, позволяют говорить о возможности автоматизации процесса

планирования защиты.

СПИСОК ЛИТЕРАТУРЫ

1.

Лукинова О.В. // Надежность. 2009. № 1. C. 72.

2.

Лукинова О.В. // Труды XII научно-практической конференции «Реинжиниринг

бизнес-процессов на основе современных информационных технологий». М., 2009. C. 170.

3.

Лукинова О.В. // Надежность. 2009. № 2. C. 30.

4.

Скрипкин К. Г. Экономическая эффективность информационных систем. М.: ДМКпресс, 2002.

5.

Дубова Н. // Открытые системы. [Электронный ресурс]: 2005. №1. Режим доступа к

журналу: http://www.osp.ru/