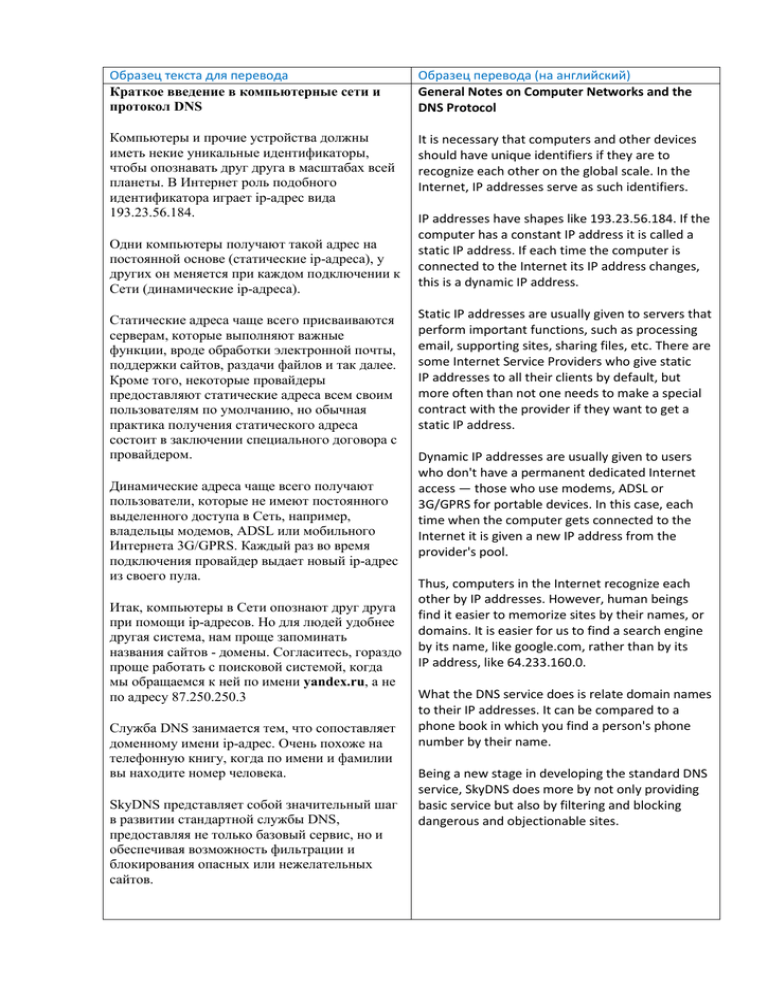

Краткое введение в компьютерные сети и протокол DNS

реклама

Образец текста для перевода Краткое введение в компьютерные сети и протокол DNS Образец перевода (на английский) General Notes on Computer Networks and the DNS Protocol Компьютеры и прочие устройства должны иметь некие уникальные идентификаторы, чтобы опознавать друг друга в масштабах всей планеты. В Интернет роль подобного идентификатора играет ip-адрес вида 193.23.56.184. It is necessary that computers and other devices should have unique identifiers if they are to recognize each other on the global scale. In the Internet, IP addresses serve as such identifiers. Одни компьютеры получают такой адрес на постоянной основе (статические ip-адреса), у других он меняется при каждом подключении к Сети (динамические ip-адреса). Статические адреса чаще всего присваиваются серверам, которые выполняют важные функции, вроде обработки электронной почты, поддержки сайтов, раздачи файлов и так далее. Кроме того, некоторые провайдеры предоставляют статические адреса всем своим пользователям по умолчанию, но обычная практика получения статического адреса состоит в заключении специального договора с провайдером. Динамические адреса чаще всего получают пользователи, которые не имеют постоянного выделенного доступа в Сеть, например, владельцы модемов, ADSL или мобильного Интернета 3G/GPRS. Каждый раз во время подключения провайдер выдает новый ip-адрес из своего пула. Итак, компьютеры в Сети опознают друг друга при помощи ip-адресов. Но для людей удобнее другая система, нам проще запоминать названия сайтов - домены. Согласитесь, гораздо проще работать с поисковой системой, когда мы обращаемся к ней по имени yandex.ru, а не по адресу 87.250.250.3 Служба DNS занимается тем, что сопоставляет доменному имени ip-адрес. Очень похоже на телефонную книгу, когда по имени и фамилии вы находите номер человека. SkyDNS представляет собой значительный шаг в развитии стандартной службы DNS, предоставляя не только базовый сервис, но и обеспечивая возможность фильтрации и блокирования опасных или нежелательных сайтов. IP addresses have shapes like 193.23.56.184. If the computer has a constant IP address it is called a static IP address. If each time the computer is connected to the Internet its IP address changes, this is a dynamic IP address. Static IP addresses are usually given to servers that perform important functions, such as processing email, supporting sites, sharing files, etc. There are some Internet Service Providers who give static IP addresses to all their clients by default, but more often than not one needs to make a special contract with the provider if they want to get a static IP address. Dynamic IP addresses are usually given to users who don't have a permanent dedicated Internet access — those who use modems, ADSL or 3G/GPRS for portable devices. In this case, each time when the computer gets connected to the Internet it is given a new IP address from the provider's pool. Thus, computers in the Internet recognize each other by IP addresses. However, human beings find it easier to memorize sites by their names, or domains. It is easier for us to find a search engine by its name, like google.com, rather than by its IP address, like 64.233.160.0. What the DNS service does is relate domain names to their IP addresses. It can be compared to a phone book in which you find a person's phone number by their name. Being a new stage in developing the standard DNS service, SkyDNS does more by not only providing basic service but also by filtering and blocking dangerous and objectionable sites. Образец текста для перевода Find and Call - is it *really* the first malware in the iOS App Store? Образец перевода (на русский) Find and Call: первый вирус в магазине приложений для iOS или что-то другое? by Vanja Svajcer on July 6, 2012 | 6 июля 2012 г. Автор: Ваня Свайсер (Vanja Svajcer) When our friends at Kaspersky reported yesterday that they had found a malicious app in both the Android and iOS app stores, it was hardly a surprise that it made the headlines. Сообщение наших коллег из «Лаборатории Касперского» о том, что они обнаружили вредоносное ПО в магазинах приложений для портативных ОС — не только для Android, но и для и iOS! — стало новостью дня. И это неудивительно. Although there have been plenty of reports of Android malware, attacks targeted towards iPhone and iPad users are much much rarer. Да, о вирусах в ОС Android сообщалось уже неоднократно, но вот атаки на iPhone и iPad отмечались значительно реже. Indeed, the most significant incidents we have seen of iOS attacks (the Ikee and Duh worms) only affected poorly-secured jailbroken iPhones. Самое серьезное, что было, — это черви Ikee и Duh, да и те представляли опасность только для незащищенных «айфонов» с открытой файловой системой. Clearly Apple's "rigorous" screening of apps before they're allowed in the App Store wasn't quite rigorous enough in the case of the "Find and Call" app, as it was able to slip through the net. It's good to hear that Apple has now removed the app, so it is no longer available. But I'm not sure I 100% agree with Kaspersky that it is malware. It would probably be more accurate to say that the "Find and Call" app is "spammy" - as it leaks data all over the place in plain text via http (which means, of course, that the data could be intercepted and sniffed by someone wanting to snoop on you). Once the contact details are uploaded from the affected smartphone there is some server-side code that sends each contact an SMS message with a link to the download location of the app. По-видимому, «тщательная» проверка, выполняемая Apple перед размещением приложений в магазине App Store, оказалась недостаточной в случае с приложением Find and Call, преодолевшем все барьеры безопасности на своем пути. Немного успокаивает то, что компания уже удалила Find and Call, и теперь его не получить. Однако я не уверен, что в «Лаборатории Касперского» приложение правильно классифицировали как вредоносное ПО. На мой взгляд, вернее будет назвать программу рассыльщиком спама, поскольку ее функция — передача информации через HTTP в форме открытого текста (и конечно, любой, кому она нужна, может эту информацию перехватить и воспользоваться ею). Как только с «зараженного» смартфона передан список контактов, сервер при помощи специального кода отправляет каждому абоненту из списка SMS-сообщение со ссылкой на страницу загрузки приложения. In this way the app promotes itself to all of your contacts. Таким образом приложение рекламирует само себя среди ваших друзей и знакомых. That's pretty ugly behaviour, as there are no Вот так, без какого-либо предупреждения или объяснения для пользователя. Довольно previous warnings or explanations for the user. неприятно. Образец транскрибированного аудио-файла Образец перевода транскрибированного аудиофайла Здравствуйте. Я Пол Даклин из компании Sophos. Сегодня мы поговорим о DNS (системе доменных имен) и о вредоносной программе DNS Changer. Прежде всего, вернемся на несколько лет назад, когда вирус DNSChanger широко распространился. Вирус выполнял две задачи: он изменял настройки DNS на компьютере и, если у вас имелся межсетевой экран или маршрутизатор, вирус пытался незаметно угадать пароль, выполнить вход независимо от вас и поменять настройки DNS на самом устройстве. Заметим, что мошенники знают все заводские пароли по умолчанию, поэтому я советую изменить пароль маршрутизатора, воспользовавшись надежным сочетанием символов. Помимо вируса, киберпреступники создали компанию и запустили в США огромное количество DNS-серверов для обработки запросов от зараженных компьютеров. Вспомним, что задача системы доменных имен — преобразовывать символьные интернет-адреса в числовые, известные нам под названием IP-адресов. Таким образом, если ваш компьютер посылает запросы на мошеннический DNS-сервер, последний, вероятно, обеспечит вам по большей части сносное соединение, но время от времени он будет незаметно перенаправлять вас на какой-нибудь из сайтов в паутине, созданной мошенниками (crooknet empire в примерах). Сервер, скорее всего, закроет вам доступ к новостям о безопасности, обновлениям антивируса и тому подобному. Что же, я могу вас порадовать хорошими новостями. Делом занялись в ФБР, после чего были арестованы шесть эстонцев, которым предъявлены соответствующие обвинения. Сообщается, что, создав свою DNS-сеть, мошенники заполучили 14 млн долларов. Постановлением суда федералам было предоставлено право на работу с теми IP-адресами, которые преступники использовали для подменных DNS-серверов. ФБР заменило их безопасными и законными серверами. Само вредоносное действие DNSChanger также значительно уменьшилось: пользователи удалили вирус со своих компьютеров. Казалось бы, вот и счастливый конец, но нет. Если вы удалили вирус DNSChanger, но не проверили и не исправили свои DNS-настройки, ваш компьютер уже не будет зараженным, но останется уязвимым. Цифры, опубликованные рабочей группой по Hello everybody. Paul Ducklin here from Sophos. Today we’re going to be looking at DNS (the Domain Name System) and at the DNSChanger malware. We’re going to start by going back several years which is when the DNSChanger malware first became widespread and two of the things it did were as follows: it changed the DNS settings on your computer and, if you had a firewall or a router at home, it sneakily tried to guess your password, log in behind your back and change the DNS settings on the router itself. By the way, the crooks know all the factory defaults so please pick a decent router password. In parallel to the malware the crooks also set up a company and ran a whole raft of DNS servers in the US which would process the DNS requests from the infected computers. Now the purpose of DNS is to convert Internet names into Internet numbers, or what we know as IP addresses. So, if you rely on a DNS server that’s run by a crook, he can tell you the truth most of the time, but every now and then just silently redirect you to an imposter site somewhere in his own crooknet empire. And it can easily stop you getting at things like security news, update patches and so on. Right, here’s some good news about all of this. The FBI got involved and they ended up arresting and charging six Estonians who are said to have raked in 14,000,000 dollars through this DNS chicanery. And the feds also got a court order allowing them to take over the IP numbers used by the crooks for the dodgy DNS servers and to run clean legitimate servers instead. Also, the actual infections by DNSChanger dwindled because people removed the malware from their computers. At this end it sounds as though the story should end peacefully, doesn’t it? But here’s some bad news. If you remove malware like DNSChanger but you don’t’ check and fix your DNS settings at the same time, you will no longer be infected but you will still be affected. Figures published by the DNSChanger Working Group over the past few months show that lots and lots of computers are still affected. Hundreds of thousands of them, if the truth be told! And yet is the bad news I promised you earlier. The FBI’s authority to run those interim servers expires on Monday, 9 July 2012. If you still haven’t fixed you DNS settings by then, then that DNS game is over for you. No more Facebook and, even worse, no more Naked Security. So, what should you do about it? Firstly, check that you aren’t infected with DNSChanger or indeed with any other malware. That’s always a good starting point for a security check-up. And then you need to verify the DNS settings that are in use by your computer and, if you have one, by your router. Sadly, every operating system and every router does its DNS configuration differently, so I can’t give you a simple, all-in-one solutions here. I’m just going to show you two examples to give you an idea what to look for and you have to follow your nose from here. So here we go, this is Windows 7. Go to your Control Panel — Network and Internet — Network and Sharing Center. I’ve got one network connection, so I’m going to click on the Local Area Connection link/ You might have more than one connection, for example LAN and wireless, so be sure to check out both. Click Properties, choose Internet Protocol Version 4, click again for its Properties, and here you see the IP address configuration screen for the network connection. Most computers will and should be using Obtain DNS server address automatically and in techy speak that means use DHCP. If that’s what you see here, your computer’s OK. Of course you still need to check your router. But if on this screen you see a DNS server specified with a hardwired IP address, you need to check that it’s not one of the ones on the FBI’s list. Those of the DNS servers which disappear on the 9th of July. While you are about it, have a look at your ISP’s website. I found my own ISP’s official DNS server list pretty easily. Right, that’s Windows, let’s look at reconfiguring the router. To keep myself vendor-agnostic, this router is running OpenWrt, I’m going to log in and right here on the main summary page I go down to the section WAN Status, and here I can read of the DNS servers that are currently being used by my router. These actually came via DHCP from my service provider, and they are correct — I checked them against the official list that I mentioned a moment ago. And that’s it — DNSChanger Blackout Avoidance lesson. Let me summarise. One, check that you aren’t infected with malware, DNSChanger included. Two, check the DNS settings on your computer. Three, check the DNS settings on your router, if you have one. And four, check today. Bad DNS settings are the cause of so many network and security problems that it really is worth checking this kind of stuff regularly. By the way if you are not comfortable digging around in network settings’ dialogues on your own, try asking your IT-savvy friend or family member to show you how. If you’re one of those IT-savvy friends, please be especially obliging over the weekend of the 7th and the 8th of July. Let’s make this as easy as possible for everybody. And may you have it, folks, DNSChanger sorted. Thanks for listening, and until next time, stay secure. проблеме DNSChanger в течение последних нескольких месяцев, показывают, что действию вируса все еще подвержено множество компьютеров. Говоря начистоту, сотни тысяч компьютеров! И вот обещанная плохая новость. Право ФБР на использование описанных промежуточных серверов истекает в понедельник, 9 июля 2012 г. Если к этому моменту вы не исправите поврежденные DNSнастройки, то на вас придется основной удар атаки. Что означает невозможность доступа к Facebook и, более того, к новостям и советам производителя вашего антивируса. Так что же делать? Для начала, проверьте, не заражен ли ваш компьютер вирусом DNSChanger или любым другим вирусом. С этого следует начинать при каждой проверке компьютера. После этого нужно проверить DNS-настройки, используемые компьютером и маршрутизатором, если он у вас есть. К сожалению, на различных ОС и маршрутизаторах настройки DNS выполняются по-разному, и я не могу дать здесь простой рецепт на все случаи. Но я приведу два примера, чтобы дать представление о том, с чего начать, и вы сможете действовать по этому примерному образцу. Итак, Windows 7. Откройте «Панель управления» (Control Panel) — «Сеть и Интернет» (Network and Internet) — «Центр управления сетями и общим доступом» (Network and Sharing Center). На моем компьютере — одно сетевое соединение, поэтому я щелкну ссылку Подключение по локальной сети (Local Area Connection). У вас может быть установлено несколько соединений: к примеру, локальная сеть (LAN) и беспроводное соединение. Не забудьте проверить их все. Нажмите кнопку «Свойства» (Properties), выберите «Протокол Интернета версии 4» (Internet Protocol Version 4), снова воспользуйтесь кнопкой «Свойства» (Properties). Откроется окно настройки IPадресов для сетевого соединения. На большинстве компьютеров по умолчанию выбран параметр «Получить адрес DNS-сервера автоматически» (Obtain DNS server address automatically). Профессионалы понимают под этим использование протокола DHCP. Если вы видите пустые поля, значит, вашему компьютеру ничто не угрожает. Не забудьте только проверить маршрутизатор. Но если, открыв это окно, вы обнаружили в поле адрес DNS-сервера для прямого проводного соединения, необходимо проверить, нет ли этого адреса в списке ФБР. Да, возможно, это один из тех DNS-серверов, которые исчезнут 9 июля. Заодно загляните на сайт своего интернет-провайдера. Я без труда нашел официальный список адресов DNS-серверов своего. Итак, с Windows покончено, перейдем к настройкам маршрутизатора. Оставаясь беспристрастными, возьмем маршрутизатор под управлением OpenWrt. Я вхожу в систему и вот, на главной странице я просматриваю общие настройки и перехожу к разделу) «Состояние глобальной сети» (WAN Status). Здесь отражены адреса DNS-серверов, которые в данный момент используются маршрутизатором. Мои пришли по протоколу DHCP от моего поставщика и верны — я проверил их по официальному списку, о котором говорил минуту назад. Вот и все — наш урок по защите интернет-соединения от DNSChanger окончен. Подведем итоги. Вопервых, проверьте, не заражен ли ваш компьютер вирусами, включая DNSChanger. Во-вторых, проверьте настройки DNS на своем компьютере. В-третьих, если у вас есть маршрутизатор, проверьте DNS-настройки на нем. И наконец, сделайте это сегодня. Неправильные DNS-настройки — причина стольких бед, касающихся сети и безопасности, что здесь не стоит пренебрегать регулярными проверками. И если вы не уверены, что справитесь с настройками параметров сетей самостоятельно, попросите друзей или родственников, которые в этом разбираются, показать вам, как это сделать. Если же вы — один из таких друзей или родственников, проявите добрую волю в выходные 7 и 8 июля. Давайте объединимся и вместе справимся с этой проблемой. Напоследок пожелаю удачи в борьбе с DNSChanger. Спасибо за внимание, не забывайте о безопасности своего компьютера, и до следующей встречи.