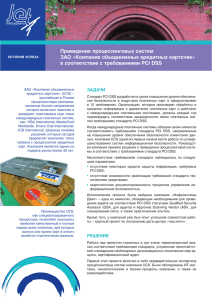

Приложение A. Дополнительные требования PCI DSS для

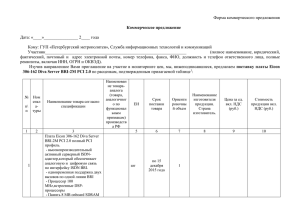

реклама