1. Выделение адресного пространства для

реклама

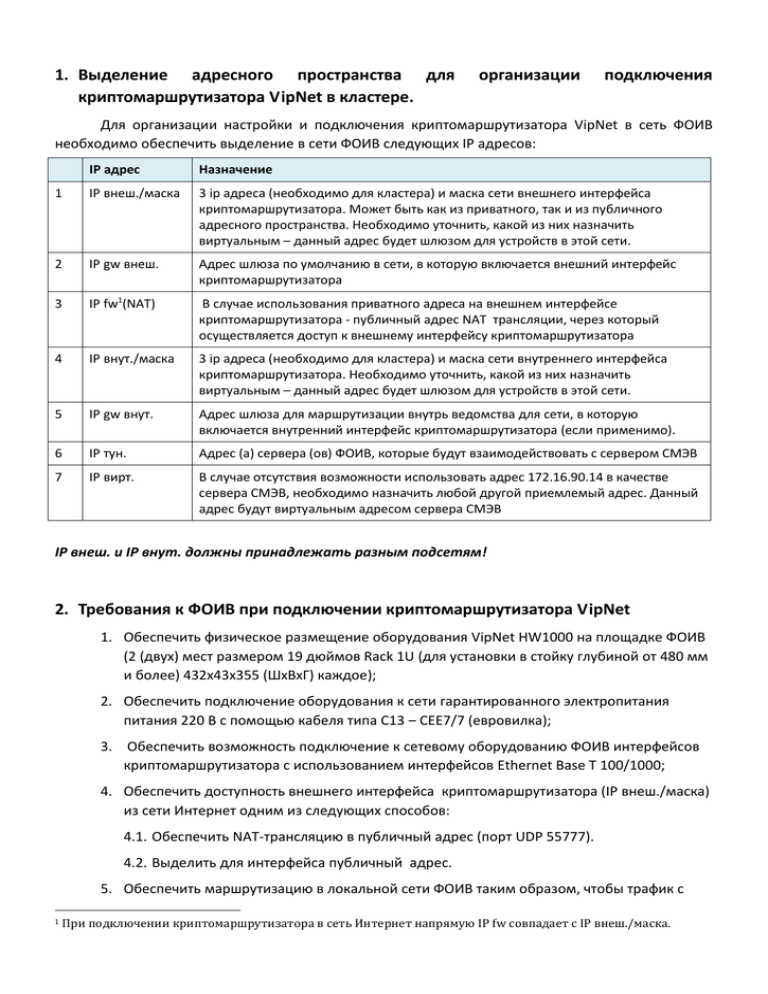

1. Выделение адресного пространства для криптомаршрутизатора VipNet в кластере. организации подключения Для организации настройки и подключения криптомаршрутизатора VipNet в сеть ФОИВ необходимо обеспечить выделение в сети ФОИВ следующих IP адресов: IP адрес Назначение 1 IP внеш./маска 3 ip адреса (необходимо для кластера) и маска сети внешнего интерфейса криптомаршрутизатора. Может быть как из приватного, так и из публичного адресного пространства. Необходимо уточнить, какой из них назначить виртуальным – данный адрес будет шлюзом для устройств в этой сети. 2 IP gw внеш. Адрес шлюза по умолчанию в сети, в которую включается внешний интерфейс криптомаршрутизатора 3 IP fw1(NAT) В случае использования приватного адреса на внешнем интерфейсе криптомаршрутизатора - публичный адрес NAT трансляции, через который осуществляется доступ к внешнему интерфейсу криптомаршрутизатора 4 IP внут./маска 3 ip адреса (необходимо для кластера) и маска сети внутреннего интерфейса криптомаршрутизатора. Необходимо уточнить, какой из них назначить виртуальным – данный адрес будет шлюзом для устройств в этой сети. 5 IP gw внут. Адрес шлюза для маршрутизации внутрь ведомства для сети, в которую включается внутренний интерфейс криптомаршрутизатора (если применимо). 6 IP тун. Адрес (а) сервера (ов) ФОИВ, которые будут взаимодействовать с сервером СМЭВ 7 IP вирт. В случае отсутствия возможности использовать адрес 172.16.90.14 в качестве сервера СМЭВ, необходимо назначить любой другой приемлемый адрес. Данный адрес будут виртуальным адресом сервера СМЭВ IP внеш. и IP внут. должны принадлежать разным подсетям! 2. Требования к ФОИВ при подключении криптомаршрутизатора VipNet 1. Обеспечить физическое размещение оборудования VipNet HW1000 на площадке ФОИВ (2 (двух) мест размером 19 дюймов Rack 1U (для установки в стойку глубиной от 480 мм и более) 432х43х355 (ШхВхГ) каждое); 2. Обеспечить подключение оборудования к сети гарантированного электропитания питания 220 В с помощью кабеля типа С13 – СЕЕ7/7 (евровилка); 3. Обеспечить возможность подключение к сетевому оборудованию ФОИВ интерфейсов криптомаршрутизатора с использованием интерфейсов Ethernet Base T 100/1000; 4. Обеспечить доступность внешнего интерфейса криптомаршрутизатора (IP внеш./маска) из сети Интернет одним из следующих способов: 4.1. Обеспечить NAT-трансляцию в публичный адрес (порт UDP 55777). 4.2. Выделить для интерфейса публичный адрес. 5. Обеспечить маршрутизацию в локальной сети ФОИВ таким образом, чтобы трафик с 1 При подключении криптомаршрутизатора в сеть Интернет напрямую IP fw совпадает с IP внеш./маска. адресов серверов ФОИВ отправляемый на сервер СМЭВ (172.16.90.14) направлялся на внутренний интерфейс криптомаршрутизатора; 6. Разрешить прохождение следующего трафика: 6.1. UDP 55777 между внешним интерфейсом криптомаршрутизатора (IP внеш.) и адресом 109.207.2.8; 6.2. Исходящий TCP 7777 от серверов ФОИВ к серверу СМЭВ (172.16.90.14); 6.3. Входящий TCP от сервера СМЭВ (172.16.90.14) к серверам ФОИВ – определяется ФОИВ самостоятельно (желательно также использовать TCP 7777). Необходимо указать wsdl линки (ссылки), по которому необходимо обращаться к сервису, опубликованному на сервере ФОИВ. 6.4. В случае отсутствия возможности использовать адрес 172.16.90.14 в качестве сервера СМЭВ, необходимо назначить любой другой приемлемый адрес. Данный адрес будут виртуальным адресом сервера СМЭВ. При этом необходимо всю маршрутизацию до данного адреса настроить согласно п.5 и п.6.2 и 6.3. 3. Типовая схема организации подключения ФОИВ Ведомство 6 1 Сервер 3 МЭ Ведомства Ведомства 4 Криптоканал UDP 55777 Внутренний трафик СМЭВ 1 IP внеш./маска 3 IP fw 4 IP внут./маска 6 IP тун. Ростелеком 109.207.2.8 172.16.90.14 МЭ РТК VipNet HW1000 СМЭВ