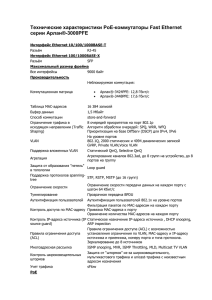

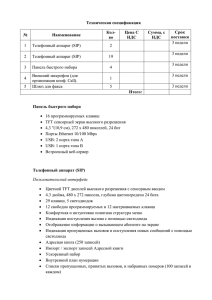

Приложение 7 - Технические требования

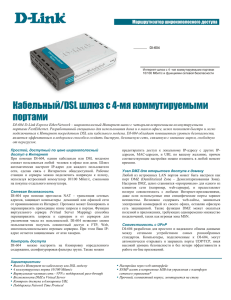

реклама