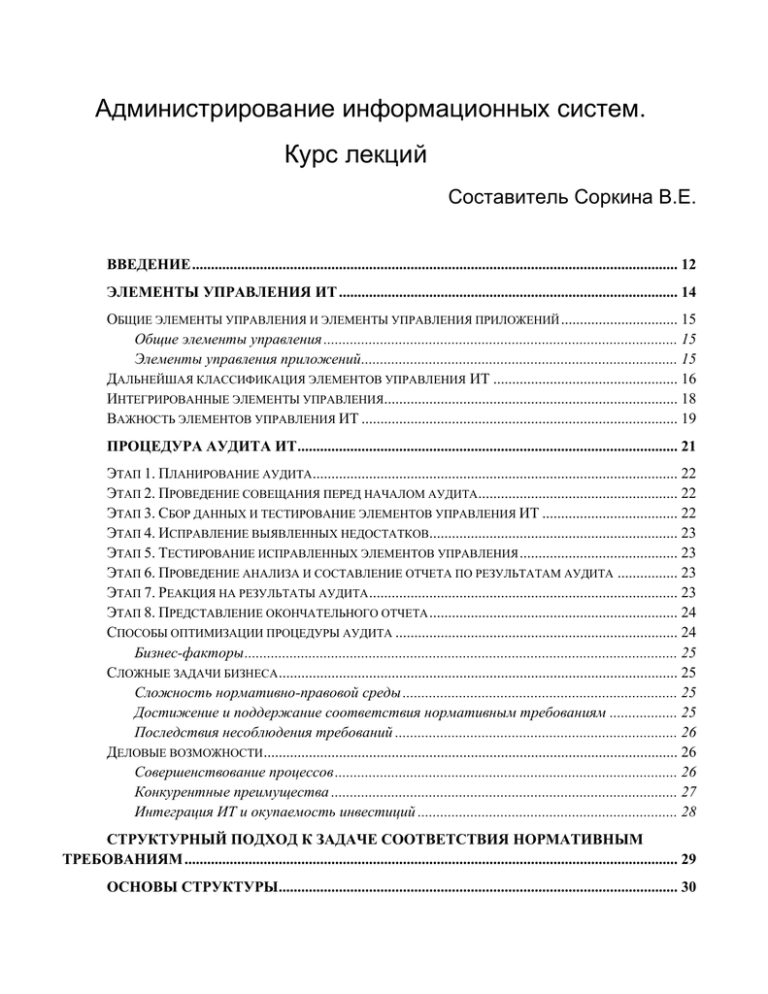

Конспект_ АИС

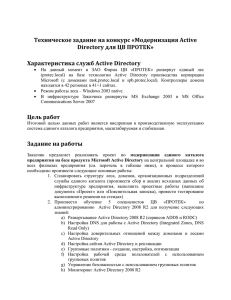

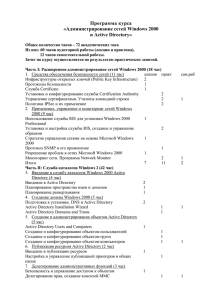

реклама