МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РЕСПУБЛИКИ КАЗАХСТАН КАЗАХСКИЙ НАЦИОНАЛЬНЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

реклама

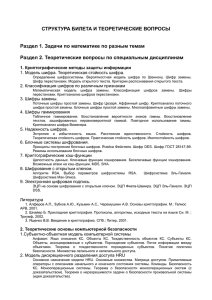

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РЕСПУБЛИКИ КАЗАХСТАН КАЗАХСКИЙ НАЦИОНАЛЬНЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ ИМЕНИ К.И.САТПАЕВА Институт информационных и телекоммуникационных технологий Кафедра Информатики «УТВЕРЖДАЮ» Директор института ИТТ _________ Б.С. Ахметов «___»___________________2014г. ПРОГРАММА КУРСА (SYLLABUS) По дисциплине: Криптология Специальность: 6М060200 – «Информатика» Форма обучения: очная Всего: 3 кредита Курс: 1 Семестр: 2 Лекций: 30 часов Лабораторные занятия: 30 часов Рубежный контроль (количество): 2 СРМП: 30 часов СРМ: 40 часов Экзамен: П Алматы 2014 Программу курса составил: Елемесов Куат Каирович - канд. технических наук, доцент кафедры Информатика. Программа составлена в соответствии с рабочим учебным планом магистрантов специальности 6М060200 – «Информатика» Рассмотрена на заседании кафедры «Информатика» «___»_____2014г. протокол №______ Зав. кафедрой, к.п.н., проф. _______________ Аманжолова Н.И. Одобрено научно-методическим Советом Института ИТТ «___»_____2014. протокол №______ Председатель, д.т.н., проф. _______________ Ахметов Б.С. Сведения о преподавателе: Елемесов Куат Каирович –доцент кафедры Информатика, кандидат технических наук. Окончил в 1996 году физико – математический факультет КГУ имени А. Байтурсынова. Общий стаж работы -20 лет, из них в КазНТУ -15 лет. Офис: Кафедра “Информатика”, ауд. 207 ГУК Адрес: 480013, Алматы, Сатпаева 22а, каб.203 ГУК (индекс, город, улица, дом, кабинет) Тел: 292-59-11, внут. – Факс: 2 1 Цели и задачи дисциплины 1.1. Цель преподавания дисциплины Дисциплина «Криптология» обеспечивает приобретение знаний и умений в соответствии с государственным образовательным стандартом, содействует формированию мировоззрения и системного мышления. Целью преподавания дисциплины является изложение основополагающих принципов защиты информации с помощью криптографических методов и примеров реализации этих методов на практике. 1.2. Задачи изучения дисциплины Системный подход к организации защиты информации, передаваемой и обрабатываемой техническими средствами на основе применения криптографических методов. Принципов синтеза и анализа шифров, математических методов, используемых в криптоанализе. 1.3. Пререквизиты: «Информационная безопасность и защита информации», «Теория информации», «Дискретная математика». 1.4. Постреквизиты: коммуникации Криптографическая защита и безопасные 2 Система оценки уровня знаний студентов Распределение рейтинговых баллов по видам контроля Таблица 1 Вариант № 1. Вид итогового контроля Экзамен Виды контроля Итоговый контроль Текущий контроль Рубежный контроль Проценты, % 100 100 100 Календарный график сдачи всех видов контроля по дисциплине Таблица 2 Недели 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 Недельное количество контроля 0 0 1 0 1 0 1 1 0 0 1 1 0 1 1 Л Л Р Л Р ЛР4 РК 2 Вид контроля Л Р Л Р Л Л ЛР1 Р СР1 Р ЛР2 РК1 Р ЛР3 СР2 Виды контроля: СР - самостоятельная работа, ЛР – лабораторная работа, РК- рубежный контроль Каждый вид текущего контроля (Тi) оценивается (процентах). Максимальное процентное содержание каждого контроля соответствует 100 %. 3 в баллах текущего Баллы в процентах за каждую самостоятельную работу подсчитываются в соответствии с таблицей 2. Инструмент измерения выполнения видов контроля СРМ Таблица 3 № 1 2 3 4 5 6 7 Качество выполнения работ Не выполнено Выполнено Самостоятельная систематизация материала Выполнение требуемого объема и в указанный срок Использование дополнительной научной литературы Уникальность выполненного задания Защита СРС Итого: Диапазон оценки 0% 0-50% 0-10% 0-5% 0-5% 0-10% 0-20% 0-100% Таблица4 Буквенный эквивалент Оценка Отлично А АВ+ В ВС+ С СD+ D F Хорошо Удовлетворительно Неудовлетворительно Рейтинговый балл (в процентах %) 95-100 90-94 85-89 80-84 75-79 70-74 65-69 60-64 55-59 50-54 0-49 В баллах 4 3,67 3,33 3,0 2,67 2,33 2,0 1,67 1,33 1,0 0 3 Содержание дисциплины 3.1 Тематический план курса Таблица 5 Количество академических часов Лаборатор– Лекции СРМП СРМ ные работы 2 2 2 2 2 2 2 2 Наименование темы Введение в криптологию. Открытые сообщения и их характеристики. Основные понятия криптографии. Основные классы шифров и их свойства. Шифры замены. Поточные цифры. Надёжность шифров. Имитостойкость шифров. 2 2 2 2 2 2 4 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 3 3 3 Помехоустойчивость шифров. Криптоанализ блочных шифров Дифференциальный криптоанализ. Линейный криптоанализ. Методы анализа криптографических алгоритмов. Системы шифрования с открытыми ключами. Криптографические протоколы. 2 2 2 2 2 2 2 2 2 3 3 3 2 2 2 2 2 2 2 2 2 3 3 3 Протоколы управления ключами, сертификации ключей. Всего часов 2 2 2 3 30 30 30 40 3.2 Лекционные занятия и их содержание Таблица 6 № 1 1 2 3 4 5 6 7 Объём, час 2 3 4 Введение в криптоло- Введение в криптологию. История криптологии. 2 гию. Простейшие шифры и их свойства. Шифры замены и перестановки. Композиции шифров. Основные этапы становления криптографии как науки. Открытые сообщения Открытые сообщения и их характеристики. Виды ин2 и их характеристики. формации подлежащей закрытию, её модели и свойства. Частотные характеристики открытых сообщений. Критерии на открытый текст. Особенности нетекстовых сообщений. Основные понятия Основные понятия криптографии. Модели шифров. 2 криптографии. Блочные и поточные шифры. Понятие криптосистемы. Ручные и машинные шифры. Ключевая система шифра. Основные требования к щифрам. Основные классы Основные классы шифров и их свойства. Шифры пе2 шифров и их свойрестановки. Разновидности шифров перестановки: ства. маршрутные, вертикальные перестановки, решетки и лабиринты. Криптоанализ шифров перестановки. Шифры замены. Шифры замены. Одноалфавитные и многоалфавит2 ные замены. Вопросы криптоанализа простейших шифров замены. Стандартные алгоритмы криптографической защиты данных. Поточные цифры. Поточные цифры. Табличное и модульное гаммиро2 вание. Случайные и псевдослучайные гаммы. Криптограммы, полученные при повторном использовании ключа. Анализ криптограмм, полученных применением неравновероятной гаммы. Надёжность шифров. Надёжность шифров, теория К. Шеннона. Теоретико2 информационный подход к оценке криптостойкости шифров. Криптографическая стойкость шифров. Надежность ключей и сообщений. Совершенные шифры. Характеризация совершенных шифров с минимальным числом ключей. Безусловно стойкие и вычислительно стойкие шифры. Вопросы практической стойкости. Избыточность языка и расстояние Наименование темы План и содержание лекций 5 8 Имитостойкость шифров. 9 Помехоустойчивость шифров. 10 Криптоанализ блочных шифров 11 Дифференциальный криптоанализ. Линейный криптоанализ. 12 Методы анализа криптографических алгоритмов. 13 Системы шифрования с открытыми ключами. 14 Криптографические протоколы. 15 Протоколы управления ключами, сертификации ключей. единственности. Имитостойкость шифров. Имитация и подмена сообщения. Характеристики имитостойкости. Методы обеспечения имитостойкости шифров. Совершенная имитостойкость. Коды аутентификации. Помехоустойчивость шифров. Характеристики помехоустойчивости. Характеризация шифров, не размножающих искажений типа замены и пропуска букв. Криптоанализ блочных шифров. Принципы построения и анализа криптографических алгоритмов. Дифференциальный криптоанализ. Линейный криптоанализ. Реализация криптографических алгоритмов. Принципы построения блочных шифров. Режимы работы блочных шифров. Основные способы реализации криптографических алгоритмов и требования, предъявляемые к ним. Различия между программными и аппаратными реализациями. Программные реализации шифров. Современные криптографические интерфейсы. Криптографические стандарты. Вопросы синтеза генераторов случайных и псевдослучайных последовательностей. Методы анализа криптографических алгоритмов. Понятие криптоатаки. Классификация криптоатак. Методы анализа криптографических алгоритмов перебор ключей, метод «встречи посередине», линеаризация уровней шифрования, бесключевые методы. Системы шифрования с открытыми ключами. Понятие односторонней функции и односторонней функции с «лазейкой». Криптосистемы RSA и ЭльГамаля. Проблемы факторизации целых чисел и логарифмирования в конечных полях. Шифрование на основе эллиптических кривых. Криптосистемы с открытым ключом, основанные на задаче об укладке рюкзака и линейных кодах. Преимущество асимметричных систем шифрования. Криптографические протоколы. Модели криптографического протокола.Понятие криптографического протокола. Основные примеры. Связь стойкости протокола со стойкостью базовой криптографической системы. Классификация криптографических протоколов. Электронная цифровая подпись. Протоколы аутентификации. Парольные системы и протоколы «рукопожатия». Взаимосвязь между протоколами аутентификации и цифровой подписи. Протоколы управления ключами. Протоколы сертификации ключей. Протоколы предварительного распределения ключей. Протоколы выработки сеансовых ключей. Открытое распределение ключей ДиффиХэлмана и его модификация. Вопросы организации сетей засекреченной связи. Протоколы с нулевым знанием. Доказательство с нулевым знанием. Разделение секретов. Протоколы подбрасывания монеты. 6 2 2 2 2 2 2 2 2 Построение протоколов с нулевым знанием на основе NP-сложных задач. Всего часов 30 3.3 Лабораторные занятия и их содержание № Наименование темы Содержание 1 1. 2 Атака на алгоритм шифрования RSA, посредством метода Ферма. Шифр простой замены. Атака на алгоритм шифрования RSA, методом повторного шифрования. Шифр перестановки. Атака на алгоритм шифрования RSA, методом бесключевого чтения. Шифрование по алгоритму ГОСТ. Атака на алгоритм шифрования RSA, основанный на китайской теореме об остатках.Криптоанализ системы шифрования RSA при неправильном выборе параметров. Шифр Вижнера. Алгоритм IDEA. 3 Изучить атаку на алгоритм шифрования RSA посредством метода Ферма. 2. 3. 4. 5 Объём, час 4 6 Изучить атаку на алгоритм шифрования RSA посредством повторного шифрования. 6 Изучить атаку на алгоритм шифрования RSA посредством метода бесключевого чтения. 6 Изучить атаку на алгоритм шифрования RSA посредством Китайской теоремы об остатках. 6 Изучить многоалфавитный шифр замены, система Виженера. 6 Всего часов 30 3.4 Самостоятельная работа магистрантов Одной из основных целей кредитной системы обучения является обеспечение более высокого качественного уровня самостоятельной работы магистрантов. Самостоятельная работа магистрантов, проводимая под руководством преподавателя (СРМП) составляет треть всей самостоятельной работы. Содержание самостоятельной работы магистрантов под руководством преподавателя (СРМП) и самостоятельной работы магистрантов без преподавателя (СРМ) отражено в таблице. 7 Планы СРМП и СРМ № недели 1 1-2 3-4 5-6 7-8 9-10 11-12 13-14 15 СРМП СРМ 2 Криптоанализ классических шифров: простой замены, перестановки, шифра Виженера. 3 Освоение процессов зашифрования и расшифрования для простейших шифров. Свойства простейших шифров Линейный и дифференциальный крип- Расчёт мощности ключевой систетоанализ S- DES (4) мы различных шифров. Оценка расстояния единственности для простейших шифров. Шифрование по алгоритму ГОСТ Криптоанализ шифра Виженера. 28147-89 Расчет характеристик метода перебора ключей. Шифрование по алгоритму AES (4) Вычисление характеристик двоичных функций. Анализ системы DES при небольшом числе операций Тестирование чисел на простоту (4) Алгоритм ГОСТ 28147-89. Алгоритм IDEA. AES. Криптоанализ системы шифрования Вычисление характеристик датчиRSA при неправильном выборе параков псевдослучайных чисел. Приметров(4) менение тестов на простоту целых чисел. Электронно-цифровая подпись (ЭЦП) Изучение свойства алгоритма RSA. Анализ некоторых алгоритмов хэшфункций. Выполнение заданий второго рубежно- Подготовка ко второму рубежному го контроля контролю График проведения занятий Таблица 7 № Дата Время Наименование тем 1 2 3 4 1 2 3 4 5 6 7 8 9 10 11 12 13 Введение в криптологию. Открытые сообщения и их характеристики. Основные понятия криптографии. Основные классы шифров и их свойства. Шифры замены. Поточные цифры. Надёжность шифров. Имитостойкость шифров. Помехоустойчивость шифров. Криптоанализ блочных шифров Дифференциальный криптоанализ. Линейный криптоанализ. Методы анализа криптографических алгоритмов. Системы шифрования с открытыми ключами. 8 14 15 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 Криптографические протоколы. Протоколы управления ключами, сертификации ключей. Лабораторные занятия Атака на алгоритм шифрования RSA, посредством метода Ферма. Атака на алгоритм шифрования RSA, методом повторного шифрования Атака на алгоритм шифрования RSA, методом бесключевого чтения Атака на алгоритм шифрования RSA, основанный на китайской теореме об остатках. Шифр Вижнера. Шифр простой замены Шифр перестановки Линейный и дифференциальный криптоанализ S- DES Шифрование по алгоритму ГОСТ 28147-89 Шифрование по алгоритму AES Тестирование чисел на простоту Криптоанализ системы шифрования RSA при неправильном выборе параметров Генерация и проверка ЭЦП на основе стандарта Исследование процесса поступления сообщений на системы коммутации Алгоритм IDEA Список литературы Список основной литературы 1. Алферов А.П., Зубов А.Ю., Кузьмин А.С. Черёмушкин А.В. Основы криптографии. Учебное пособие – М. Гелиос-АРВ 2001 2. Столингс В. Криптография и защита сетей. Принципы и практика 2-е изд. М-Вильмос 2001. 3. Шеннон К. Работы по теории информации и кибернетике. – М-ИЛ 1963 4. Введение в криптографию. Под общ. Редакцией Ященко В.В. – М. МЦМНО, «ЧеРо», 1998 5. Жданов О.Н.,Золотарев В.В. Методы и средства криптографической защиты информации.Красноярск, СибГАУ, 253 с.,2008. 6. Жданов О.Н.,Куденкова И.А. Криптоанализ классических шифров.Красноярск, СибГАУ,107с.,2009. 7. Варфоломеев А.А. Пеленицин М.Б. Методы криптографии и их применение в банковских технологиях – М. МИФИ, 1995 8. Фомичёв В.М. Симметричные криптосистемы. Краткий обзор основ криптопологии для шифросистем с открытым ключом. – М МИФИ 1995 9. История криптографии. А.В. Бабаш Г.П. Шанкин Учебное пособие – М «Гелиос-АРВ». 2001 9 Список дополнительной литературы 1. Варфоломеев А.А. Пеленицин М.Б. Методы криптографии и их применение в банковских технологиях – М. МИФИ, 1995 2. Фомичёв В.М. Симметричные криптосистемы. Краткий обзор основ криптопологии для шифросистем с открытым ключом. – М МИФИ 1995 3. История криптографии. А.В. Бабаш Г.П. Шанкин Учебное пособие – М «Гелиос-АРВ». 2001 4. Диффи У. Хэлманн М.Э. Защищённость и иммитостойкость. Введение в криптографию – ТИИЭР т.67 №3 1979 5. Акритас А. Основы компьютерной алгебры с приложениями – ММИР 1994 6. Брассар Ж Современная криптология – М-ПОЛИМЕД 1999 7. Месси Дж.Л.Современная криптология .Введение – ТИИЭР т.76 №5 1988 8. Нечаев В.И. Элементы Криптографии. Основы теории защиты информации. –М Высшая школа 1999 9. Проскурин Г.В. Принципы и методы защиты информации – М МИЭМ 1997 10. А.Л. Чмора Современная прикладная криптография. Учебное пособие – М Гелиос-АРВ 2001 10 Содержание 1. Цели и задачи дисциплины……………………………………………………...3 2. Система оценки знаний………………………………………………………….3 3. Содержание дисциплины………………………………………………………..4 4. Список литературы…………………………………………………………….....9 11