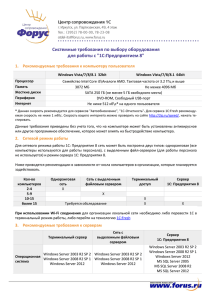

Руководства Руководство по безопасности Windows Server® 2008

реклама