Мельников П.П. Обеспечение безопасности информации при

реклама

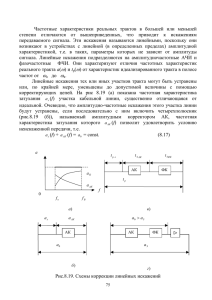

П.П. Мельников, кафедра «Информационные технологии» ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ПРИ ИСПОЛЬЗОВАНИИ ОБЛАЧНЫХ СЕРВИСОВ Безусловно, облачные технологии являются новым и перспективным направлением информационных технологий. Отрицать переход к таким технологиям бессмысленно. Важнейшими аргументами в пользу применения Cloud Computing являются следующие. Развитие информационных технологий и необходимость их использования в различных сферах деятельности привело к созданию колоссального количества приложений различного назначения. Но только малая часть их нуждается в действительно мощной вычислительной базе. К ним можно отнести научные расчеты, моделирование процессов и другие задачи, требующие значительных вычислительных ресурсов и высокой производительности вычислителя. Большинство приложений, особенно таких, как офисные приложения, как правило, используют незначительную часть ресурсов, предоставляемых серверами и современными персональными компьютерами. Возникают следующие вопросы: • производительность сервера превышает потребности приложения; • приложения на одном сервере в одной операционной системе мешают друг другу; • производительность персонального компьютера превышает потребности приложения, используемого пользователем. Из перечисленного следует вопрос – всегда ли нужно ли организации иметь дорогостоящий аппаратно-программный комплекс и приличный штат на его обслуживание и администрирование серверов. Все это связано с неоправданными значительными финансовыми затратами? Решение этой задачи предлагают «облачные технологии». 1 Но, применение «облаков» связано с необходимостью решения целого ряда других задач, важнейшей из которых является обеспечение безопасности информации. Эта задача актуальна применительно как к «публичным» так и к «частным» облакам. Можно с уверенностью утверждать, что наряду с некоторыми другими факторами, безопасность информации в «облаках» является основным сдерживающим фактором в продвижении облачных технологий. Конечно, вендорами облачных технологий предпринимаются все меры, направленные на обеспечение безопасности информации в среде «облаков». Но как повысить доверие пользователя к системе защиты информации. Сомнения в надежности безопасности информации с позиции пользователя могут быть примерно такими: • моя информация является важной для меня, поскольку она определяет успех бизнеса; • обрабатываемые данные и результаты обработки содержат конфиденциальную информацию; • эта информация должна быть всегда доступна для меня; • несанкционированное получение информации кем-либо кроме меня крайне нежелательно, так как полученные сведения могут быть использованы во вред мне. Последний тезис для конечного пользователя облачных сервисов может оказаться самым важным с точки зрения доверия к новым технологиям. В самом деле, информация, как объект и средство деятельности конечного пользователя, в какой-то степени отчуждается от него. Она перемещается в хранилища или в обработку другому лицу, причем, в большинстве случаев неизвестно какому, который владеет этими сервисами. Несмотря на то, что в договорах на использование облачных технологий могут быть прописаны все требования по обеспечению безопасности данных, все-таки некоторые сомнения у пользователя могут оставаться. 2 Значительную роль в повышении доверия пользователя к безопасности, наряду с другими, является психологический фактор. Если предположить, что пользователь каким-то образом включен в процесс поддержания безопасности своей информации, то можно рассчитывать на большее его доверие. В этой связи в этом материале рассматривается один из возможных подходов к организации безопасности данных. Он ориентирован на включение в контур процесса управления безопасностью самого пользователя. С позиции пользователя важно, что если его информация каким-то образом становится доступной злоумышленнику, то нужно предпринять меры, которые не позволят ему ей воспользоваться с целью нанесения какого-либо ущерба. Конечно данные, содержащие информацию, можно шифровать путем кодирования, но история знает немало примеров, говорящих о том, что нет ничего невозможного. Раньше или позднее можно расшифровать данные, закодированные с применением самого совершенного подхода. Здесь предлагается применить несколько иной подход, суть которого заключается в том, что данные передаваемые для хранения или для обработки облачными сервисами предварительно умышленно подвергаются искажению. Таким образом, если информация, сформированная на основе искаженных данных, будет доступна злоумышленнику, то он не сможет нанести вред, поскольку он будет оперировать заведомо неверными данными. Управление таким искажением и последующим приведением к нормальному виду выполняется самим пользователем с помощью специальных процедур и программного обеспечения размещаемого на его рабочей станции. Модель искажения данных можно представить в виде: Y=F(X, T), 3 где X – неискаженное данное; T – некоторый параметр, определяющий характер искажения; Y – искаженное данное; F – функционал, реализующий процедуру искажения. Модель восстановления предварительно искаженных данных и приведения их к нормальному виду представляется в виде: X= f(Y,T). Значение параметра Т устанавливается самим исполнителем. Разумеется, что значение параметра T при восстановлении данных должно быть таким же, как и при выполнении процедуры искажения. Время от времени его значение может изменяться по какому – либо расписанию. Схематически процедура обмена данными может быть представлена следующими рисунком. 4 Можно рассчитывать на то, что предлагаемый вариант обеспечения безопасности информации позволит повысить степень доверия пользователя к безопасности конфиденциальных данных, хранящихся в облаках или обрабатываемых облачными сервисами. Здесь приведена концептуальная идея, касающаяся повышения уровня безопасности, последующая разработка и реализация которой позволит включить новый элемент в комплекс мер и процедур обеспечения безопасности. Вместе с тем следует отметить, что самостоятельной и сложной задачей является разработка методов и алгоритмов искажения восстановления информации. Решение этой задачи может являться направлением дальнейшего исследования. 5 и