инженерные аспекты сорм

advertisement

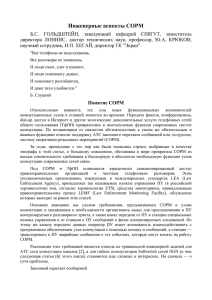

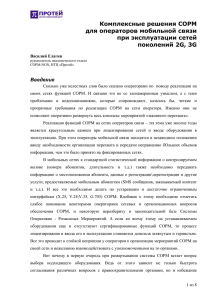

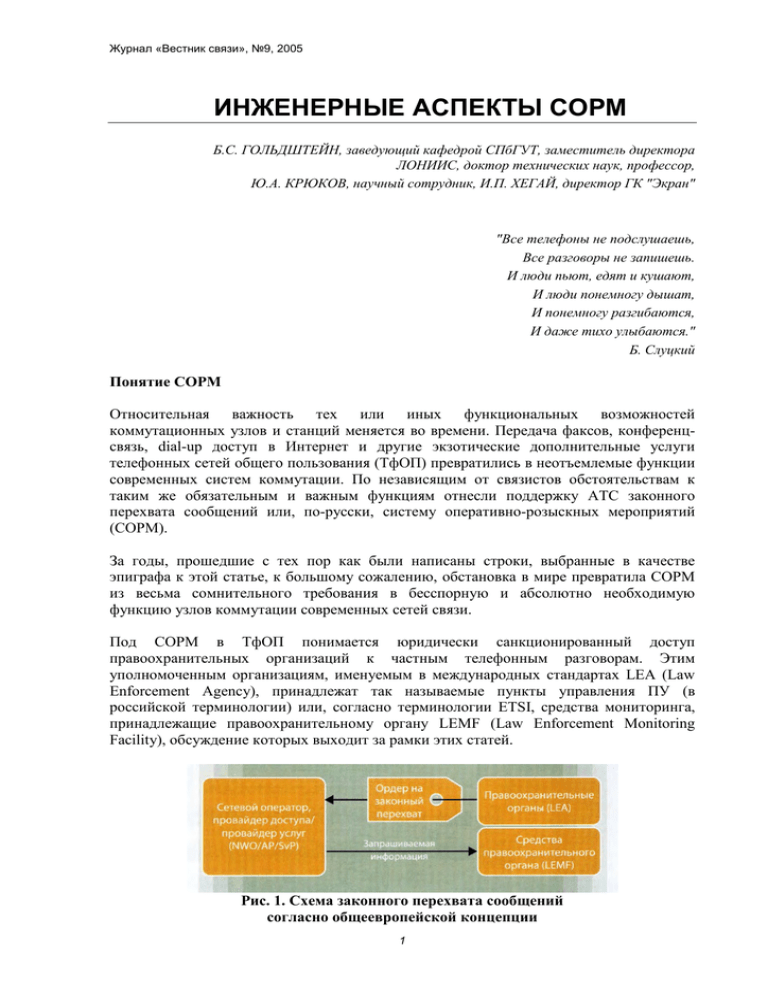

Журнал «Вестник связи», №9, 2005 ИНЖЕНЕРНЫЕ АСПЕКТЫ СОРМ Б.С. ГОЛЬДШТЕЙН, заведующий кафедрой СПбГУТ, заместитель директора ЛОНИИС, доктор технических наук, профессор, Ю.А. КРЮКОВ, научный сотрудник, И.П. ХЕГАЙ, директор ГК "Экран" "Все телефоны не подслушаешь, Все разговоры не запишешь. И люди пьют, едят и кушают, И люди понемногу дышат, И понемногу разгибаются, И даже тихо улыбаются." Б. Слуцкий Понятие СОРМ Относительная важность тех или иных функциональных возможностей коммутационных узлов и станций меняется во времени. Передача факсов, конференцсвязь, dial-up доступ в Интернет и другие экзотические дополнительные услуги телефонных сетей общего пользования (ТфОП) превратились в неотъемлемые функции современных систем коммутации. По независящим от связистов обстоятельствам к таким же обязательным и важным функциям отнесли поддержку АТС законного перехвата сообщений или, по-русски, систему оперативно-розыскных мероприятий (СОРМ). За годы, прошедшие с тех пор как были написаны строки, выбранные в качестве эпиграфа к этой статье, к большому сожалению, обстановка в мире превратила СОРМ из весьма сомнительного требования в бесспорную и абсолютно необходимую функцию узлов коммутации современных сетей связи. Под СОРМ в ТфОП понимается юридически санкционированный доступ правоохранительных организаций к частным телефонным разговорам. Этим уполномоченным организациям, именуемым в международных стандартах LEA (Law Enforcement Agency), принадлежат так называемые пункты управления ПУ (в российской терминологии) или, согласно терминологии ETSI, средства мониторинга, принадлежащие правоохранительному органу LEMF (Law Enforcement Monitoring Facility), обсуждение которых выходит за рамки этих статей. Рис. 1. Схема законного перехвата сообщений согласно общеевропейской концепции 1 Журнал «Вестник связи», №9, 2005 Основное внимание мы уделим требованиям, предъявляемым СОРМ к узлам коммутации и сводящимся к необходимости организовать канал для прослушивания в ПУ контролируемого разговорного тракта, а также канал передачи от ПУ к станции специальных команд управления и от станции к ПУ сообщений о фазах контролируемых соединений. По этому же каналу передачи данных оператор ПУ имеет возможность взаимодействовать с программным обеспечением узла коммутации с помощью команд и сообщений, а станция – транслировать к ПУ аварийные сообщения о тех событиях, которые могут влиять на работу СОРМ. Реализация этих требований является отнюдь не тривиальной инженерной задачей для АТС сети коммутации каналов [2], а для гибких коммутаторов Softswitch сетей NGN (о чем следующая статья [6] этого цикла) становится еще сложнее и интереснее. Но сначала – о сути проблемы. Законный перехват сообщений Функция СОРМ в терминах концепции ETSI называется законным перехватом сообщений LI (Lawful Interception) и, по мнению авторов, достаточно точно отражает суть дела. Имеются некоторые различия в практике применения этих двух терминов. СОРМ в странах СНГ до последнего времени предназначалась преимущественно для традиционной телефонии, в то время как международные стандарты LI разрабатывались более комплексно, без разделения на способы связи и методы коммутации, ориентируясь исключительно на контент [3,4]. Кроме того, имеется некоторое отличие в начальной организации процедуры взаимодействия ПУ и LEA с оператором связи, о чем будет сказано ниже. С учетом этих двух нюансов, законный перехват сообщений LI используется в этой статье как синоним СОРМ. Законный перехват сообщений определен ETSI как процесс обеспечения общественной безопасности, в котором оператор сети, провайдер доступа/провайдер услуг (NWO/AP/SvP – NetWork Operator/Access Provider/Service Provider) предоставляет официальным уполномоченным лицам доступ к частной информации, например, к телефонным разговорам или сообщениям электронной почты какого-либо лица или организации. Это определение охватывает системы СОРМ в разных странах, внедряющих соответствующее оборудование законного перехвата, разрабатывающих регламентирующие его использование законодательные акты и инженерные решения, создающих международные рабочие группы стандартизации спецификаций СОРМ. Распространение сетей разных типов за пределы национальных границ, происходящее на фоне конвергенции телекоммуникационных технологий и услуг, заставляет иначе взглянуть на процедуры СОРМ в рамках национальных стандартов, выдвигая на первый план концепцию стандартов ETSI. К тому же в ней, помимо охвата традиционной и сотовой телефонии, предполагается реализация процедур LI для услуг Интернета, таких как: web-серфинг, e-mail, чат, ICQ, IP-телефония, ftp, telnet и др. Исследуются проблемы зашифрованного трафика: безопасной e-mail (PGP, S/MIME), безопасного серфинга с использованием HTTPS (SSL, TLS), VPN (IPSec), зашифрованной IP-телефонии (pgp-phone, Nautilus) и т. д., для решения которых рассматриваются два пути – дешифрование информации перед ее 2 Журнал «Вестник связи», №9, 2005 передачей к средствам мониторинга, принадлежащим правоохранительным органам, или обеспечение этим органам доступа к ключам шифрования. Таблица 1 Участники процесса законного перехвата сообщений и их роли Участник Роль Уполномоченный орган (суд) Правоохранительный орган (LEA) Сетевой оператор (NWO) Провайдер услуг (SvP) Провайдер доступа (АР) Объект наблюдения Производители телекоммуникационного оборудования Судебный или административный орган выдает LEA законное разрешение – ордер на перехват сообщений LEA обращается к NWO/AP/SvP для перехвата информации согласно ордеру и получает результаты перехвата (СС и IRI), касающиеся определенного объекта. Несколько LEA могут в одно и то же время запросить перехват информации соединений одного и того же объекта Оператор NWO эксплуатирует сеть связи и отвечает за обеспечение перехвата информации и ее передачи в LEA через HI. Несколько NWO могут использоваться для перехвата информации соединения одним и тем же LEA Провайдер услуг SvP предоставляет пользователям услуги в дополнение к существующим на сети и отвечает за поддержку организации перехвата сообщений в NWO Провайдер доступа АР обеспечивает доступ пользовательского терминала к сети связи Объект наблюдения, который является пользователем услугами NWO/AP/SvP, соответствует идентификатору перехвата. Под идентификатором перехвата понимается технический параметр, например, списочный номер объекта наблюдения, причем один объект наблюдения может иметь несколько идентификаторов перехвата. Ни объект наблюдения, ни другие стороны, вовлеченные им в связь, не должны быть способны обнаружить факт перехвата Производители обеспечивают реализацию соответствующих элементов архитектуры законного перехвата в производимом оборудовании, которое развернуто и используется NWO/AP/SvP. Функциональные возможности оборудования разных производителей должны обладать возможностью объединения в общей телекоммуникационной инфраструктуре Европейские стандарты Общеевропейские стандарты законного перехвата сообщений стремятся гармонизировать национальные документы, опираются на них и, в конечном итоге, призваны их заменить. Схема законного перехвата сообщений согласно общеевропейской концепции показана на рис. 1. Правоохранительный орган LEA (Law Enforcement Agency) при намерении организовать процедуру законного перехвата сообщений подает через уполномоченный орган, например, суд, заявку на получение ордера, представляемого затем в NWO/AP/SvP через административный интерфейс НИ. Когда ордер получен, средства мониторинга, принадлежащие правоохранительному органу LEMF (Law Enforcement Monitoring Facility), получают через порты интерфейса HI2 и HI3 информацию соединения СС (Content of Communication), а также связанную с перехватом информацию IRI (Intercept Related Information) о телекоммуникационных услугах, соединениях, включая неуспешные попытки вызовов, о местонахождении пользователя и т. п. 3 Журнал «Вестник связи», №9, 2005 Рис. 2. Функциональная архитектура СОРМ согласно концепции ETSI Ордер может описывать IRI и СС для конкретного случая перехвата, период действия и предмет перехвата, адрес абонента, телекоммуникационные услуги и т. д. Для различных правоохранительных органов и разных случаев могут применяться разные ограничения, устанавливаемые национальными законодательствами и зависящие от абонентских услуг и сетей, которые используются для перехвата. Общеевропейские же спецификации содержатся в двух основных стандартах ETSI. Первый из них, ETSI TS 101 671 "Telecommunications security; Lawful Interception (LI); Handover interface for the lawful interception of telecommunications traffic" [3], определяет интерфейс взаимодействия с техническими средствами правоохранительных органов, ведущими мониторинг, и является в определенном смысле рамочным, предполагающим возможность выбора элементов спецификации интерфейса для того, чтобы соответствовать национальному законодательству, национальным требованиям и правилам конкретного правоохранительного органа. В стандарте ETSI ES 201 158 "Telecommunications security; Lawful Interception (LI); Requirements for network functions" [4] определяются требования к сетевым функциям и детализируется обобщенная структура реализации законного перехвата сообщения, причем для каждой страны возможна ее трансформация в соответствии с национальным законодательством. В определяемой этими стандартами концепции ETSI упоминаются участники процесса СОРМ, приведенные в табл. 1 вместе с их ролями. Механизмы организации СОРМ т концепции ETSI Рассмотрим алгоритм организации законного перехвата сообщений в рамках концепции ETSI. Базируясь на приведенном в табл. 1 перечне, рассмотрим действия участников процесса законного перехвата в упрощенном виде: Шаг 1. LEA запрашивает у уполномоченного органа разрешение на ведение законного перехвата. 4 Журнал «Вестник связи», №9, 2005 Шаг 2. Уполномоченный орган выдает LEA ордер на ведение законного перехвата Шаг 3. LEA передает законное разрешение NWO/AP/ SvP, который, в свою очередь, определяет объекты наблюдения и контрольные идентификаторы, соответствующие полученному ордеру. Шаг 4. NWO/AP/SvP организует перехват сообщений для/от определенных объектов наблюдения. Шаг 5. NWO/AP/SvP сообщает LEA о готовности к законному перехвату сообщений конкретного объекта наблюдения. Шаг 6. NWO/AP/SvP получает сведения об IRI и СС контролируемого объекта. Шаг 7. Данные об IRI и СС контролируемого объекта передаются от NWO/AP/SvP к LEMF/LEA. Шаг 8. По запросу LEA или по истечении периода действия законного разрешения на перехват NWO/AP/SvP прекращает процедуру перехвата. Таблица 2 Международные стандарты СОРМ Версия Название Организация Номер ETSI EG 201 040 V1.1.1 (1998-04) ETSI ETSI EG 201 781 EN 301 040 V1.1.1 (2000-07) V2.0.0 (1999-06) ETSI ETSI ES101 909-20.1 V0.0.11 (2002-11) ES 101 909-20.2 ES201 158 V1.2.1 (2002-04) ETSI ES 201 671 V2.1.1 (2001 -09) ETSI ETR 331 (1996-12) ETSI ETR 363 (1997-01) ETSI TR101 514 V8.0.0 (2001-05) ETSI TR 101 750 V1.1.1 (1999-11) ETSI TR 101 772 V1.1.2 (2001-12) ETSI TR 101 876 V1.1.1 (2001-01) ETSI TR 101 943 V1.1.1 (2001-07) 5 Terrestrial Trunked Radio (TETRA); Security; Lawful Interception (LI) interface; Feasibility study report Intelligent Networks (IN); Lawful Interception Terrestial Trunked Radio (TETRA); Security; Lawful Interception (LI) interface Cable IP Handover for Voice and Multimedia Cable IP Handover for data Telecommunications Security; Lawful Interception (LI); Requirements for Network Functions Telecommunications Security; Lawful Interception (LI); Handover Interface for the Lawful Interception of Telecommunications Traffic (revised version) Security Techniques Advisory Group (STAG); Definition of user requirements for lawful interception of telecommunications; Requirements of the law enforcement agencies Digital cellular telecommunications system; Lawful Interception requirements for GSM (GSM 10.20 version 5.0.1) Digital Cellular telecommunications system (Phase 2+); Lawful Interception requirements for GSM (GSM 01.33 version 7.0.0 Release 1998) Telecommunications and Internet Protocol Harmonization Over Networks (TIPHON); Security; Studies into the Impact of lawful interception Telecommunications and Internet Protocol Harmonization Over V1.1.2 (2001-12) Networks (TIPHON) Release 3; Service independent requirements definition; Lawful interception top level requirements Telecommunications security; Lawful Interception (LI); Description of GPRS HI3 Telecommunications Security; Lawful Interception (LI); Concepts of Interception in a Generic Network Architecture. Журнал «Вестник связи», №9, 2005 ETSI TR 101 944 V1.1.2 (2001-12) ETSI TR 102 053 V1.1.2 (2001-12) ETSI TR 141 033 V5.0.0 (2002-06) ETSI TS 101 040 V1.1.1 (1997-05) ETSI TS101 331 V1.1.1 (2001-08) ETSI TS101 507 V8.0.1 (2001-06) ETSI TS101 509 V8.1.0 (2000-12) ETSI TS101 671 V2.8.1 (2003-11) ETSI ETSI TS 101 861 TS 102 232 V1.2.1 (2002-03) V1.1.1 (2004-02) ETSI TS 102 233 V1.1.1 (2004-02) ETSI TS 102 234 V1.1.1 (2004-11) ETSI TS 133 106 V5.1.0 (2002-09) ETSI TS 133 107 V5.6.0 (2003-09) ETSI TS 133 108 V5.6.0 (2003-12) ETSI DTS/TIPHON03020 vl.0.1 (2002-11) IETF 2003-10 США: ATIS draft-baker-slemarchitecture-02.txt draft-baker-slemmib-00 T1.678-2004 США: ATIS T1.724-2004 2004-01 США: TIA 2003-02 США: РС1А TIA/EIA/IS-JSTD-025-A Standard 1 Lawfully Authorized Electronic Surveillance (LAES) for Voice over Packet Technologies in Wireline Telecommunications Networks UMTS Handover Interface for Lawful Interception Lawfully Authorized Electronic Surveillance V.1.3 (2000-05) CALEA Specification for Traditional Paging США: РС1А Standard 2 V.1.3 (2000-05) CALEA Specification for Advanced Messaging IETF 2003-10 2004-01 6 Telecommunications Security; Lawful Interception (LI); Issues on IP Interception Telecommunications security; Lawful Interception (LI); Notes on ISDN lawful interception functionality Digital cellular telecommunications system (Phase 2+); Lawful Interception requirements for GSM (3GPP TR 41.033 version 5.0.0 Release 5) Terrestrial Trunked Radio (TETRA); Security; Lawful Interception (LI) interface Telecommunications security; Lawful Interception (LI); Requirements of Law Enforcement Agencies Digital cellular telecommunications system (Phase 2+); Lawful Interception - Stage 1 (GSM 02.33 version 7.3.0 Release 1998) Digital cellular telecommunications system (Phase 2+); Lawful interception; Stage (GSM 03.33 version 8.1.0 Release 1999) Telecommunications security; Lawful Interception (LI); Handover interface for the lawful interception of telecommunications traffic Time Stamping Profile Telecommunications security; Lawful interception; Handover specification for IP delivery Telecommunications security; Lawful interception; Service specific details for E-Mail delivery Telecommunications security; Lawful interception; Service specific details for Internet Access Services Universal Mobile Telecommunications System (UMTS); 3G Security; Lawful interception Requirements Universal Mobile Telecommunications System (UMTS); 3G Security; Lawful interception Architecture and Functions Universal Mobile Telecommunications System (UMTS); 3G security; Handover interface for Lawful Interception (LI) TIPHONTM Release 4; Functional Entities, Information Flow and Reference Point Definitions; Lawful Interception Cisco Architecture for Lawful Intercept In IP Networks Cisco Lawful Intercept Control MIB Журнал «Вестник связи», №9, 2005 США: РС1А Германия Standard 3 TRTKU Нидерланды (TR FUV) TIIT Великобритания NHIS V.1.3 (2000-05) CALEA Specification for Ancillary Services Version 4.0 (2003-04) Technical Directive setting forth Requirements relating to the Implementation of Legal Measures for the Interception of Telecommunications V1.0.0 (2002-09) Transport of Intercepted IP Traffic V1.0 (2002-05) National Handover Interface Specification Шаг 9. NWO/AP/SvP объявляет LEA о прекращении процедуры законного перехвата. Для специальных команд, реализующих перехват, как правило, требуются следующие параметры: • идентификатор перехвата; идентификатор объекта—параметр, определяемый в ордере, например, указанный номер; • адрес средств ведения мониторинга правоохранительным органом (ПУ) для передачи СС; • адрес средств ведения мониторинга правоохранительным органом для передачи IRI; • адресные параметры для средств ведения мониторинга правоохранительным органом (например, для аутентификации и безопасности); • резервный маршрут; • идентификаторы NWO/AP/SvP. Синтаксис необходимых команд может различаться в национальных применениях. В отечественных системах СОРМ, например, он определяется выбранным протоколом Х.25. В условиях современной телекоммуникационной сети объект наблюдения может подписаться на услуги, предлагаемые несколькими провайдерами SvP, и имеет возможность выбрать один или более доступов АР (двухпроводная абонентская линия, ADSL-модем и др.) и операторов сети связи NWO (местная телефонная сеть, оператор междугородной связи и др.). Такая ситуация требует сотрудничества между операторами и провайдерами услуг при реализации СОРМ. Если SvP использует среду нескольких АР и NWO, необходима организация их взаимодействия для реализации законного перехвата. Для выполнения процедуры перехвата требуется предоставление всей необходимой (но не более) эксплуатационной информации от АР и/или от NWO, касающейся объекта наблюдения и используемых им услуг. В случае совместного предоставления услуг несколькими SvP любому из них предоставляется сетевая эксплутационная информация в объеме, не более чем необходимом для перехвата. Более того, строящаяся сегодня глобальная инфокоммуникационная инфраструктура GII (Global Infocommunication Infrastructure) предусматривает, что в организацию перехвата вовлекаются национальные правоохранительные структуры разных государств, в связи с чем возможны сценарии, где в предоставлении услуги участвуют несколько SvP, расположенных в одной или нескольких странах. Интерфейсы законного перехвата ETSI 7 Журнал «Вестник связи», №9, 2005 Хотя новые сетевые требования к законному перехвату сообщений, возникающие при переходе к NGN, могут привести к пересмотру описываемого ниже интерфейса, сегодня базовый интерфейс законного перехвата ETSI использует три разных порта таким образом, что административная информация, IRI и СС логически разделены между собой. Речь идет о портах НI1, HI2 и HI3 (рис. 2), ориентированных на обмен информацией этих трех типов. Порт НI1 выполняет рассматриваемые ниже административные функции и работает обычно в режиме обмена бумажными носителями. Каналы и протоколы для HI2 и HI3 выбираются в зависимости от используемых сетью технологий, например, временных каналов Е1 и протокола Х.25 в российских сетях связи. Итак, первый из рассматриваемых интерфейсов НI1 – административный – предназначен для обмена административной информацией между LEA и NWO/AP/SvP (рис. 2). Должно быть организовано полное разделение административного интерфейса НИ и технических HI2 и HI3 в самой сети оператора NWO/AP/SvP, чтобы обеспечить требуемую конфиденциальность информации об абонентах, находящихся под контролем. Обычно интерфейс НI1 имеет двунаправленную структуру, что объясняется необходимостью передачи запросов о законном перехвате к NWO/AP/SvP, например, информации об активизации, прекращении перехвата, изменении его параметров в одну сторону, а также для получения соответствующих уведомлений на стороне LEA. Согласно концепции ETSI исключается любая возможность прямого контроля/управления NWO/AP/SvP оборудованием LEMF/LEA. Ручной интерфейс НI1 обычно представлен в виде бумажного документооборота, где LEA на основании выданной лицензии по факсу или письмом отправляет запрос на предоставление услуг законного перехвата. Такая заявка поступает в административный центр. После ее обработки LEA информируется об активизации процедуры перехвата и по интерфейсу HI2 и HI3 в сторону LEA будет поступать информация, относящаяся к вызову (IRI) и содержимому (контенту) связи (СС). Реализацией НI1, альтернативной ручной, является электронный интерфейс, в котором влияние человека на документооборот сводится к минимуму, что, в свою очередь, снижает вероятность ошибок. Для активизации законного перехвата LEA должно предоставить следующую информацию: • идентификатор объекта перехвата; • время выполнения перехвата; • лицензию на законный перехват; • тип информации, требуемой в результате перехвата (IRI, СС или оба); • Н12-адрес LEMF для получения IRI-записей; • Н13-адрес LEMF для пересылки СС-информации; • другую необходимую информацию (механизм доставки через интерфейсы HI2 и HI3, информация о сети и т. д.). Информация от NWO/AP/SvP к LEMF может быть отправлена через интерфейс НИ: после активизации законного перехвата; после его завершения; после изменения параметров активного процесса перехвата; в случае возникновения непредвиденных ситуаций. Второй интерфейс HI2 – интерфейс передачи информации, относящейся к вызову, – предназначен для транспортировки IRI от NWO/AP/SvP к LEMF/LEA с помощью 8 Журнал «Вестник связи», №9, 2005 выбранного для существующей сетевой инфраструктуры протокола передачи данных, например, Х.25, протокола В- или D-канала ISDN по Рекомендации МСЭ-Т Х.31, TCP/IP и др. Протоколы, используемые для кодирования и передачи данных, основываются на стандартизованных протоколах передачи данных, таких как ROSE или FTP. На уровне представления семиуровневой модели OSI используются правила шифрования BER (Basic Encoding Rules). Индивидуальные IRI-параметры кодируются с использованием ASN.1. Формат информационных элементов может быть заимствован из стандартных протоколов (ISUP, DSS1, MAP и IP). Сами IRI-записи передаются индивидуально, хотя возможна и групповая их доставка, если они предназначены для одного LEA и это не противоречит временным ограничениям доставки IRI. Именно из-за временных ограничений IRI-записи, как правило, пересылаются немедленно без накопления. Они содержат обычную информацию оператора или провайдера, связанную с сетевыми процессами обработки, а также информацию для идентификации и управления, соответствующую порту HI2. Для передачи всей необходимой информации через интерфейс HI2 определены следующие типы записей: • IRI-BEGIN – передающаяся в начале и открывающая начало IRI-транзакций; • IRI-END – закрывающая сеанс передачи записей IRI; • IRI-CONTINUE – передается в любой момент сеанса передачи записей IRI, относящихся к каждому вызову (начало, активная фаза, завершение). В процессе сеанса могут передаваться записи IRI-CONTINUE, содержащие данные о вызове и СС-информацию. Кроме записей этих трех типов имеется и четвертая – IRI-REPORT, которая предназначена для передачи информации о действиях абонента, не связанных с вызовом, например, при изменении набора дополнительных услуг. 9 Журнал «Вестник связи», №9, 2005 Рис. 3. Пример импортной системы законного перехвата Третий интерфейс HI3 – интерфейс передачи содержимого связи. Он предназначен для транспортировки информационного потока СС (содержания телефонного разговора, факса или другого передаваемого контента) от NWO/AP/SvP к LEMF/LEA. В традиционной коммутируемой телефонной сети содержимое связи должно передаваться к LEMF по коммутируемым каналам на скорости 64 кбит/с. Существуют два варианта, зависящие от сетевой инфраструктуры: стандартные соединения ISDN, коммутируемые по требованию LEMF для каждого контрольного сообщения, и использование выделенной сети передачи LI. Заметим, что HI2 и HI3 – логически различные интерфейсы, хотя и предусматривается возможность корреляции потоков данных HI2 и HI3 с помощью общего (со ссылкой) поля данных, вложенного в IRI и СС. Возможность эта ориентируется на сети с коммутацией пакетов, но не используется в сетях с коммутацией каналов. CALEA, российский СОРМ и другие национальные стандарты Североамериканская концепция CALEA (Communications Assistance for Law Enforcement Act) поддерживает интерфейсы, сходные с рассмотренными выше европейскими интерфейсами LI. Придирчивое их сравнение позволяет сделать вывод, что при общей схожести моделей CALEA несколько уступает ETSI в области стандартизации СОРМ для мобильных сетей и GPRS. Не тратя время на детальный анализ CALEA и других национальных апробированных стандартов, приведем в табл. 2, посвященные СОРМ международные стандарты. Основную их часть составляют документы ETSI. Напомним читателям смысл обозначений этих документов: ETSI EG - ETSI Guide; ETSI EN – European Standard – Telecommunications series; ETSI ES - ETSI Standard; ETSI SR – ETSI Special Report; ETSI TR – ETSI Technical Report; ETSI TS – ETSI Technical Specification. В контексте этой статьи нас, разумеется, больше всего интересуют технические спецификации TS, но в табл. 2 стандарты расположены по алфавиту. Инженерным аспектам российской СОРМ посвящена отдельная статья этого цикла, а здесь лишь отметим некоторые детали. В качестве протоколов для HI2 в отечественной СОРМ на первом этапе выбраны: • физический уровень – V.24; • уровень звена данных – LAPB; • сетевой уровень – packet layer X.25. Для передачи речевой информации в HI3 используются каналы 64 кбит/с в тракте Е1. Каналы управления и данных HI2 могут передаваться в 30 и 31 каналах тракта Е1. Варианты реализации Сегодня на телекоммуникационном рынке имеется целый ряд решений СОРМ в рамках концепций ETSI и CALEA для сетей стационарной и мобильной связи, которые сведены в табл. 3. Предложенная в ней классификация оборудования СОРМ предусматривает четыре области его применения: доступ к коммутационным узлам и 10 Журнал «Вестник связи», №9, 2005 станциям, преобразование информации СОРМ в интерфейсах HI2 и HI3, сбор данных СОРМ и осуществляемый в ПУ (LEMF) анализ информации СОРМ. Разделение систем по этим классам несколько условно и базируется преимущественно на информации самих компаний, поэтому для правильного восприятия данных табл. 3 читателю рекомендуется принимать во внимание некоторые коэффициенты из законов Мерфи: утверждения производителя о параметрах оборудования нужно умножать на коэффициент 0,5; утверждения продавца о параметрах системы нужно умножать на коэффициент 0,25; планируемые сроки ввода новых функций нужно умножать на коэффициент 2,0. В табл. 3 полезно отметить некоторые импортные системы, в частности: • разработку компании ADC, известную раньше как SS8, которая используется в сетях спутниковой связи и базируется на весьма оригинальном аппаратном обеспечении; • систему израильской компании Verint, известную прежде как Comverse Infosys и эксплуатирующуюся, например, в сетях Израиля и Голландии; • систему Accuris с концентрацией трафика, системы Pine, Nice, Aqsacom, Digivox, поддерживающие упоминавшиеся выше стандарты законного перехвата сообщений, включая европейский ES 201671 и американский CALEA. Они разработаны как для стационарных, так и для мобильных сетей связи, контролируют все соединения с участием объекта наблюдения и передают информацию одному или нескольким LEMF/LEA. Любопытна опубликованная в [1] оценка стоимости реализации СОРМ для вышеупомянутых импортных систем, колеблющаяся в диапазоне от 100 тыс. до 700 тыс. евро. Отечественных систем СОРМ, функционирующих в составе Единой сети электросвязи России, всего две (выделенные жирным шрифтом в табл. 3 разработки компаний "Малвин" и "Протей"). В них в качестве основного для HIS поддерживается протокол Х.25 для организации перехвата речи и данных заранее маркированных соединений. Для системы Протей, в частности, характерны распределенная архитектура взаимодействия с удаленными модулями, управляемыми по защищенным IP-сетям, и возможность передачи данных об объектах наблюдения одновременно нескольким пунктам управления LEMF/LEA, включая и уникальные переносные пункты управления. Обе системы используют единое решение как для мобильных, так и для стационарных сетей. Несколько подробнее об инженерных аспектах реализации российского стандарта СОРМ мы поговорим в следующих статьях этого цикла, а здесь приведем представленный на рис. 3 пример построения функции законного перехвата на базе одной из приведенных в табл. 3 импортной системы. Таблица 3 Производители программно-аппаратных средств СОРМ Компания Accuris Acecom ADC (SS8) Aqsacom Функции СОРМ Доступ X X X Преобразование X X X 11 Сбор данных X X X X Анализ - Журнал «Вестник связи», №9, 2005 Arpege Bartec Cetacean Cisco Codem EDI Ericsson ETI i2 JSI Juniper Lucent Малвин Marconi Motorola Narus Nice Nokia Nortel Orion Pen-Link Pine Протей Raytheon Roke Manor Septier Siemens Soghi Spectronic Syborg SyTech TopLayer Utimaco Verint X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X X - Перспективы развития В качестве ближайших перспектив, с учетом анализа исследований и тенденций развития техники и технологии, специалистами ETSI предполагается дальнейшее расширение возможностей систем законного перехвата и создание соответствующих стандартов по следующим направлениям: • широкополосные сети; • свободный анонимный доступ к WLAN; • IP мультимедиа подсистемы IMS в сетях UMTS: • HI2 – перехват SIP-сообщений; • Н13 – для RTP/RTCP-трафика. Эта проводимая ETSI работа по созданию и принятию стандартов в области систем законного перехвата уже сегодня позволяет использовать не только национальные, но и 12 Журнал «Вестник связи», №9, 2005 общеевропейские механизмы, которые со временем полностью заменят национальные спецификации в европейских странах. С инженерной же точки зрения, представляется весьма полезным изучение российскими специалистами мирового и общеевропейского опыта создания и эксплуатации систем законного перехвата сообщений, являющегося материалом этой статьи. Литература 1. Jaya Baloo. Lawful Interception of IP traffic: the European context. Blackhat, Las Vegas. July 2003. 2. B.C. Гольдштейн. Системы коммутации. Учебник для ВУЗов. 2-е издание, доп. и испр.//СПб.: BHV-2004. 3. ETSI TS 101 671. Telecommunications security; Lawful Interception (LI); Handover interface for the lawful interception of telecommunications traffic. 4. ETSI ES 201 158 Telecommunications security; Lawful Interception (U); Requirements for network functions 5. www.niits.ru 6. B.C. Гольдштейн, А.В. Зарубин, А.В. Пинчук Инженерные аспекты СОРМ в сетях NGN/Вестник связи. - 2005 (в печати) 13 Журнал «Вестник связи», №10, 2005 ИНЖЕНЕРНЫЕ АСПЕКТЫ СОРМ В СЕТЯХ NGN Б.С. ГОЛЬДШТЕЙН, заместитель директора ЛОНИИС, заведующий кафедрой СПбГУТ, доктор технических наук, А.А. ЗАРУБИН, доцент СПбГУТ, кандидат технических наук, А.В. ПИНЧУК, директор Научно-технического центра "Протей" Не стремись слышать все, ибо услышишь, как твой раб злословит тебя. Екклезиаст Как уже обсуждалось в [1], когда при сегодняшних терактах, человеческая жизнь ценится дешевле, чем во времена написания строк, взятых в качестве эпиграфа, стремление спецслужб не только слышать, но и видеть, читать и получать любую передаваемую по сетям связи мультимедийную информацию с целью предотвратить преступление является вполне оправданным. В результате конвергенции сетей и услуг связи эта информация начинает концентрироваться в сетях связи следующего поколения NGN (Next Generation Network). Среди услуг NGN мы выделим важные в контексте реализации СОРМ: • речевое соединение (двустороннее или в режиме конференцсвязи) между пользователями сетей с коммутацией каналов (TDM-сетей) и сетей IP-телефонии; • услуги Интеллектуальной сети – переадресация, бесплатный вызов, телеголосование, вызов по карте и пр.; • доступ пользователей к IP-сети, предполагающий, в частности, обмен сообщениями электронной почты (e-mail), использование систем интерактивного обмена текстовыми сообщениями (chat), обмен НТТР-трафиком, обмен данными FTP и т. д.; • в перспективе – видеосвязь между пользователями. На начальных этапах развертывания NGN основной услугой будет оставаться голосовое соединение между пользователями сети с использованием аналоговых и цифровых (ISDN) телефонных аппаратов, подключаемых к NGN через универсальные устройства доступа. Однако организация этого соединения в NGN имеет принципиальные отличия от его установления в традиционных телефонных сетях с коммутацией каналов. Это связано с тем, что медиатрафик (речь) и сигнальная информация для управления обслуживанием вызова в NGN передаются по различным маршрутам и обрабатываются разными сетевыми устройствами, а не единым узлом коммутации (АТС). Медиатрафик проходит, как правило, непосредственно между шлюзами доступа (например, мультисервисными абонентскими концентраторами – МАК) или транспортными шлюзами. Сигнализация управления обслуживанием вызова проходит 1 Журнал «Вестник связи», №10, 2005 через программные коммутаторы Softswitch [2], а в более простых случаях – через прокси-серверы SIP или привратники Н.323, но всегда не там, где медиашлюзы и медиатрафик. Аналогичная проблема наблюдается также при предоставлении услуги сеансового доступа пользователя к сети IP, когда узел сети, отвечающий за идентификацию пользователя, не участвует в передаче пользовательской информации. Отсюда – невозможность получения пользовательской информации для СОРМ от единого устройства управления, определяющего параметры соединения по номерам вызывающего или вызываемого пользователя. Новый элемент NGN – пограничный контроллер сессий SBC (Session Border Controller), где естественным образом сходятся маршруты медиатрафика и сигнализации, – позволяет решить эту задачу в частных случаях. Но необходимость полного охвата СОРМ в сети связи требует общего решения для всех возможных вариантов архитектуры NGN. Это решение вынуждает реализовать функции СОРМ одновременно в нескольких сетевых устройствах, в том числе: • в устройстве управления сетью (Softswitch, привратник, SIP-прокси) с целью постановки на контроль пользователя сети и получения относящейся к его вызову служебной информации; • в устройстве сети, отвечающем за перенос пользовательской информации, с целью ее получения в интересах правоохранительных органов. В [1] упоминалось, что требования к организации функций СОРМ для отечественных NGN будут оставаться весьма похожими на требования к законному перехвату сообщений ETSI и в некоторой степени на IETF и CALEA, согласно приведенной там табл. 2. Единственным отличием, скорее всего, будет организация взаимодействия между правоохранительными органами, в европейских стандартах именуемыми LEA (Law Enforcement Agency), и оператором/провайдером NWO/AP/SvP (NetWork Operator/ Access Provider/Service Provider) через интерфейс НI1. Это отличие не оказывает существенного влияния на рассматриваемые здесь инженерные аспекты СОРМ, затрагивающие преимущественно интерфейсы HI2 и HI3 из стандартов ETSI. Реализацию этих интерфейсов, т. е. взаимодействие между пунктом управления ПУ СОРМ, в европейских спецификациях именуемым LEMF (Law Enforcement Monitoring Facility), и оборудованием оператора NWO/AP/SvP, предлагается производить путем использования специального устройства – Посредник 2 Журнал «Вестник связи», №10, 2005 СОРМ (SORM Mediation). Оно, в свою очередь, связано с устройствами управления NGN – Softswitch, медиашлюзами, абонентским доступом, а также с маршрутизаторами сети IP. Посредник СОРМ в данном случае будет исполнять роль конвертера сигнализации, аналогичного известным в отечественных сетях разработкам Протей или Малвин, а также конвертера (шлюза) медиапотоков для доставки пользовательской информации к ПУ СОРМ. Такая архитектура представлена на рис.1. Здесь ПУ СОРМ – это пункт управления, применяющийся в существующих традиционных сетях с коммутацией каналов и связанный через интерфейсы 1 с Посредником СОРМ. Интерфейс 1 является стандартным интерфейсом команд и ответов СОРМ, аналогичным применяющимся в существующих сетях ТОМ. Рис. СОРМ в NGN Интерфейс 2, используемый для взаимодействия Посредника СОРМ и устройства управления сетью с целью поставить пользователей на контроль, получать уведомления об их действиях в сети и пр., может быть не стандартным, а предлагаемым разработчиком интерфейсом. Согласование интерфейсов 1 и 3 обеспечивается Посредником, тем самым достигается независимость функций СОРМ от оборудования разных производителей. Интерфейс 3 между Посредником и медиашлюзами (устройствами доступа или оборудованием транспортного уровня) предназначен для получения пользовательской 3 Журнал «Вестник связи», №10, 2005 информации и тоже может настраиваться на определенный тип оборудования. Указанная схема близка к предложениям об обеспечении функций СОРМ, разработанным ETSI, что будет показано ниже. Но прежде рассмотрим процесс проведения оперативно-розыскных мероприятий в NGN. Он будет выглядеть следующим образом. От ПУ СОРМ к Посреднику поступает стандартная команда поставить на контроль пользователя с некоторым идентификатором (интерфейс 1). Посредник обеспечивает установку триггерной точки для этого пользователя в устройстве управления Softswitch (интерфейс 2), для чего может быть применен нестандартный протокол, предлагаемый разработчиком. При активизации триггерной точки Softswitch передает информацию об этом событии через интерфейс 2 к Посреднику, а далее эта информация поступает в ПУ СОРМ. Если необходимо произвести съем пользовательской информации, то по соответствующей команде от ПУ СОРМ Посредник через интерфейс 3 настраивает оборудование доступа или транспортного уровня на копирование пользовательского потока данных и передачу его к Посреднику. Затем эта информация передается в приемлемой форме к ПУ СОРМ. Заметим, что такой подход соответствует документам ETSI [3 – 6] и комитета IETF [7] в области стандартизации решений СОРМ для NGN, разумеется, с учетом вышеупомянутых отличий российской СОРМ от законного перехвата сообщений по ETSI [1]. В концепциях, предлагаемых указанными организациями, основой СОРМ тоже является вышеупомянутый Посредник или Mediation Device (MD) – устройство, принимающее от пункта управления СОРМ запросы съема информации и определяющее посредством взаимодействия с сетевым устройством управления элемент сети, который обеспечивает транзит пользовательской информации. Съем и передачу в ПУ СОРМ пользовательской информации также производит этот Посредник. Съем информации может производиться по нескольким сценариям, приведенным на рис. 1. В первом из них для копирования информации используется интерфейс За между Посредником и устройством доступа (например, мультисервисным абонентским концентратором), во втором сценарии съем пользовательской информации производится с одного из маршрутизаторов транспортного уровня NGN через интерфейс 3b. 4 Журнал «Вестник связи», №10, 2005 Реализация интерфейса 3b между Посредником СОРМ и узлом транспортной сети (маршрутизатором) или специализированным устройством транзита медиапотоков (например, RTP-прокси) удобна в случае применения IP-телефонов, подключаемых к NGN без участия устройства доступа, такого как МАК. При этом для всех подобных терминалов сети или терминалов и идентификаторов пользователей, поставленных на контроль, может быть предусмотрен единый узел, в котором и будет производиться съем информации. Кроме того, при использовании в сети таких терминалов необходимо предусмотреть механизмы принудительной маршрутизации к устройству управления сетью относящейся к ним сигнальной информации и данных. Рассмотрим более детально процесс съема пользовательской информации. Сразу же отметим, что предлагаемая авторами архитектура близка к принципам, изложенным в документах IETF [7] и ETSI [3 – 6]. На рис. 2 представлена предлагаемая в документах IETF и ETSI архитектура, а на рис. 3 – архитектура для СОРМ, реализованная авторами. На рис. 2 показаны следующие элементы архитектуры законного перехвата сообщений в NGN. Это LI AF (Llawful Intercept Admin Function) – функция, обеспечивающая передачу в приемлемом для сети виде запроса от LEA к Посреднику СОРМ поставить на контроль того или иного пользователя. Нужное преобразование и отправка запроса к Посреднику СОРМ может производиться с участием уполномоченного человека. Рис. 2. Архитектура законного перехвата по IETF и ETSI 5 Журнал «Вестник связи», №10, 2005 Сам Посредник СОРМ, названный Mediation Device (MD), – устройство, взаимодействующее с другими сетевыми устройствами с целью контроля действий пользователя в сети и съема пользовательской информации, которое конвертирует перехваченный трафик в требуемый LEA формат. Если несколько LEA контролируют одного и того же пользователя, MD должен создавать и отправлять копии перехваченной информации к каждому LEA. Действующие параллельно правоохранительные органы не имеют при этом информации друг о друге. IAP (Intercept Access Point) – устройство, предоставляющее MD информацию о действиях пользователя в сети, или устройство, с которого производится съем пользовательской информации. Существуют два типа IAP: IRI IAP (Intercept Related Information IAP) определяет устройство доступа, обслуживающее пользователя, или маршрутизатор, обрабатывающий поток пользовательских данных. Функции IRI IAP в NGN выполняет, например, Softswitch или сервер аутентификации и авторизации. Content IAP – устройство, через которое проходит пользовательская информация и которое обеспечивает съем этой информации и передачу ее к MD. Между элементами рассматриваемой архитектуры СОРМ действует следующий набор интерфейсов: • НИ – Handover Interface 1, административный интерфейс, через который LEA передает к LI AF запрос поставить на контроль пользователя (имя, паспортные данные и т. п.); • MD PI (MD Provisioning Interface) – интерфейс, управляющий Посредником MD, который переносит такие параметры, как идентификатор абонента, время, в течение которого будет вестись контроль, параметры контроля пользователя и т. д.; • IRI IAP Provisioning Interface – интерфейс с IRI IAP для запроса данных о действиях пользователя в сети и данных, необходимых для съема пользовательской информации; • Content Intercept Provisioning Interface – интерфейс, посредством которого Content IAP получает команду начать съем пользовательской информации; например, для маршрутизаторов Cisco – это команды протокола SNMPv.3; • IRI to MD – интерфейс между IRI IAP и MD, с помощью которого доставляются данные о действиях пользователя в сети и данные, необходимые для съема пользовательской информации; • Content to MD – интерфейс между Content IAP и MD для доставки перехваченной информации к MD; • HI2 – интерфейс между MD и LEA для доставки данных о действиях пользователя; 6 Журнал «Вестник связи», №10, 2005 • HI3 – интерфейс между MD и LEA для доставки пользовательской информации. Возвращаясь от рассмотренной архитектуры IETF/ETSI к российским требованиям СОРМ, рассмотрим схему на рис. 3, являющуюся, по сути, результатом объединения рис. 1 и 2. В ней отсутствует интерфейс НИ, функции которого частично делегированы HI2; функции прочих интерфейсов практически не изменяются. Для большей наглядности на рис. 3 в скобках указаны также обозначения рис. 2. Рис. 3. Архитектура для СОРМ для NGN Представленная на рис. 3 архитектура апробирована в мультисервисном коммутаторе доступа Протей-МКД, являющемся первым и пока единственным отечественным Softswitch класса 5, в котором полностью реализованы и сертифицированы функции СОРМ. Далее, чтобы не злоупотребить вниманием читателей, описывая собственную разработку вместо СОРМ в МКД, рассмотрим пример весьма близкой реализации законного перехвата в маршрутизаторах компании Cisco [8]. В терминах рассмотренной концепции рис. 2 и 3 они являются Content IAP или транзитными узлами пользовательской информации, соответственно, и обладают следующими возможностями: • позволяют нескольким правоохранительным органам независимо и незаметно вести перехват пользовательской информации; • используют протокол SNMP v.3 в интерфейсе (d), для чего оборудование поддерживает работу со специализированной базой MIB (Management Information Base), так называемой CISCO-TAP-MIB; • ведя перехват пользовательской информации, инкапсулируют ее в UDP-пакеты и передают их на указанный сетевой адрес; 7 Журнал «Вестник связи», №10, 2005 • перехваченная информация пользователей СОРМ. скрывается ото всех, кроме авторизованных Выбор протокола SNMP для управления перехватом информации между Посредником СОРМ сети NGN и узлом, обрабатывающим поток данных контролируемого пользователя, представляется очень удобным с точки зрения реализации интерфейса как на стороне MD, так и на стороне оборудования, переносящего пользовательские данные. Этим достигается определенный уровень стандартизации интерфейса и в то же время его гибкость по отношению к разнотипному оборудованию многочисленных компаний-разработчиков за счет применения индивидуальных для каждого оборудования MIB. Принимая во внимание разнообразие услуг NGN и узлов, их предоставляющих, такой подход может оказаться единственным технически приемлемым. Заключение На основании вышеизложенного можно сформулировать характеристики СОРМ для сетей следующего поколения: • при использовании Посредника СОРМ (MD) достижим порядок взаимодействия ПУ СОРМ с оборудованием сети NGN, не отличающийся от установленных правил взаимодействия ПУ СОРМ с оборудованием традиционных телефонных сетей; • взаимодействие ПУ СОРМ с узлами NGN при посредничестве специализированного устройства MD позволит обеспечить независимость функций СОРМ от оборудования разных производителей, устанавливаемого BNGN; • операции постановки пользователя на контроль, получения относящейся к его связи информации и т. п. реализуются Посредником MD при взаимодействии с Softswitch; • операции съема пользовательской информации (прослушивания речи) могут производиться в устройствах сети доступа (например, мультисервисных абонентских концентраторах или медиашлюзах); возможен также съем пользовательской информации с узлов транспортной сети; • интерфейс между Посредником и устройством управления сетью NGN сегодня не стандартизирован, что требует адаптации Посредника к различным интерфейсам с Softswitch; • интерфейс между Посредником и устройствами уровня доступа или транспортного уровня также не стандартизирован, а наиболее удобной представляется его реализация средствами протокола SNMP. 8 Журнал «Вестник связи», №10, 2005 Литература 1. Б. С. Гольдштейн, Ю. А. Крюков, И. П. Хегай. Инженерные аспекты СОРМ/ Вестник связи. - 2005. № 9. 2. Б.С. Гольдштейн. Системы коммутации. Учебник для ВУЗов. 2-е издание, доп. и испр.//СПб.: BHV-2004. 3. ETSI TR 101 943 V2.1.1 (2004-10). Lawful Interception (LI); Concepts of Interception in a Generic Network Architecture. 4. ETSI TS 101 878 V4.1.1 (2003-11). Telecommunications and Internet Protocol Harmonization Over Networks (TIPHON) Release 4; Service Capability Definition; Service Capabilities for TIPHON Release 4. 5. ETSI TS 102 227 V4.1.1 (2004-05). Telecommunications and Internet Protocol Harmonization Over Networks (TIPHON) Release 4; Functional Entities, Information Flow and Reference Point Definitions; Lawful Interception. 6. ETSI TS 102 232 V1.3.1 (2004-10). Lawful Interception (LI); Handover specification for IP delivery. 7. Baker F., Foster В., Sharp C. Cisco Architecture for Lawful Intercept in IP Networks. IETF RFC 3924, October 2004. 8. Cisco 10000 Series Router. Lawful Intercept Configuration Guide. Version I 1.0. August 2004. 9 Журнал «Вестник связи», №12, 2006 ПРОБЛЕМЫ И РЕШЕНИЯ СОРМ-2 Б.С. ГОЛЬДШТЕЙН, заведующий кафедрой СПбГУТ, Ю.А. КРЮКОВ, научный сотрудник ЛОНИИС, В.И. ПОЛЯНЦЕВ, главный специалист ФАС Информационная безопасность и инженерные проблемы СОРМ-2 Характерная для всех бурно развивающихся отраслей ситуация сложилась с современными телекоммуникациями: их развитие происходит сегодня с заметным опережением формирования необходимых стандартов и апробированных механизмов и подходов. Это в полной мере справедливо для стандартизации функций СОРМ (системы оперативно-розыскных мероприятий) или законного перехвата сообщений LI (Lawful Interception) в терминах Европейского института стандартизации ETSI. И если для традиционной телефонии с коммутацией каналов ситуация со стандартизацией СОРМ [1] обстоит относительно благополучно (не без некоторого участия и авторов этой статьи), то для СОРМ-2 в современных IP-сетях пока гораздо больше открытых вопросов, чем стандартизованных решений. В статье рассмотрены некоторые технические проблемы известных сегодня подходов к СОРМ-2 для IP-сетей, варианты их решений, как апробированные на практике, например, в используемой американским ФБР системе Carnivore/DCS1000 [2], так и предлагаемых пока исключительно на идейном уровне. Принцип функционирования систем законного перехвата сообщений СОРМ-2 заключается в обнаружении в реальном времени попыток контролируемого объекта получить доступ к услугам своего Интернет-провайдера (ISP – Internet Service Provider) и последующем перехвате этой информации. Перехваченная таким образом информация форматируется и передается правоохранительным органам – LEA (Law Enforcement Agency) в терминах ETSI или ПУ (пункт управления) в терминах российского СОРМ. Во всех случаях фактическая процедура реализации функций СОРМ-2 (как, впрочем, и СОРМ-1) определяется двумя составляющими – организационным решением на осуществление перехвата информации от уполномоченного органа и наличием технологии, делающей осуществимым этот перехват. Здесь, как и в телефонных сетях с коммутацией каналов, оператор и/или провайдер услуг юридически обязан развертывать архитектуру СОРМ и рассматривать ее как часть собственной сетевой инфраструктуры. Процедуры законного перехвата сообщений СОРМ-2 начинаются с выделения логина объекта наблюдения в динамически распределяемых IP-адресах. Для этого обычно используется протокол RADIUS (Remote Authentication Dial In User Service), выполняющий функции аутентификации, авторизации и учета ААА (Authentication, Authorization and Accounting). После того, как становится известен IP-адрес контролируемого объекта, механизм СОРМ-2 автоматически реконфигурируется для захвата всего IP-трафика к/от контролируемого IP-адреса так, чтобы иметь возможность интерпретировать, трансформировать и передать перехваченные данные в ПУ. Другой пример – протокол DIAMETER [3], поддерживающий функциональность 1 Журнал «Вестник связи», №12, 2006 ААА как для существующих сетей, так и для сетей связи следующего поколения NGN (Next Generation Network). Еще раз подчеркнем, что процедуры СОРМ-2 в IP-сетях пока не имеют стандартизованных решений. Более того, IETF – организация, которая анализирует развитие Интернета и выпускает соответствующие стандарты по используемым протоколам, фактически отклонила идею включения функциональности СОРМ в свои разработки. В то же время современный Интернет состоит из очень большого числа протоколов, каждый из которых обеспечивает предоставление пользователям разнообразных Интернет-услуг. К тому же стремительный, непрогнозируемый рост популярности услуг Интернета еще более осложняет задачу, так как первоначальные академические цели Интернета были весьма далеки от нынешней проблематики глобальной сети общего пользования. Кроме того, чрезвычайно важное для дальнейшего материала статьи понятие информационной безопасности де-факто было внесено в архитектуру Интернета значительно позже, а на начальном этапе развития, характеризующегося университетской открытостью, ранние протоколы стека TCP/IP основывались на предположении о правильности информации IP-адреса в IP-заголовке и передаче пользовательских имен и паролей в явном виде. Последующее развитие концепции безопасности нашло выражение в принятии спецификации IPSecurity – IPsec, представляющей собой комплект протоколов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов. Обеспечение безопасности актуально в IP-сетях в целом, а в контексте данной статьи создает значительные проблемы для СОРМ-2. Дело в том, что защита пользовательских соединений осуществляется, в частности, с помощью анонимности информации об отправителе и получателе сообщений. При этом подходе не только злоумышленник, но и система СОРМ-2 не смогут перехватывать пользовательский трафик. Не говоря уже о случае перехвата пользовательской информации, когда она шифруется непосредственно конечными пользователями. Вместе с тем, новые Интернет-протоколы поддерживают новые возможности и средства законного перехвата IP-трафика. Речь идет о протоколах RADIUS и DIAMETER. Возможности RADIUS Критериями для законного перехвата IP-трафика, циркулирующего в Интернете, могут выступать IP-адрес, МАС-адрес или ID кабельного модема (по аналогии со списочным номером абонента, используемым в качестве критерия в ТфОП). Кроме того, критерием СОРМ-2 могут являться данные прикладного уровня, например, адреса электронной почты или Instant Messaging ID, пользовательские имена RADIUS. Наиболее полными с точки зрения получаемых возможностей СОРМ-2 являются системы, построенные на основе анализа протокола RADIUS (Remote Authentication Dial In User Service), с помощью которого происходит аутентификация, авторизация и учет ААА (Authentication, Authorization and Accounting) пользователя при попытке доступа в сеть. 2 Журнал «Вестник связи», №12, 2006 Для доступа dial-up в роли пользовательского оборудования выступает компьютер и модем, которые обеспечивают соединение с сетевым сервером доступа MAS (Network Access Server), используя его телефонный номер ТфОП, и получают доступ к ресурсам сети провайдера услуг Интернета. После установления соединения с сетевым сервером доступа пользователь проходит процедуру аутентификации, которая заключается в предоставлении уникального пользовательского имени и пароля. Прежде чем разрешить доступ пользователя к сети провайдера, NAS проверяет правильность предоставленной пользователем информации. Эта процедура аутентификации проводится RADIUS-сервером, который может взаимодействовать со множеством NAS-серверов различных Интернет-провайдеров, использующих протокол RADIUS. Рис. 1. Диаграмма взаимодействия участников СОРМ-2 в IP-сети с RADIUS Среди определенных протоколом RADIUS сообщений наибольший интерес с точки зрения реализации функций СОРМ-2 представляют два – это сообщения запроса доступа Access-Request и разрешения доступа Access-Accept. Сообщение AccessRequest посылается от сетевого сервера доступа к RADIUS-серверу и содержит в своем формате поля, соответствующие имени пользователя и его паролю. Информация о пользовательском имени и пароле представляется в определенной форме – в атрибутах RADIUS User-Name и User-Password. В сети провайдера RADIUS-сервер, выступающий в роли централизованной службы аутентификации, авторизации и учета, после получения от сетевого сервера доступа сообщения Access-Request проверяет пользовательское имя и пользовательский пароль. По результатам проверки пользователь либо получает доступ к сетевым ресурсам, либо ему дается отказ. В первом случае RADIUS-сервер посылает в обратном направлении сообщение Access-Accept, содержащее присвоенный пользователю IP-адрес (Framed-IPAddress), который указывает сетевому серверу доступа IP-адрес, присвоенный пользователю для запрашиваемого доступа. 3 Журнал «Вестник связи», №12, 2006 Процедура прохождения аутентификации предполагает, что специальное устройство – медиатор СОРМ типа XSM – будет анализировать весь трафик, проходящий между сетевым сервером доступа и RADIUS-сервером, с целью распознавания в поле имя пользователя соответствующего критерия СОРМ – пользовательского имени объекта контроля. В случае совпадения этих параметров медиатор СОРМ будет ожидать сообщения Access-Accept от RADIUS-сервера. Соответствие между сообщениями Access-Request и Access-Accept устанавливается с помощью служебных идентификационных полей. Как только медиатор СОРМ получает сообщение Access-Accept, соответствующее критерию СОРМ, происходит процесс его реконфигурации с целью обеспечить перехват всего пользовательского трафика к/от контролируемого объекта, определяемого IP-адресом, указанным в сообщении Access-Accept. Получаемый таким образом пользовательский трафик через соответствующие интерфейсы (в терминах ETSI для этих целей используется интерфейс HI3) передается к ПУ правоохранительных органов. Информация, связанная с перехватом, формируется на основе сообщений Access-Request и Access-Accept и в специальном формате, оговоренном национальным стандартом, через интерфейс HI2 также передается к ПУ. На рис. 1 представлена упрощенная диаграмма взаимодействия всех участников процесса реализации функции СОРМ-2 в сети провайдера Интернет-услуг. В качестве сервера, реализующего функции аутентификации, авторизации и учета, используется RADIUS-сервер. Применение других протоколов для аутентификации, авторизации и учета не будет вносить серьезных изменений в представленный механизм, определяющий общий порядок взаимодействия. Механизм взаимодействия медиатора СОРМ и ПУ при вышеописанной организации функций СОРМ в сети Интернет-провайдера в целом незначительно отличается от уже функционирующего в сетях доступа. Основные отличия будут наблюдаться на участке взаимодействия медиатор СОРМ – ПУ в форматах информации, передаваемой через интерфейсы HI2 и HI3, что нисколько не нарушит сложившуюся практику и методологию СОРМ. Заметим, что текущая версия протокола RADIUS ориентируется на аутентификацию пользователей по версии Интернет-протокола IPv4. Для обеспечения процедуры аутентификации пользователей Интернет-услугами следующей версии Интернетпротокола IPv6 в протокол RADIUS добавляются некоторые сообщения, например, Framed-Interface-Id и Framed-IPv6-Prefix, определяющие для сетевого сервера доступа идентификатор интерфейса и префикс, которые были предоставлены сервером RADIUS пользователю, запрашивающему услугу IPv6. Помимо вышеупомянутых сообщений, новая спецификация определяет, что если RADIUS-сервер полностью поддерживает архитектуру аутентификации для IPv6, то он должен также поддерживать возможность использования IPsec, о чем говорилось в предыдущем разделе статьи. Из этого следует, что сообщение Access-Request, передаваемое от сетевого сервера доступа к RADIUS-серверу, и сообщение Access-Accept от RADIUS-сервера к сетевому серверу доступа будут содержать информацию (имя пользователя и IP-адрес) в зашифрованном виде. Таким образом, для медиатора СОРМ исключается возможность определить IP-адрес контролируемого объекта. 4 Журнал «Вестник связи», №12, 2006 Для решения этой проблемы возможно использование двух путей – доступность медиатору СОРМ ключей шифрования или реализация сценария взаимодействия пользователь – сетевой сервер доступа – RADIUS-сервер – медиатор СОРМ, при котором последнему информация передается в незашифрованном виде. Рис. 2. ESP расширение заголовка для IPv6 Возможности DIAMETER Протокол DIAMETER был разработан рабочей группой IETF, занимающейся вопросами аутентификации, авторизации и учета, для поддержания этой архитектуры в сетях связи следующего поколения. Этот протокол предназначен для использования в существующей инфраструктуре, а также мобильных IP-сетях, для поддержки роуминга и пр. В добавление к этому отметим, что DIAMETER полностью поддерживает вышеупомянутую функциональность RADIUS, также выполняя задачи аутентификации, авторизации и учета. Основной протокол обычно используется в соединении с прикладным приложением DIAMETER, которое определяет специфические детали, используемые этим приложением, например, приложение DIAMETER Mobile IPv4 или DIAMETER для сетей доступа. В этом случае DIAMETER-клиент, поддерживающий определенное приложение DIAMETER, связывается с DIAMETER-сервером, который также поддерживает определенную спецификацию приложения DIAMETER. Для передачи в DIAMETER-сервер необходимой для аутентификации, авторизации и учета информации протоколом DIAMETER используется модель данных AVP (Attribute-Value Pair), т. е. представления вида <имя атрибута, величинах>. В данном случае AVP состоит из специального AVP-кода и идентификатора отправителя для определения уникальных признаков, а также их оценки. Формат DIAMETERсообщений разрешает использование множества AVP в сообщении. В качестве примера использования протокола DIAMETER рассмотрим DIAMETERприложение для сетей доступа, которое используется ISP для предоставления сервисов доступа. Литература [4] определяет команды AA-Request и AA-Answer, которые посылаются к и от сервера DIAMETER, соответственно, и обеспечивают процедуру аутентификации пользователя, запрашивающего доступ. Хотя [4] определяет оба этих сообщения, тип данных, формат заголовка и механизмы безопасности, которые используются этим частным приложением, полностью данные определяются базовым протоколом DIAMETER [3]. Подобно числу сетей доступа в вышеупомянутых 5 Журнал «Вестник связи», №12, 2006 сообщениях используются специфические AVR также отличающиеся на уровне приложений. Проблема ESP Выше в статье уже упоминалась разработанная IETF архитектура IPsec для безопасной передачи IP-трафика, определяющая, в частности, контроль доступа, целостность данных, аутентификацию и шифрование. Применение процедур IPsec на хосте или маршрутизаторе призвано защитить принимаемый и передаваемый пользовательский трафик и затрудняет осуществление мероприятий СОРМ-2. Дело в том, что ключевым компонентом этой архитектуры, определяющим как поддерживается шифрование, является расширение заголовка данных для безопасной инкапсуляции данных ESP (Encapsulating Security Payload) [5]. Расширение ESP определено как для трафика IPv4, так и IPv6. Применение ESP может быть осуществлено двумя способами: транспортным и туннельным. Транспортный вариант осуществляет защиту информации на уровнях вышестоящих уровню IP, но не защищает сам IP-заголовок. Туннельный вариант защищает весь IPпакет и подразумевает инкапсуляцию зашифрованных данных, т. е. в этом случае исходный зашифрованный IP-пакет находится внутри другого пакета. На приведенном в качестве примера рис. 2 заголовок верхнего уровня и данные (в этом случае TCP) могут быть зашифрованы и аутентифицированы с помощью ESP. Расширение заголовка ESP размещается до и после внутренних защищаемых полей. Проблемы IPv6 Теперь рассмотрим сценарий развертывания сети, в которой ISP предоставляет сервис IPv6 с реализацией функций ААА на основе протокола DIAMETER. Указанные специальные приложения DIAMETER, расширяющие базовый протокол DIAMETER для данного сценария, определены в [3, 4]. Например, после того, как пользователь набирает номер к сетевому серверу доступа, NAS посылает серверу DIAMETER запрос аутентификации и/или авторизации AA-Request, а в AVP указывает такую информацию, как User-Name и User-Password, соответствующие имени и паролю пользователя. В этом случае сервер DIAMETER отвечает сетевому серверу доступа с помощью сообщения AA-Answer, содержащего соответствующую AVP. В случае предоставления услуг IPv6 в AVP определяются Framed-Interface-Id и FramedIPv6-Prefix, которые сообщают сетевому серверу доступа об идентификаторе интерфейса IPv6 и префиксах, сформированных сервером для пользователя. Эти AVP присутствуют в сообщении AA-Answer, посылаемом от сервера к сетевому серверу доступа, и используются сетевым сервером доступа для информирования пользователя о сформированном IPv6-адресе. В этом случае применимы определенные в базовом протоколе DIAMETER спецификации безопасности. Поэтому связь между сетевым сервером доступа и сервером DIAMETER организуется с использованием ESP IPsec с "ненулевым" алгоритмом шифрования. 6 Журнал «Вестник связи», №12, 2006 Как и в случае использования сервисов IPv6 на основе аутентификации RADIUS, рассматриваемый случай не позволит системе СОРМ-2 определить попытку контролируемого объекта получить доступ к сети Интернет-провайдера или обнаружить, что пользователю были назначены идентификатор интерфейса IPv6 и префикс. Все последующие действия контролируемого объекта, проводимые им на основе выделенного адреса, также не смогут быть перехвачены. Депонирование ключей шифрования Возможным решением вышеизложенных проблем является предоставление системе СОРМ-2 ключей шифрования, используемых ААА-инфраструктурой. Это вариант предоставления ключей в виде их депонирования, т. е. сохранения ключей шифрования в некоей доверенной системе, например, у того же ISP. Это решение депонирования ключей отчасти противоречит желанию обеспечить конфиденциальность передаваемой через IP-сеть информации. Более того, для обеспечения конфиденциальности связи необходимо обеспечить и защиту ISP от возможных внешних вторжений с целью доступа к ключам шифрования. Внешние атаки могут быть инициированы как с целью получения доступа к ключам, используемым для шифрования ААА-сообщений, так и получения ААА-информации, например, такой как присвоенный пользователю IP-адрес, что позволит злоумышленнику совершать несанкционированные перехваты. Протокол законного перехвата информации Другим возможным решением проблем СОРМ-2 в IP-сетях может служить создание специального протокола прикладного уровня, который бы позволял ПУ СОРМ определять моменты начала и окончания использования контролируемым пользователем услуг сети и осуществлять перехват пользовательской информации, циркулирующей к/от определенного IP-адреса. Рис. 3. Диаграмма взаимодействия участников СОРМ-2 в IP-сети с DIAMETER 7 Журнал «Вестник связи», №12, 2006 С помощью такого протокола СОРМ может информировать ААА-сервер, что она нуждается в перехвате пользовательского контента передаваемого/получаемого контролируемым объектом с определенным идентификатором, например, <имя пользователя>@<домен>. В этом случае ААА-сервер, используя тот же самый протокол, информировал бы систему СОРМ о пользовательском логине и используемом объектом контроля IP-адресе для перехвата информации. По окончании пользовательской сессии ААА-сервер или устройство доступа сообщили бы системе СОРМ об окончании сессии для прекращения процедуры перехвата. С использованием такого протокола система законного перехвата могла бы также информировать ААА-сервер об окончании необходимости перехвата информации конкретного объекта контроля. Рис. 3 иллюстрирует сообщения для описанного выше гипотетического случая, представляющего возможное решение изложенной выше проблемы IPv6 и протокола DIAMETER. Показанные на рис. 3 сообщения DIAMETER (между сетевым сервером доступа и ААА-сервером) определены в [3,4]. Вместо заключения Появляющиеся в сетях Интернет-провайдеров системы законного перехвата IPсообщений строятся на основе медиаторов СОРМ, ориентированных на обработку сообщений протокола RADIUS для определения присвоенного объекту контроля IPадреса и последующего перехвата всей циркулирующей к нему/от него информации. Такие медиаторы существуют и для российских стандартов СОРМ, но для будущих сетевых структур СОРМ-2 сетей связи с IPv6 и мобильным IPv6 с ориентированной на DIAMETER архитектурой ААА и с использованием шифрования. Причем, в соответствующем RFC оговаривается использование IPsec с ESP и "ненулевого" алгоритма шифрования. В этом случае критическим для реализации СОРМ-2 будет точная идентификация адресов и местоположения объекта наблюдения, а также использование шифрования информации объекта наблюдения при попытке доступа в сеть. Эти факторы требуют расширения функциональности и сетевых конфигураций систем СОРМ, описанных в этой статье. Разумеется, описанные в качестве примеров возможные решения должны быть развиты и тщательно проанализированы соответствующими специалистами. В целом же выполнение функций СОРМ-2 для IP-сетей является сложной и относительно новой задачей, требующей анализа и обсуждения спецификаций и инженерных решений. Конечной целью посвященных данной тематике исследований является нахождение компромисса между безопасностью связи и ее открытостью для средств СОРМ-2, также обеспечивающих безопасность граждан и государства. 8 Журнал «Вестник связи», №12, 2006 Литература 1. Гольдштейн Б.С., Крюков Ю.А., Хегай И.П. Инженерные аспекты СОРМ/ Вестник связи. - 2005. № 9. 2. Lawful Interception for IP Networks. White Paper, Aqsacom Inc., Tech. Rep., 2004. 3. P. Calhoun, J. Loughney, E. Gutman, G. Zorn, J. Arkko. Diameter Base Protocol, RFC 3588, September 2003. 4. P. Calhoun, G. Zorn, D. Spence, D. Mitton. Diameter Network Access Server Application. 5. S. Kentand, R. Atkinson. IP Encapsulating Security Payload (ESP), RFC2406, November 1998. 6. Крюков Ю.С., Ярыгин А.Г. Процедура законного перехвата IP трафика. Международный опыт, INSIDE, № 6 2005. 7. D. Johnson, С. Perkins, J. Arkko. MobilitySupportinIPv6. 9