КЛАВИАТУРНЫЙ ПОЧЕРК КАК СПОСОБ АУТЕНТИФИКАЦИИ ИИДЕНТИФИКАЦИИ

реклама

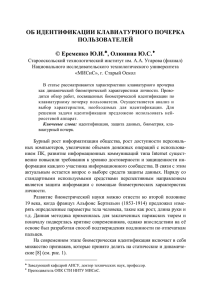

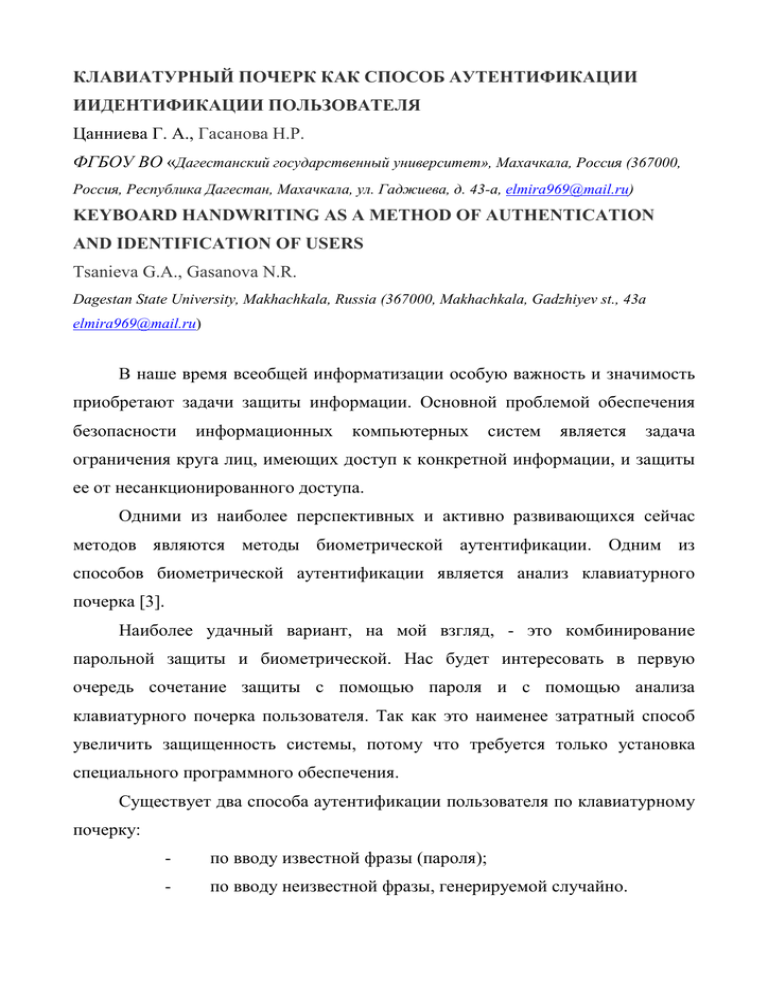

КЛАВИАТУРНЫЙ ПОЧЕРК КАК СПОСОБ АУТЕНТИФИКАЦИИ ИИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ Цанниева Г. А., Гасанова Н.Р. ФГБОУ ВО «Дагестанский государственный университет», Махачкала, Россия (367000, Россия, Республика Дагестан, Махачкала, ул. Гаджиева, д. 43-а, [email protected]) KEYBOARD HANDWRITING AS A METHOD OF AUTHENTICATION AND IDENTIFICATION OF USERS Tsanieva G.A., Gasanova N.R. Dagestan State University, Makhachkala, Russia (367000, Makhachkala, Gadzhiyev st., 43а [email protected]) В наше время всеобщей информатизации особую важность и значимость приобретают задачи защиты информации. Основной проблемой обеспечения безопасности информационных компьютерных систем является задача ограничения круга лиц, имеющих доступ к конкретной информации, и защиты ее от несанкционированного доступа. Одними из наиболее перспективных и активно развивающихся сейчас методов являются методы биометрической аутентификации. Одним из способов биометрической аутентификации является анализ клавиатурного почерка [3]. Наиболее удачный вариант, на мой взгляд, - это комбинирование парольной защиты и биометрической. Нас будет интересовать в первую очередь сочетание защиты с помощью пароля и с помощью анализа клавиатурного почерка пользователя. Так как это наименее затратный способ увеличить защищенность системы, потому что требуется только установка специального программного обеспечения. Существует два способа аутентификации пользователя по клавиатурному почерку: - по вводу известной фразы (пароля); - по вводу неизвестной фразы, генерируемой случайно. Оба способа должны включать в себя два режима: режим обучения и режим аутентификации. В режиме обучения путем многократного повторения вводамы должны рассчитать эталонные характеристики набора текста. Как показал ряд экспериментов, для идентификации пользователя в большинстве случаев достаточно рассматривать временные интервалы между нажатием клавиш и временные интервалы удержания клавиш [1]. Также при использовании аутентификации с помощью ввода известной и неизвестной фразы мы можем сравнивать разницу между интервалами времени при вводе знакомой идентифицировать и незнакомой пользователя, фразы. несмотря на Это позволяет усталость или верно другие психофизические факторы. С помощью клавиатурного почерка мы также можем проводить не только аутентификацию, но и скрытую идентификацию, и анализ психофизического состояния пользователя [2]. Система аутентификации пользователя по клавиатурному почерку должна работать в трёх режимах (рис. 1): обучение, анализ, блокировка: - режим обучение – в нем определяются и сохраняются эталонные характеристики клавиатурного почерка пользователя; - режим анализ – в нем система сравнивает эталонные характеристики с вновь введёнными, после чего может оставаться в режиме анализа, или перейти в режим блокировки; - режим блокировки – в этом режиме система просит ввести пароль, который будет проверен на подлинность и вновь пройдет анализ клавиатурного почерка. Если все пройдет успешно, то программа перейдет в режим анализа [1]. 2 1 Режим обучения Режим анализа 2 Режим блокировки 3 Рис. 1 Три режима системы аутентификации пользователя по клавиатурному почерку Сбор биометрической информации о работе пользователя происходит при помощи замеров времен удержаний клавиш и интервалов между нажатиями клавиш, после этого полученные результаты формируются в матрицу межсимвольных интервалов и вектор времен удержаний клавиш. После того, как сбор биометрической информации будет выполнен, полученные данные сравниваются с эталонными значениями, а затем происходит процесс фильтрации полученных результатов. Затем принимается решение, пройдена ли аутентификация или нет. Принятие решения заключается в том, что аутентификация считается положительной, если процентное содержание результатов соотношений характеристик меньше определенного порога. Если процентное содержание пиков превышает предельно допустимое значение, то результат аутентификации считается отрицательным. Если аутентификация была отрицательной, то выдается сообщение, которое предлагает подтвердить подлинность пользователя. При положительном результате аутентификации пользователь продолжает работу над прикладной задачей, и процесс аутентификации остается незаметным [3]. Таким образом, рассмотренные методы могут применяться в комплексе с другими механизмами для решения задач различных задач. Во-первых, это может быть повышение защищенности информационных ресурсов в организациях с высокими требованиями к защите информации. Во-вторых, 3 благодаря анализу психофизического состояния, данные методы могут применяться в организациях, в которых необходимо обеспечить высокий уровень концентрации внимания сотрудников во время работы. Основным достоинством методов является отсутствие необходимости использования дополнительного оборудования, что позволяет создавать гибкие настраиваемые подсистемы аутентификации и мониторинга действий оператора информационной системы. Однако, несмотря на свои достоинства, данная область мало изучена, и, на мой взгляд, имеет огромный потенциал. Список использованной литературы: 1. Анил Джейн. http://www.osp.ru/os/2012/10/13033122/ 2. Задорожный В. Обзор биометрических технологий // Защита информации. Конфидент. –2003. – № 5. 3. Иванов А.И. Биометрическая идентификация личности по динамике подсознательных движений. – Пенза: ПГУ, 2006. 4