Часть I. Основы построения баз данных

advertisement

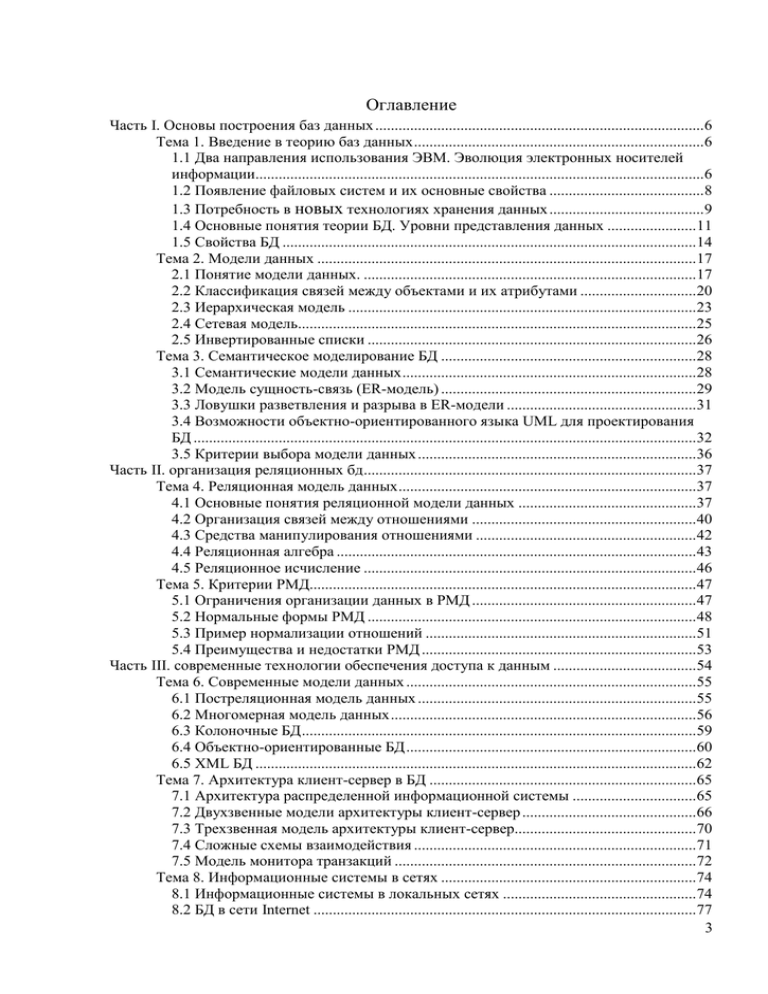

Оглавление

Часть I. Основы построения баз данных .....................................................................................6

Тема 1. Введение в теорию баз данных ...........................................................................6

1.1 Два направления использования ЭВМ. Эволюция электронных носителей

информации....................................................................................................................6

1.2 Появление файловых систем и их основные свойства ........................................8

1.3 Потребность в новых технологиях хранения данных ........................................9

1.4 Основные понятия теории БД. Уровни представления данных .......................11

1.5 Свойства БД ...........................................................................................................14

Тема 2. Модели данных ..................................................................................................17

2.1 Понятие модели данных. ......................................................................................17

2.2 Классификация связей между объектами и их атрибутами ..............................20

2.3 Иерархическая модель ..........................................................................................23

2.4 Сетевая модель.......................................................................................................25

2.5 Инвертированные списки .....................................................................................26

Тема 3. Семантическое моделирование БД ..................................................................28

3.1 Семантические модели данных ............................................................................28

3.2 Модель сущность-связь (ER-модель) ..................................................................29

3.3 Ловушки разветвления и разрыва в ER-модели .................................................31

3.4 Возможности объектно-ориентированного языка UML для проектирования

БД ..................................................................................................................................32

3.5 Критерии выбора модели данных ........................................................................36

Часть II. организация реляционных бд ......................................................................................37

Тема 4. Реляционная модель данных .............................................................................37

4.1 Основные понятия реляционной модели данных ..............................................37

4.2 Организация связей между отношениями ..........................................................40

4.3 Средства манипулирования отношениями .........................................................42

4.4 Реляционная алгебра .............................................................................................43

4.5 Реляционное исчисление ......................................................................................46

Тема 5. Критерии РМД....................................................................................................47

5.1 Ограничения организации данных в РМД ..........................................................47

5.2 Нормальные формы РМД .....................................................................................48

5.3 Пример нормализации отношений ......................................................................51

5.4 Преимущества и недостатки РМД .......................................................................53

Часть III. современные технологии обеспечения доступа к данным .....................................54

Тема 6. Современные модели данных ...........................................................................55

6.1 Постреляционная модель данных ........................................................................55

6.2 Многомерная модель данных ...............................................................................56

6.3 Колоночные БД ......................................................................................................59

6.4 Объектно-ориентированные БД ...........................................................................60

6.5 XML БД ..................................................................................................................62

Тема 7. Архитектура клиент-сервер в БД .....................................................................65

7.1 Архитектура распределенной информационной системы ................................65

7.2 Двухзвенные модели архитектуры клиент-сервер .............................................66

7.3 Трехзвенная модель архитектуры клиент-сервер...............................................70

7.4 Сложные схемы взаимодействия .........................................................................71

7.5 Модель монитора транзакций ..............................................................................72

Тема 8. Информационные системы в сетях ..................................................................74

8.1 Информационные системы в локальных сетях ..................................................74

8.2 БД в сети Internet ...................................................................................................77

3

8.3 Организация распределенных БД ........................................................................82

8.4 Облачные БД ..........................................................................................................83

Тема 9. Режим транзакций в БД .....................................................................................85

9.1 Понятие транзакции в БД .....................................................................................85

9.2 Организация совместного доступа к общим данным ........................................86

9.3 Уровни изолированности транзакций .................................................................88

9.4 Методы сериализации транзакций.......................................................................89

9.5 Протоколы фиксации транзакций ........................................................................95

Тема 10. Индексирование в БД ......................................................................................98

10.1 Понятие индекса в БД .........................................................................................98

10.2 Схемы организации индексации БД ..................................................................99

10.3 T-деревья ............................................................................................................101

10.4 B-деревья ............................................................................................................102

10.5 Хеширование......................................................................................................103

Часть IV. Реализация БД на стандартных ...............................................................................106

платформах.................................................................................................................................106

Тема 11. Системы управления БД................................................................................107

11.1 Классификация и функции СУБД ....................................................................107

11.2 Архитектура СУБД ............................................................................................110

11.3 Задачи администрирования СУБД ...................................................................111

11.4 Критерии выбора СУБД ....................................................................................113

11.5 Перспективы развития СУБД ...........................................................................116

Тема 12. Проектирование и сопровождение БД .........................................................118

12.1 Этапы проектирования БД................................................................................118

12.2 CASE-системы ...................................................................................................120

12.3 Классификация CASE-средств .........................................................................122

12.4 Модели жизненного цикла информационных систем ...................................123

Тема 13. Защита информации в информационных системах ....................................124

13.1 Основные определения .....................................................................................124

13.2 Методы и средства защиты ..............................................................................127

13.3 Программно-аппаратные методы защиты.......................................................128

13.4 Средства защиты БД .........................................................................................132

Тема 14. Языки запросов к РБД (SQL и QBE) ............................................................135

14.1 Структура языка SQL ........................................................................................135

14.2 Запросы определения данных (DDL) ..............................................................137

14.3 Запросы выборки данных (DRL) ......................................................................141

14.4 Запросы манипулирования данными (DML) ..................................................146

14.5 Запросы администрирования доступа (DCL) .................................................147

14.6 Язык QBE ...........................................................................................................149

14.7 Связь между SQL-запросом и операциями реляционной алгебры ...............149

Тема 15. Реализация РБД с помощью MS SQL Server, MySQL, MS Access ............151

15.1 Microsoft SQL Server .........................................................................................151

15.2 Открытая платформа MySQL ...........................................................................155

15.3 Microsoft Access .................................................................................................158

Часть V. Организация экспертных систем ..............................................................................160

Тема 16. Структура экспертных систем ......................................................................160

16.1 Понятие экспертных систем .............................................................................160

16.2 Базовые функции экспертных систем .............................................................163

16.3 Режимы функционирования экспертных систем ...........................................165

16.4 Типовая структура экспертных систем ...........................................................166

16.5 Классификация экспертных систем .................................................................166

Тема 17. Проектирование АСНИ на базе экспертных систем ..................................167

4

17.1 АСНИ как информационная система ..............................................................167

17.2 Понятие и функции АСНИ ...............................................................................169

17.3 Структура АСНИ ...............................................................................................170

17.4 Основные принципы построения АСНИ ........................................................171

Рекомендуемая литература .......................................................................................176

5

ЧАСТЬ I. ОСНОВЫ ПОСТРОЕНИЯ БАЗ ДАННЫХ

Этот раздел посвящен обсуждению исторического пути возникновения

БД как технологии хранения данных. Достаточно подробно описаны ранние

модели представления данных: иерархическая, сетевая, а также модель инвертированных списков. Отдельное внимание уделяется рассмотрению семантических моделей данных.

Тема 1. Введение в теорию баз данных

1.1 Два направления использования ЭВМ. Эволюция электронных носителей

информации

Исторически начало бурного развития программно-аппаратных вычислительных средств относят к сороковым-пятидесятым годам двадцатого века.

Повышенный интерес к мощным вычислительным ресурсам был обусловлен

реализацией оборонных программ по разработке ядерного, а затем и термоядерного вооружения в двух основных научных центрах мира – СССР и

США. Проблематика математического моделирования сложных физических

процессов стимулировала интенсивное развитие аппаратной базы вычислительных машин: электронные лампы заменялись только что изобретенными

полупроводниковыми элементами, это приводило к миниатюризации и увеличению производительности вычислительных комплексов, а также к более

широкому их распространению. Вместе с этим совершенствовалось программное обеспечение, стремившееся оптимизировать использование машинных ресурсов.

Таким образом, можно определить первое направление использования

ЭВМ – применение вычислительной техники для выполнения численных

расчетов, которые слишком долго или вообще невозможно производить

вручную. Становление этого направления способствовало интенсификации

методов численного решения сложных математических задач, развитию

класса языков программирования, ориентированных на удобную запись численных алгоритмов, становлению обратной связи с разработчиками новых

архитектур ЭВМ.

Второе направление, которое непосредственно касается темы нашего

курса, это использование средств вычислительной техники в автоматических

или автоматизированных информационных системах. Начало этого процесса

относят к семидесятым-восьмидесятым годам XX века и связывают с распространением ЭВМ для коммерческих приложений, а также появлением персональных компьютеров.

В самом широком смысле информационная система представляет собой

программный комплекс, функции которого состоят в поддержке надежного

хранения информации в памяти компьютера, выполнении специфических для

данного приложения преобразований информации и/или вычислений, предоставлении пользователям удобного и легко осваиваемого интерфейса. Обыч6

но объемы информации, с которыми приходится иметь дело таким системам,

достаточно велики, а сама информация имеет достаточно сложную структуру. Классическими примерами информационных систем являются электронные каталоги, банковские системы, системы резервирования билетов, мест в

гостиницах и т.д.

Факт, что второе направление возникло несколько позже первого, обусловлен ограниченными возможностями компьютеров в части памяти на заре

вычислительной техники. В данном случае мы говорим о надежном и долговременном хранении информации, что возможно только при наличии запоминающих устройств, сохраняющих информацию после выключения электрического питания, т.н. энергонезависимые носители информации. Оперативная память, выполняющая задачу хранения промежуточных данных, этим

свойством обычно не обладает.

Первоначально использовались два вида устройств внешней памяти:

магнитные ленты и барабаны. При этом емкость магнитных лент была достаточно велика, но по своей физической природе они обеспечивали последовательный доступ к данным (что обеспечивалось механической перемоткой к

необходимой физической области носителя). Магнитные барабаны допускали возможность произвольного доступа к необходимому физическому массиву данных, однако при этом имели очень ограниченный объем и высокую

стоимость.

Необходимо отметить, что указанные ограничения не очень существенны для, собственно, численных расчетов. Даже если решение проблемы

предусматривает обработку или генерацию значительного объема информации, при его программной реализации можно продумать расположение необходимого объема данных во внешней памяти таким образом, чтобы алгоритм

функционировал быстро и эффективно. С другой стороны, для задач хранения и обработки информации (основных назначений информационных систем, в которых потребность в текущих данных определяется самим пользователем в режиме реального времени) использование только магнитных лент

и барабанов неудовлетворительно. Можно представить себе пользователя

коммерческой информационной системы (например, системы банковских

карточек), ожидающего выполнения каждой транзакции по несколько минут.

Одним из естественных требований к таким системам является высокая скорость выполнения запросов.

При этом именно требования к вычислительной технике со стороны нечисленных приложений вызвали появление сменных магнитных дисков, что

стало настоящим прорывом в истории вычислительной техники. Эти устройства внешней памяти обладали существенно большей емкостью, чем магнитные барабаны, обеспечивали удовлетворительную скорость доступа к данным в режиме произвольной выборки, а возможность смены дискового пакета на устройстве позволяла иметь практически неограниченный архив данных.

7

С появлением магнитных дисков началась история систем управления

данными во внешней памяти. До этого каждая прикладная программа, которой требовалось хранить данные на постоянных запоминающих устройствах,

сама определяла расположение каждой порции данных на магнитной ленте

или барабане и выполняла обмены между оперативной и внешней памятью с

помощью программно-аппаратных средств низкого уровня (машинных команд или вызовов соответствующих программ операционной системы). Такой режим работы значительно затрудняет поддержание на одном внешнем

носителе нескольких архивов долговременно хранимой информации. Кроме

того, каждой прикладной программе приходилось самостоятельно решать

проблемы именования частей данных и их структурирования во внешней памяти.

1.2 Появление файловых систем и их основные свойства

Историческим шагом в области унификации структурирования информации на физических носителях стал переход к использованию централизованных систем управления файлами (файловых систем). С точки зрения выполняющейся прикладной программы файл – это именованная область

внешней памяти, в которую можно записывать и из которой можно считывать данные. Правила именования файлов, способ доступа к данным, хранящимся в файле, и структура этих данных определяются конкретной системой

управления файлами и типом хранимой информации. Система управления

файлами берет на себя функции распределения физической памяти, соотнесение имен файлов с адресами соответствующих им массивов в физической

памяти и обеспечение эффективного доступа к данным. Первая развитая

файловая система была разработана фирмой IBM для серии 360.

Согласно своему основному назначению, информационные системы

ориентированы на хранение, выбор и модификацию постоянно существующей информации. Структура хранимых данных в каждой отдельной информационной системе может быть достаточно сложной, однако между различными такими структурами часто бывает много общего. На начальном этапе

использования вычислительной техники для управления информацией проблемы структуризации данных решались индивидуально в каждой информационной системе. Производились необходимые надстройки над файловыми

системами (библиотеки программ), подобно тому, как это делается в компиляторах, редакторах и т.д. Однако, поскольку информационные системы требуют использования нетривиальных организационных структур данных, эти

дополнительные индивидуальные средства управления данными являлись

существенной частью информационных систем и во многом повторялись от

одной системы к другой. Стремление выделить и обобщить общую часть организации данных в информационных системах, ответственную за управление сложно структурированной информацией, явилось первой побудительной причиной появления БД как технологии упорядочивания и хранения

больших массивов данных. Очень скоро стало понятно, что невозможно

8

обойтись одной лишь общей библиотекой программ, реализующей над стандартной базовой файловой системой более сложные методы хранения данных.

1.3 Потребность в новых технологиях хранения данных

Для примера предположим, что мы хотели бы реализовать простую информационную систему для организации учета студентов некоторого высшего учебного заведения. Система должна выполнять следующие действия: выдавать списки студентов по группам, поддерживать возможность перевода

студента из одной группы в другую, зачисления новых студентов и исключения учащихся. Для каждой студенческой группы должны присутствовать опции запроса имени старосты, общей численности группы, общей суммы выплаченной в последний раз стипендии и т.д. Для каждого студента должны

поддерживаться возможности получения номера зачетной книжки по полному имени студента и наоборот, формирования информации о текущем среднем балле и о размере его стипендии.

Предположим, что мы решили основывать эту информационную систему на основе обычной файловой системы и использовать для хранения информации один файл, расширив базовые возможности применяемой файловой системы за счет создания специальной библиотеки функций. Поскольку

минимальной информационной единицей в нашем случае является студент,

естественно потребовать, чтобы в этом файле содержалось по одной записи

для каждого учащегося. Какие поля может содержать такая запись? Полное

имя сотрудника (СТУД_ИМЯ), номер его зачетной книжки (СТУД_НОМЕР),

средний балл (СТУД_СРБАЛЛ), размер стипендии (СТУД_СТИП), номер

группы (СТУД_ГР_НОМЕР). Поскольку мы планируем ограничиться одним

файлом, та же запись должна содержать имя старосты группы

(СТУД_ГР_СТАР).

Назначение разрабатываемой информационной системы требует обеспечение возможности многоключевого доступа (возможен поиск данных по

значениям нескольких полей) к хранимым данным по уникальным ключам

(т.е. по значениям определенных полей, в которых содержатся уникальные и

неповторимые для каждого студента данные) СТУД_ИМЯ и СТУД_НОМЕР.

Кроме того, должна присутствовать возможность выбора всех записей с общем значением СТУД_ГР_НОМЕР – доступ по неуникальному ключу. Для того, чтобы получить численность группы или общий размер стипендии, информационная система каждый раз должна будет выбрать все записи о студентах определенной группы и посчитать соответствующие общие значения.

Таким образом, можно заметить, что реализация на базе файловой системы даже для такой простой информационной системы, во-первых, требует создания достаточно сложной библиотеки функций для многоключевого

доступа к файлам, во-вторых, приводит к образованию избыточности хранения (для каждого студента группы повторяется имя старосты), и, в-третьих,

выполнение агрегатных (суммарных) вычислений для учебных групп каждый

9

раз требует пересмотра всего файла. Кроме того, если в ходе эксплуатации

системы нам захочется, например, выдавать списки сотрудников, получающих заданную зарплату, то опять же придется либо полностью просматривать файл, либо изменять его структуру, объявляя ключевым поле

СТУД_СТИП.

Логичный выход из создавшегося положения – использование для организации информационной системы два многоключевых файла: СТУДЕНТЫ и

ГРУППЫ. Первый файл будет содержать следующие поля: СТУД_ИМЯ,

СТУД_НОМЕР, СТУД_СРБАЛЛ, СТУД_СТИП, СТУД_ГР_НОМЕР, а второй

- ГР_НОМЕР, ГР_СТАР, ГР_СТИП (размер суммарной стипендии студентов

группы) и ГР_РАЗМЕР (общее число учащихся в группе). Большинство недостатков, упомянутых в предыдущем абзаце, будут нейтрализованы. Каждый из файлов будет содержать только недублируемую информацию, необходимости в громоздких динамических вычислениях агрегатной информации

не возникает. Однако, следует заметить, что при таком подходе разрабатываемая информационная система будет обладать некоторыми новыми особенностями, сближающими ее с технологиями БД.

Прежде всего, информационная система должна иметь представление,

что работает с двумя информационно связанными файлами (движение в сторону схемы организации базы данных), осознавать назначение и смысл каждого поля (например то, что СТУД_ГР_НОМЕР в файле СТУДЕНТЫ и

ГР_НОМЕР в файле ГРУППЫ означают одно и то же), а также понимать, что

изменение информации в одном файле должно автоматически вызывать модификацию второго, сохраняя согласованность общего содержимого.

Например, если в группу зачисляется новый студент, то необходимо добавить запись в файл СТУДЕНТЫ, а также соответствующим образом обновить

поля ГР_СТИП и ГР_РАЗМЕР в записи файла ГРУППЫ, описывающей

группу, в составе которой произошли изменения.

Понятие согласованности данных является ключевым понятием БД.

Фактически, если информационная система (даже такая простая, как в

нашем примере) поддерживает согласованное хранение информации в нескольких файлах, можно говорить о том, что она поддерживает БД. Если же

некоторая вспомогательная система управления данными позволяет работать

с несколькими файлами, обеспечивая их согласованность, ее можно назвать

простейшей СУБД. Требование поддержания согласованности данных в нескольких файлах не позволяет обойтись одной только библиотекой функций:

такая информационная система должна иметь некоторые собственные данные (метаданные) о структуре хранимой информации, а также знания, определяющие целостность данных.

Далее представим ситуацию, что в нашей первоначальной реализации

информационной системы, основанной на использовании библиотек расширенных методов доступа к файлам, обрабатывается операция регистрации

нового учащегося. Следуя требованиям согласованного изменения файлов,

информационная система добавила новую запись в файл СТУДЕНТЫ и соби10

ралась модифицировать запись файла ГРУППЫ, но именно в этот момент

произошло аварийное выключение питания. Очевидно, что после перезапуска системы ее данные будут находиться в рассогласованном состоянии. Для

исправления такой ошибки сначала потребуется обнаружить сам факт хранения рассогласованных данных (для этого нужно проверить полноту соответствия информации в файлах СТУДЕНТЫ и ГРУППЫ), а потом уже привести

информацию в согласованное состояние. Как правило, стандартные СУБД

берут эту работу на себя. В круг обязанностей вспомогательной прикладной

системы, в отличие от СУБД, обеспечение корректности хранимых данных

может не входить.

Теперь представим, что мы хотели бы организовать параллельную

(например, многотерминальную) работу с базой данных студентов. Если

опираться только на использование файлов, то для обеспечения корректности

на все время изменения любого из двух файлов доступ других пользователей

к этому файлу будет блокирован (вспомним возможности файловых систем

для синхронизации параллельного доступа). Таким образом, зачисление студента Петра Ивановича Сидорова существенно затормозит получение информации об учащемся Иване Сидоровиче Петрове, даже если они будут

обучаться в разных группах.

1.4 Основные понятия теории БД. Уровни представления данных

Следовательно БД как технология хранения данных позволяет решить

множество задач, которые затруднительно или вообще невозможно решить в

рамках применения стандартных файловых систем. К основным характерным

чертам БД можно отнести:

1). Упорядоченный (структурированный) подход к хранению массивов

данных. Наличие данных о способе организации (метаданные).

БД хранит данные в четко структурированном и специально организованном виде, исключающем совместное хранение разнородной информации.

В БД структура данных строго фиксирована и определяется стандартом используемой модели данных. Описание структуры данных (метаданные) хранятся отдельно от самих данных в так называемом, словаре (системном каталоге) данных. Таким образом, любая СУБД может работать с разными

наборами данных, поскольку структура их хранения доступна при чтении

данных. Для сравнения, в файловой системе способ хранения данных – дело

каждой программы, осуществляющей хранение и обработку данных. Структура данных встроена в программу доступа и не может быть прочитана другими программами.

2). Исключение дублирования данных и автоматизированный контроль

их целостности.

К примеру, в текстовых файлах на порядок размещения данных не

накладывается сколько-нибудь серьезных ограничений, и данные могут быть

расположены произвольно. Некоторые данные могут неоднократно повторяться. В электронных таблицах данные по строкам и столбцам располагают11

ся уже упорядочение, но все еще достаточно произвольно. В БД структура

данных строго фиксирована, что позволяет эффективно отслеживать выполнение требований по уникальности и целостности отдельных значений.

3). Возможность организации расширенных средств поиска информации. Наличие языков программирования высокого уровня для организации

сложных запросов к БД.

В современных СУБД присутствует развитый графический интерфейс,

позволяющий сделать работу пользователя с БД интуитивно понятной и эффективной, причем сама графическая оболочка не зависит ни от структуры,

ни от содержания БД, что делает стандартные платформы БД удобным и

мощным инструментом разработки универсальных БД. Для реляционных БД

разработан язык высокого уровня для реализации самых сложных запросов

(SQL).

4). Независимость программ, данных и операций.

Так как любая упорядоченность накладывает серьезные ограничения на

способ хранения и использования данных, то были предприняты действия,

направленные на повышение гибкости доступа к данным. Результатом этих

действий стала предложенная в 1978 г. трехуровневая архитектура построения баз данных. Данная схема была разработана как стандарт представления

данных (ANSI/SPARC) и в настоящий момент ее поддерживает большинство

коммерческих СУБД.

Цель трехуровневой архитектуры заключается в отделении пользовательского представления БД от ее физического представления, т.е, обеспечении независимости от данных (см. рис. 1).

Рисунок 1. Уровни архитектуры построения баз данных

Первый уровень - внутренний (internal). Определяется физической моделью данных, которая определяет размещение данных на физических носите12

лях и способы доступа к ним, структуру файлов, индексов и отдельных информационных единиц.

Второй уровень - концептуальный (conceptual). Определяется концептуальной моделью данных, которая описывает логическую структуру данных

без указания подробностей их физического хранения.

Третий уровень внешний, или уровень представлений (интерфейса). Выводит необходимые данные в требуемом формате, скрывая остальную часть

БД. Внешнее представление - это содержимое БД, каким его видит конкретный пользователь. Одному пользователю нужны сведения о товарах и их

размещении на складе, и он может не иметь понятия, что в БД хранится еще

информация о клиентах, поставщиках и т. д. Пользователь может трансформировать свое представление, не оказывая влияния на другие. Внешний уровень предоставляет также свободу выбора процедуры общения с БД. Рядовой

пользователь может применять инструменты, предлагаемые интерфейсом,

т.е. списки готовых команд и другие запрограммированные последовательности действий. Опытный пользователь может воспользоваться более сложным языком запросов, при условии, что используемая платформа поддерживает его применение.

Все уровни представления данных связаны между собой средствами

отображения одного уровня в другой путем трансляции запросов в обоих

направлениях. Запрос определенного пользователя на выборку конкретных

данных, как правило, интерпретируется на концептуальном уровне в виде

последовательности высокоуровневых процедур и затем преобразуется в последовательность низкоуровневых команд на поиск и извлечение требуемых

данных с физического носителя. Далее происходит обратная трансляция результатов запроса от физического уровня на уровень интерфейса.

Применение трехуровневой архитектуры также позволяет обеспечить

следующие уровни изолированности:

- Независимость программ и данных (program-data independent).

- Независимость программ и операций (program-operation independent).

Другими словами, каждый из уровней представления данных может

быть изменен без ущерба для других, что позволяет значительно повысить

универсальность и гибкость разрабатываемых БД.

5). Защищенность от сбоев.

Перманентное ведение электронного журнала изменений и развитые

технологии промежуточного копирования тела БД, позволяют подобрать оптимальный режим безопасного функционирования БД.

6). Возможность организации параллельного доступа множества пользователей.

Использование изолированных атомарных последовательностей действий (транзакций) позволяет организовать одновременную работу нескольких пользователей с одним и тем же объектом БД, при условии, что действия

соседних пользователей не нарушают базовые принципы БД.

13

1.5 Свойства БД

Независимость данных.

В БД независимость данных обеспечивается на логическом и физическом

уровнях. Логическая независимость предполагает независимость интерфейса

(внешнего представления) от изменения логической структуры данных на

концептуальном уровне. Независимость данных на логическом уровне обеспечивается изолированностью внешнего представления от нижних уровней

архитектуры БД, т. е. однажды разработанный интерфейс не придется переписывать заново для каждой модификации структуры данных.

Физическая независимость данных предполагает независимость организации работы с данными от закономерностей размещения на физических носителях, их типа, организации и способа доступа. Этот тип независимости

данных обеспечивается развязкой внутреннего уровня (физической модели

данных) и вышестоящих концептуального и интерфейса. Таким образом,

изменения в физической структуре хранимых данных не повлекут пересмотр

применяемой модели данных и внешнего представления.

Контролируемая избыточность данных.

Избыточность данных, в первую очередь, определяется присутствием

повторяющейся информации. Наличие неуникальной информации приводит,

во-первых, к необоснованному увеличению объема БД, а во-вторых, к возможности появления рассогласованности хранимых данных. Для примера

рассмотрим БД студентов, приведенную в предыдущей теме. До того как мы

разделили основной файл БД на два, каждая запись, характеризующая отдельного студента, содержала повторяющуюся информацию об имени старосты группы, к которой принадлежал учащийся. Подобное дублирование информации в сложных БД с развитой структурой приводит к следующим серьезным проблемам:

- нужно выполнять «лишнюю» работу, связанную с вводом неуникальных данных;

- при вводе повторяющихся данных возрастает вероятность ошибки

набора, что в дальнейшем приведет к некорректному выполнению поиска по

соответствующим неключевым полям;

- при изменении информации о некоторых объектах может возникнуть

необходимость коррекции всех записей, содержащие эти сведения, т.е. при

смене фамилии старосты придется модифицировать соответствующее поле у

всех студентов данной группы;

- согласованность данных нарушается при обновлении не всех повторяющихся данных (аномалия модификации), при ошибочном обновлении полей, не связанных непосредственно с удаляемыми данными (аномалия удаления), при добавлении некорректных данных (аномалия добавления);

- неоправданное увеличение объема БД ведет к снижению скорости выполнения запросов в целом.

14

Основное требование контролируемой избыточности данных заключается в том, что данные должны быть избыточными ровно настолько,

насколько это требуется для нормальной работы системы. Т.к. некоторая избыточность требуется для повышения эффективности работы, ускорения поиска и восстановления информации после сбоев. Условие поддержания согласованности хранимых данных лежит в основе следующего свойства БД.

Целостность и корректность хранимых данных.

Поддержание целостности БД является необходимым условием ее эффективного функционирования. Целостность – свойство БД, означающее,

что в ней содержится полная, непротиворечивая, согласованная и адекватно

отражающая предметную область информация. Сопровождение БД целью

обеспечения ее целостности включает проверку и восстановление в случае

обнаружения противоречий в хранимых данных. Целостное состояние БД

поддерживается с помощью введения ограничителей целостности (constraints) в виде условий, которым должны удовлетворять хранимые в базе

данные, выделяют три типа ограничителей целостности:

- ограничители значений, к ним относятся задание типа и формата, позволяющего ввод только соответствующих шаблону данных, например,

наиболее часто используют определение диапазона значений или списка значений;

- ссылочная целостность, которая достигается контролированием отношений между связанными данными при их модификации, для этого,

например, существуют опции каскадного удаления и обновления связанных

записей;

- целостность записи, которая обеспечивается проверкой уникальности

соответствующих значений ключей и объявлением данных, обязательных для

ввода при формировании записи.

Другим важным средством поддержания целостности является применение при работе с БД режима транзакций. Транзакцией называется некоторая неделимая последовательность операций над элементами БД, которая

начинается при согласованном состоянии БД и сохраняет его при своем завершении. При этом СУБД отслеживает процесс выполнения транзакции от

начала и до конца, и, если по каким-либо причинам (вследствие сбоев или

внешних или внутренних ошибок) транзакция остается незавершенной, то

производится отмена всех операций, входящих в ее состав (так называемый

откат транзакции). Для транзакции как логической единицы действия над

БД характерны следующие свойства:

• атомарность (выполняются либо все входящие в транзакцию операции, либо – ни одна);

• согласованность (любая транзакция должна переводить БД из одного

согласованного состояния в другое);

• изолированность (работа одной транзакции не влияет на корректность

выполнения другой);

15

• безопасность (даже аварийные сбои в работы БД не приводят к потере

согласованности данных).

Реализация режима транзакций особенно важна в многопользовательских приложениях, где для достижения приемлемых скоростей обслуживания запросов требуется параллельная обработка множества транзакций. Т.к.,

вследствие ограниченности своих ресурсов, сервер не может обрабатывать

все запросы одновременно, параллельно выполняемые процессы, как правило, разбивают на сравнительно небольшие части, составляя сценарий их поочередного выполнения. Если отдельные транзакции производят поиск или

модификацию информации в разных секторах БД, то это не приводит к возникновению каких-либо сложностей. Другое дело, когда несколько транзакций работают с одним массивом данных, и хотя бы одна из них требует его

модификации. В этом случае порядок выполнения частей транзакций играет

важную роль, поскольку корректность выполнения запросов может нарушиться.

С одной стороны, выполнение транзакций последовательно снимает эту

проблему, однако приводит к увеличению длительности выполнения запросов и повышенной нагрузке на сеть. С другой – распараллеливание транзакций (в этом случае говорят о их сериализации) является сложной задачей, т.к.

эта процедура подразумевает составление такого плана их выполнения (сериального плана), при котором суммарный эффект реализации транзакций эквивалентен эффекту их последовательного выполнения, однако, затрачивает,

при этом, меньше времени. Основной проблемой параллельного выполнения

транзакций является возможность возникновения конфликтов между одновременно выполняемыми транзакциями при взаимоисключающем обращении к одному объекту БД. Минимизация вероятности возникновения конфликтов наряду со скоростью выполнения является критерием эффективности процедуры сериализации. Составление оптимального сериального плана

выполнения транзакций по настоящее время является сложной проблемой,

для которой не существует универсального решения (детальное рассмотрения режима транзакций приведено в теме 9).

Безопасность и конфиденциальность.

Зачастую БД представляет собой значимый информационный ресурс,

безопасность которого должна быть должным образом обеспечена. Потенциальными источниками опасности для БД являются несанкционированный доступ к ее элементам и аварийные ситуации, приводящие к сбоям оборудования, обеспечивающего работу БД.

Доступ нежелательных лиц к структурам БД может повлечь следующие

последствия:

- хищение данных;

- непредумышленная и умышленная фальсификация данных;

- нарушение режима доступа к БД;

- повреждение структуры БД данных, и, как следствие, потеря ее функциональности.

16

Для обеспечения этого аспекта безопасности в современных СУБД

предусмотрена развитая система администрирования доступа, включающая в

себя защиту паролем, авторизацию и аутентификацию пользователей, поддержкой различных уровней доступа к БД и отдельным ее элементам (таблицам, формам, отчетам и т, д.).

Обеспечение бессбойной работы БД достигается постоянным ведением

электронного журнала изменений, а также развитыми средствами репликации последовательных версий БД. Это позволяет в короткие сроки восстановить согласованное состояние БД на момент начала выполнения последней

транзакции.

Необходимо сознавать, что организация безопасной работы БД – это целый комплекс мер, не исчерпывающийся только программными средствами.

Не меньшую эффективность имеют организационно-регламентирующие меры для работающего с БД персонала, а также технические методы ограничения и выявления несанкционированного физического доступа к оборудованию, обеспечивающему функционирование БД (более подробно эти вопросы

рассматриваются в теме 13).

Тема 2. Модели данных

2.1 Понятие модели данных.

Модель данных – это формализованная абстракция, воспроизводящая

информационную структуру данных. В самом простом виде модель данных

можно представить тривиальным списком параметров информации, предназначенной для хранения в БД. Однако, вследствие внутренней структурированности и взаимосвязи информационных элементов, модель данных должна

дополнительно обеспечивать возможности описания системы организации

данных. Иначе говоря, модель данных представляет собой совокупность логических концептов, описывающих информационные элементы, и общих логических закономерностей, которые используются для представления связанной структуры данных. Одна и та же предметная область может быть

представлена с помощью нескольких различных моделей, и, вообще говоря,

качество подобных представлений будет разным. Критерием выбора определенной модели может служить максимизация эффективности хранения данности, т.е. способность извлекать максимум полезной информации из минимума хранимых данных. Как выполнение этого критерия обеспечивалось в

начале истории возникновения БД, и какие подходы используются в современных технологиях хранения данных, мы увидим чуть позже. Сейчас же

введем несколько основных понятий теории баз данных.

Объектом называется элемент окружающего нас мира, сведения о котором мы хотели бы хранить. Объекты могут быть реальными или абстрактными, также могут представлять некоторую концепцию или событие.

Например, студент какой-либо группы, кафедра университета, запись о поступлении студента и т. д. Объект представляется в виде совокупности своих

17

свойств и может находиться в каких-либо отношениях с другими объектами.

Классом (типом) объектов называют логическую общность объектов, обладающих одинаковым набором свойств (СТУДЕНТ, ПРЕПОДАВАТЕЛЬ).

Выделенное по заданным признакам структурированное объединение

классов объектов, относящееся к какой-либо определенной области реального мира или необходимое для достижения какой-то заданной цели, называют

предметной областью. Например, БГУ, включающий в себя связанные

классы объектов СТУДЕНТ, ПРЕПОДАВАТЕЛЬ, КАФЕДРА, ФАКУЛЬТЕТ;

но не следует путать предметную область БГУ с классом объектов УНИВЕРСИТЕТ.

Знания об объектах имеют три области своего представления (см. рис.

2). Первая область – это окружающий нас реальный мир. Классы объектов

являются совокупностями элементов реального мира и могут быть описаны с

помощью набора реальных объективных и субъективных свойств (факты

наличия имени собственного, окрашенности, протяженности, стоимости,

рентабельности и пр.). Вторая – область информации (иначе говоря, область

абстракций, общепринятых для описания определенной предметной области), рассматривает атрибуты классов объектов. Атрибут - это формализованное унифицированное отражение свойств класса объектов. Здесь следует

отметить, что, вообще говоря, атрибуты можно определить и для отдельного объекта, однако в рамках теории БД такой подход не практикуется, поскольку он затрудняет обобщение профильной информации и снижает эффективность ее хранения. Поэтому в дальнейшем под понятием объект мы

будем понимать класс объектов, а под понятием экземпляр объекта – экземпляр класса объектов.

Рисунок 2. Три области представления данных

Каждый объект характеризуется своей совокупностью атрибутов

(например, для объекта СТУДЕНТ: паспортный вариант ФИО на кириллице;

возраст в годах; средний балл в десятичных дробях; номер группы в целых

числах). Соответственно, каждый экземпляр объекта будет характеризоваться свойственным ему набором значений атрибутов, т.е. конкретный студент

будет характеризоваться следующей записью: Иванов Петр Сергеевич; 20;

8,5; 25. Другими словами, если в первой области представления знаний о

18

конкретных экземплярах объектов мы можем оперировать безразмерными

неопределенными категориями (меньше-больше, выше-ниже, темнее-светлее,

лучше-хуже), то во второй – необходимо прийти к некоторому унифицированному общепринятому либо частному базису.

Третья область – это физическая область сохраненных данных. Она может представлять собой бумажный носитель, электронно-магнитное или оптическое запоминающее устройство, где информация представлена в виде

символьных строк или последовательности битов, кодирующей данные.

Поскольку, как правило, в рамках одного объекта рассматривается

множество его экземпляров, каждую область представления данных в свою

очередь можно разделить на две подобласти. Первая подобласть дает общую

характеристику объекта в виде свойств, атрибутов и заголовков физических структур, в областях реального мира, области представления и физической области соответственно. Эту информацию принято называть метаданными, основным назначением которых является отображение структуры хранящихся данных. Например, мы указываем, что объект СТУДЕНТ будет характеризоваться уже описанной совокупностью атрибутов: паспортный вариант ФИО на кириллице, возраст в годах, средний балл в десятичных дробях, номер группы в целых числах.

Вторая подобласть состоит из совокупности значений свойств, значений

атрибутов и физических записей для всех рассматриваемых экземпляров

объекта в каждой из областей представления данных. Например, в виде

следующей последовательности значений атрибутов: Иванов Петр Сергеевич; 20; 8,5; 25/Васильев Александр Ильич; 18; 4,5; 13/Петров Николай Иванович; 22; 7,0; 53 и т. д. Этот массив данных принято называть телом БД, и

его назначение – содержать весь объем информации об описываемой предметной области в соответствии со структурой, определенной метаданными.

Исходя из этого, под понятием экземпляр объекта, можно рассматривать

единичный набор значений принимаемых элементами данных.

Элементы данных (значения атрибутов) могут быть простыми и составными, однозначными и многозначными, сохраняемыми и вычисляемыми

или иметь пустое значение. Составные элементы данных могут быть разделены на нескольких простых, но обычно используются как единое целое,

например, номер и серия паспорта. Если возможны ссылки на часть элемента

данных, то их лучше разложить на простые (например, дата рождения). Многозначными называют элементы данных, которые могут принимать несколько значений (например, номер телефона студента). К вычисляемыми (производным) относят элементы данных, которые могут быть определены на основе уже существующих (например, приблизительный возраст легко можно

вычислить отняв из текущего года год рождения).

Специальное пустое значение (Null) вводится для элементов данных, которые не имеют значений или могут быть опущены при вводе. Различают

следующие три случая применения значения Null:

19

- в настоящий момент не известно, какое значение имеет элемент данных, например, значение атрибута Примечание;

- элемент данных не может иметь значения в данном конкретном случае

(например, ученую степень имеет смысл заполнять только для научных работников и преподавателей);

- известно, что элемент данных имеет определенное значения, но оно не

важно или было пропущено при вводе.

Каждый атрибут связан с набором значений, называемым доменом. Домен определяет все потенциальные значения, которые могут быть присвоены

атрибуту. Например, домен «Имена» содержит все возможные имена людей,

а домен «Номера зачетки» – все возможные комбинации цифр, определенной

длины, использующихся для идентификации зачетных книжек. Для доменов

могут быть приняты ограничения на содержание и структуру (формат, шаблон), например, формат ФИО.

Некоторые элементы данных обладают важным для построения концептуальной модели свойством. Если определен факт уникальности значения,

которое принимает некий элемент данных некоторого экземпляра объекта, то

далее можно однозначно идентифицировать значения, принимаемые другими

элементами данных того же экземпляра (поскольку они принадлежат однозначно установленному экземпляру объекта). Например, по номеру и серии

паспорта компетентные органы могут установить остальные данные о человеке. Элемент данных, но которому можно однозначно идентифицировать

экземпляр объекта, называется ключевым элементом данных (ключевым атрибутом, ключом). Он может быть простым и состоять из одного элемента

данных (номер зачетки студента) или составным (сцепленным) – серия и номер паспорта. В общем случае, у одного объекта может быть несколько ключевых атрибутов. Тогда наиболее простой из них выбирают в качестве первичного ключа, а остальные – будут назваться потенциальными или альтернативными ключами.

Элемент данных (значение атрибута) является минимальным фрагментом БД. Взятый отдельно, он информации не несет и приобретает смысл

только привязке к метаданным и конкретному экземпляру объекта. Совокупность элементов данных, относящихся к одному экземпляру объекта и

построенная согласно метаданным, называется записью данных.

2.2 Классификация связей между объектами и их атрибутами

В предыдущем подразделе было дано определение модели данных, согласно которому она состоит из двух частей: собственно, логических концептов (объектов) и логических закономерностей, определяющих структуру информации (связей). И, если основные характеристики объектов нами уже

рассмотрены, анализ возможных взаимосвязей, возникающих между ними,

мы приведем далее.

Начать классификацию связей между объектами можно по критерию

количества объектов, участвующих в связи. Эту характеристику связи приня20

то называть арностью связи. Соответственно, можно выделить унарные, бинарные, тернарные и связи более высоких порядков. Унарная связь (кроме

случая рекурсии) обычно смысла не имеет. Наиболее часто для описания логической структуры применяются бинарные связи (связь между двумя объектами), поскольку связи более высоких порядков труднореализуемы, нелегки

для понимания и всегда могут быть представлены в виде совокупностей бинарных связей.

Следующий критерий классификации – кардинальность связи.

1. «один к одному»

Означает, что одному экземпляру объекта А соответствует один и только

один экземпляр объекта В, находящегося с ним в связи. На практике такой

тип связи встречается достаточно редко, поскольку в этом случае связываемые объекты можно объединить в один. Использование этого типа связи в

реальных БД, как правило, связано с искусственными требованиями к ее

структуре, например, необходимость хранить в одной БД открытые и конфиденциальные сведения об объекте – тогда, мы получаем два объекта, содержащие разные наборы атрибутов, но относящееся, по сути, к одному.

2. «один ко многим»

Одному экземпляру объекта А ставится в соответствие несколько экземпляров объекта В. Этот тип связи является наиболее распространенным.

Например, к одной кафедре может относиться множество студентов и преподавателей.

3. «многие к одному»

Нескольким экземплярам объекта А соответствует один экземпляр объекта В. Типы связей «один ко многим» и «многие к одному» являются взаимно обратимыми, поэтому на практике обычно используют тип связи «один ко

многим».

4. «многие ко многим»

Означает, что одному экземпляру объекта А может соответствовать несколько экземпляров объекта В и, наоборот, каждому экземпляру объекта В

ставиться в соответствие несколько экземпляров объекта А. Например, сведения об приписке студентов к факультативным курсам. Один студент может

посещать несколько курсов, и к каждому факультативному курсу приписано

несколько студентов.

Помимо связей между объектами, в модели данных можно выделить зависимости между атрибутами внутри одного или нескольких объектов.

Принято выделять функциональные, транзитивные и многозначные зависимости.

Понятие функциональной зависимости является базовым, т.к. на его основе могут быть сформулированы определения остальных видов зависимостей. Рассмотрим объект A, характеризуемый атрибутами a0 и a1. Атрибут

a1 (имя студента) функционально зависит от атрибута a0 (номер зачетной

книжки студента), если каждому значению атрибута a0 соответствует одно

и только одно значение атрибута a1. Т.е., если нам известно значение атри21

бута a0 (иначе – детерминанта), мы однозначно можем определить значение атрибута a1 (действительно, у зачетной книжки может быть только

один законный обладатель с вполне конкретным именем). Однако данному

значению атрибута a1 может соответствовать несколько различных значений атрибута a0. Другими словами, студентов с одинаковым именем в

учебном заведении может быть множество и каждому из них присвоен свой

номер зачетки. Математически функциональная зависимость a1 от a0 обозначается записью a0→a1. Если же между атрибутами a0 и a1 имеет место

функциональная зависимость вида a0→a1 и a1→a0 (случай взаимно однозначного соответствия), то говорят о функциональной взаимозависимости

(обозначается a0↔a1 или a1↔a0). Наличие функциональной взаимозависимости между атрибутами a0 и a1 (например. хранение в БД наряду с номером

зачетки студента номера и серии его паспорта) говорит о присутствии альтернативных (потенциальных) ключей.

Необходимо отметить, что атрибуты a0 и a1, вообще говоря, могут

быть составными, т. е. состоять из двух и более атрибутов. В связи с этим

функциональная зависимость может быть полной или частичной. Частичной

зависимостью (частичной функциональной зависимостью) называется зависимость атрибута a1 (проживание студента в Минске) от части составного

атрибута a0 (адрес студента). Полная функциональная зависимость определяется зависимостью атрибута a1 (имя студента) от всего составного атрибута a0 (номер и серия паспорта студента).

Атрибут a2 находится в транзитивной зависимости от атрибута a0,

если для атрибутов a0, a1, a2 выполняются условия a0→a1 и a1→a2, но при

этом зависимость a0→a2 отсутствует. Например, a0(номер зачетки)→ a1(ср.

балл) и a1(ср. балл)→a2(размер стипендии). Т.е. конкретный студент обладает вполне определенным баллом, согласно которому ему установят стипендию. Однако сразу сказать какую стипендию будет иметь студент с номером

зачетки 29877453 затруднительно, поскольку размер стипендии определяется

не номером зачетки, а средним баллом студента.

Между атрибутами в отношении может иметь место и многозначная зависимость. Атрибут a1 многозначно зависит от атрибута a0, если каждому

значению a0 соответствует множество значений a1, не связанных с другими

атрибутами. Многозначные зависимости могут подразделяться на следующие

виды: «один ко многим»(1:М), «многие к одному»(М:1) и «многие ко многим»(М:М) – обозначаемые a0=>a1, a0<=a1 и a0<=>a1 соответственно.

Например, одному значению атрибута a0 (номер зачетки студента) может сопоставляться несколько значений атрибута a1(иностр. язык студента),

что составит многозначную зависимость «один ко многим»(1:М) или

a0=>a1, т.е. каждый конкретный студент может владеть двумя и более иностранными языками. Пусть каждый преподаватель ведет несколько предметов, и за каждый предмет отвечают несколько преподавателей, тогда мы получим пример многозначной зависимости «многие ко многим» - a0 (номер

удостоверения преподавателя) <=> a1 (название предмета).

22

Зависимость между атрибутами может полностью отсутствовать, например, в случае, если они относятся к разным объектам. Другими словами, два

атрибута будут взаимно независимыми, если ни один из этих атрибутов не

является функционально зависимым от другого.

После того, как мы рассмотрели основные аспекты моделирования данных, логичным продолжением будет рассмотреть первые исторически сложившиеся модели данных, к которым, прежде всего, относят иерархическую

и сетевую. Также, в рамках данной темы, будет рассмотрен подход инвертирования списков, который изначально развивался как альтернативный способ

хранения записей, однако в дальнейшем послужил толчком к развитию реляционной модели данных.

2.3 Иерархическая модель

Исторически первой была разработана и воплощена иерархическая модель данных. Первым коммерческим решением БД на основе иерархической

модели данных стала СУБД IMS фирмы IBM, выпущенная в 1968 г. В иерархической модели связи между данными можно описать с помощью упорядоченного графа, обладающего древовидной структурой. Упрощенно представление связей показано на рисунке.

Для описания структуры (схемы) иерархической БД в некоторых языках

программирования используется тип данных «дерево». В нем допускается

вложенность типов, каждый из которых находится на некотором уровне. Тип

«дерево» является составным, он включает в себя подтипы («поддеревья»),

каждый из которых, в свою очередь, является типом «дерево». Каждый из

типов «дерево» состоит из одного «корневого» типа и упорядоченного набора (возможно, пустого) подчиненных типов. Каждый из элементарных типов,

включенных в тип «дерево», является простым или составным типом «запись». Простая «запись» состоит из одного типа, например числового, .а составная «запись» объединяет некоторую совокупность типов, например, число, строку символов и указатель (ссылку). Пример типа «дерево» как совокупности типов показан на рис. 3а.

Корневым называется тип,

который имеет подчиненные типы

и сам при этом не является подтипом. Подчиненный тип (подтип)

является потомком по отношению

к типу, который выступает для него в роли предка (родителя). Потомки одного и того же типа являются близнецами по отношению

друг к другу. В целом тип «дерево» представляет собой иерархически организованный набор типов «запись».

Рисунок 3а. Пример типа «дерево»

23

Иерархическая БД представляет собой упорядоченную совокупность экземпляров данных типа «дерево» (деревьев), содержащих экземпляры типа

«запись» (записи). Часто отношения родства между типами переносят на отношения между самими записями. Поля записей хранят собственно числовые

или символьные значения, составляющие основное содержание БД. Обход

всех элементов иерархической БД обычно производится сверху вниз и слева

направо. Данные, организованные в соответствии с требованиями иерархической модели могут выглядеть следующим образом, см. рисунки 3б, 3в.

Рисунок 3б. Данные, организованные в соответствии с требованиями иерархической модели

Рисунок 3в. Пример иерархической модели данных

Для организации физического размещения иерархических данных в памяти компьютера могут использоваться следующие группы методов:

• представление линейным списком с последовательным распределением

памяти (адресная арифметика, левосписковые структуры);

• представление связными линейными списками (методы, использующие

указатели и справочники).

24

К основным операциям манипулирования иерархически организованными данными относятся следующие:

• поиск указанного экземпляра БД (например, дерева с заданным значением в определенном поле);

• переход от одного дерева к другому;

• переход от одной записи к другой внутри дерева;

• вставка новой записи в указанную позицию;

• удаление текущей записи и т. д.

В соответствии с определением типа «дерево», можно заключить, что

между предками и потомками автоматически поддерживается контроль целостности связей. Основное правило контроля целостности формулируется

следующим образом: потомок не может существовать без родителя, а у некоторых родителей может не быть потомков. Механизмы поддержания целостности связей между записями различных деревьев отсутствуют.

К достоинствам иерархической модели данных относятся эффективное

использование памяти ЭВМ и неплохие показатели времени выполнения основных операций над данными. Иерархическая модель данных удобна для

работы с иерархически упорядоченной информацией.

Недостатками иерархической модели являются ее громоздкость для

обработки информации с достаточно сложными логическими связями, значительная избыточность хранимых данных, отсутствие логической гибкости

структуры.

2.4 Сетевая модель

Сетевая модель данных позволяет отображать разнообразные взаимосвязи элементов данных в виде произвольного графа, обобщая тем самым

иерархическую модель данных. Если в отношении между данными потомок

имеет более одного предка, такое отношение уже нельзя описать в виде древовидной структуры. В этом случае используется сетевая структура

(рисунок 4).

Для описания схемы сетевой БД

используется две группы типов: «запись» и «связь». Тип «связь» определяется для двух типов «запись»: предка и

потомка. Переменные типа «связь» являются экземплярами связей. Сетевая

БД состоит из набора записей и набора

соответствующих связей. На формирование связи особых ограничений не

накладывается. Если в иерархических

структурах запись-потомок могла иметь

только одну запись-предка, то в сетеРисунок 4. Сетевая модель данных

вой модели данных запись-потомок

может иметь произвольное число записей-предков (сводных родителей).

25

Пример схемы простейшей сетевой БД показан на рисунке. Типы связей

здесь обозначены надписями на соединяющих типы записей линиях.

Физическое размещение данных в базах сетевого типа может быть организовано практически теми же методами, что и в иерархических базах данных.

К достоинствам сетевой модели можно отнести повышенную логическую гибкость системы, снижение избыточности данных, а также неплохие

показатели эффективности работы.

Недостатки представлены громоздкостью и трудностью восприятия

структуры данных пользователями, дополнительно, за счет произвольности

характера устанавливаемых связей, ослабляется контроль целостности и корректности записей.

2.5 Инвертированные списки

Способ организации данных в виде инвертированных списков задумывался как альтернатива структуре линейных списков физической организации данных (применявшейся в иерархических и сетевых моделях). Во многом

он явился предтечей реляционных СУБД, которые позаимствовали отсюда

основные подходы к индексированию данных.

Рисунок 5. Инвертированные списки

Инвертированный список представляет собой двухуровневую индексную структуру (см. рис. 5). На первом уровне содержатся упорядоченные

26

значения вторичных ключей, на втором – цепочка блоков, содержащих номера записей, имеющих одно и то же индексное значение вторичного ключа.

Основной файл представляет собой совокупность унифицированных записей,

содержащих как уникальные, так и повторяющиеся значения полей.

Инвертированные списки позволяют существенно ускорить процесс поиска необходимой информации по сравнению с линейными списками. Это достигается с помощью упорядочивания (сортировки) записей исходного файла

по значениям данных в одном из неключевых полей. Инвертирование исходного списка можно выполнить для отдельных (частичное инвертирование)

или всех (полное инвертирование) неключевых полей исходного файла. При

этом вторичным ключом объявляется набор значений полей, которому соответствует набор искомых записей. Это означает, что существует множество

записей, имеющих одинаковые значения вторичного ключа. Для обеспечения

ускорения доступа по вторичным ключам создаются соответствующие инвертированные списки, которые в дальнейшее служат основой для организации индексных файлов, реализующих доступ к данным по соответствующим

значениям вторичных ключей.

Механизм доступа к записям по вторичному ключу при подобной организации записей весьма прост. На первом шаге мы ищем в области первого

уровня заданное значение вторичного ключа, а затем по ссылке считываем

блоки второго уровня, содержащие номера записей с заданным значением

вторичного ключа, а далее уже прямым доступом загружаем в рабочую область пользователя содержимое всех записей, содержащих заданное значение

вторичного ключа. Для одного основного файла может быть создано несколько инвертированных списков по разным вторичным ключам. При модификации основного файла:

- изменяется запись основного файла;

- исключается старая ссылка на предыдущее значение вторичного ключа;

- добавляется новая ссылка на новое значение вторичного ключа.

При этом следует отметить, что два последних шага выполняются для

всех вторичных ключей, по которым созданы инвертированные списки, что ,

безусловно, является существенным недостатком для модифицируемых баз

данных, т.к, такой процесс требует гораздо больше временных затрат, чем

просто изменение содержимого записи основного файла без поддержки всех

инвертированных списков.

Таким образом, основными достоинствами инвертированных списков

являются увеличение скорости поиска данных по произвольным неключевым

полям и более гибкий подход к размещению информации ни физическом носителе. Данный подход показывает хорошие результаты при использовании

его для организации стабильных баз данных (библиотечных, архивных систем).

27

Однако, основой недостаток при этом – необходимость обновления

всей структуры инвертированных списков при даже незначительном изменении в хранимой информации.

Тема 3. Семантическое моделирование БД

3.1 Семантические модели данных

Потребность проектировщиков баз данных в удобных и мощных средствах моделирования предметной области вызвали к жизни направление семантических моделей данных. Хотя любая развитая семантическая модель

данных включает структурную, манипуляционную и целостную части, главным назначением семантических моделей является обеспечение возможности

выражения семантики данных.

Прежде, чем мы коротко рассмотрим особенности двух распространенных семантических моделей, остановимся на их возможных применениях.

Наиболее часто на практике семантическое моделирование используется на

первой стадии проектирования базы данных. При этом в терминах семантической модели воспроизводится концептуальная схема базы данных, которая

затем вручную преобразуется к реляционной (или какой-либо другой) схеме.

Этот процесс выполняется под управлением методик, в которых достаточно

четко оговорены все этапы такого преобразования. Основным достоинством

этого подхода является отсутствие потребности в дополнительных программных средствах, поддерживающих семантическое моделирование. Требуется только владение основами выбранной семантической модели и правилами преобразования концептуальной схемы в схему используемой модели

данных.

Следует заметить, что многие начинающие проектировщики баз данных

недооценивают важность семантического моделирования вручную. Зачастую

эта процедура воспринимается как дополнительная и излишняя работа, потребность в которой с развитием современных средств проектирования отпадает. Эта точка зрения является абсолютно неверной. Во-первых, построение

мощной и наглядной концептуальной схемы БД позволяет более полно оценить специфику моделируемой предметной области и избежать возможных

ошибок на стадии проектирования схемы БД. Во-вторых, на этапе семантического моделирования разрабатывается важная документация (хотя бы в виде вручную нарисованных диаграмм и комментариев к ним), которая может

оказаться очень полезной не только при проектировании схемы БД, но и при

эксплуатации, сопровождении и развитии уже заполненной БД.

В жизни неоднократно приходилось наблюдать ситуации, когда отсутствие такого рода документации существенно затрудняло выполнение даже

небольших изменений в схеме существующей реляционной БД. В основном,

это относится к случаям, когда проектируемая БД имеет достаточно сложную

и разветвленную структуру. Скорее всего, можно обойтись без семантического моделирования, если число таблиц не превышает десяти, но семанти28

ческое моделирование совершенно необходимо, если БД включает несколько

десятков таблиц.

3.2 Модель сущность-связь (ER-модель)

В 1976 г. для задач упрощения проектирования БД Питером Ченом (Рeter

Chen) была предложена модель сущность-связь (entity-relationship), представляющая собой высокоуровневую концептуальную модель данных, которая базируется на использовании графических диаграмм с небольшим числом разнородных компонентов.

Основными понятиями метода сущность-связь являются следующие:

• сущность,

• атрибут сущности,

• ключ сущности,

• связь между сущностями,

• степень связи,

• диаграммы ER-экземпляров,

• диаграммы ER-типа.

Сущность представляет собой реально существующий либо абстрактный объект, информацию о котором предполагается хранить в БД. Экземпляры сущности отличаются друг от друга и однозначно идентифицируются

ключевыми атрибутами. Названиями сущностей являются, как правило, существительные, например: ПРЕПОДАВАТЕЛЬ, ДИСЦИПЛИНА, КАФЕДРА,

ГРУППА. Различаются сильные и слабые типы сущностей. Слабый тип сущности (в противоположность сильному) определяется как тип, существование

которого зависит от какого-то другого типа сущности. Слабые сущности могут быть дочерними, подчиненными и зависимыми, а сильные, в свою очередь, - родительскими, владельцами или доминантными.

Атрибут представляет собой свойство сущности. Это понятие аналогично понятию атрибута в отношении. Так, атрибутами сущности ПРЕПОДАВАТЕЛЬ может быть его Фамилия, Должность, Стаж (преподавательский)

и т. д.

Ключ сущности - атрибут или набор атрибутов, используемый для однозначной идентификации экземпляра сущности. Как видно из определения,

понятие ключа сущности аналогично понятию ключевого атрибута объекта.

Связь двух или более сущностей - предполагает зависимость между сущностями. Название связи обычно представляется глаголом. В качестве примеров связей между сущностями можно упомянуть следующие: ПРЕПОДАВАТЕЛЬ ВЕДЕТ ДИСЦИПЛИНУ (Иванов ВЕДЕТ «Базы данных»), ПРЕПОДАВАТЕЛЬ ПРЕПОДАЕТ-В ГРУППЕ (Иванов ПРЕПОДАЕТ-В 256 группе).

Степень связи – характеристика кардинальности связи между сущностями, а также показателя степени их участия. Как правило, наиболее общеупотребимы следующие: 1:1, 1:М, М:1, М:N. Особенностью ER-модели является возможность наложения структурных ограничений, определяющих количество экземпляров сущности, участвующей в связи, в виде двух чисел

29

(min, max), которые обозначают минимальное и максимальное число участвующих экземпляров соответственно. Степень участия может быть полной и

частичной. Полной она будет в том случае, если для существования объекта,

участвующего в связи, требуется существование другого объекта (иначе - зависимость существования). Например, если правила требуют, чтобы любой

преподаватель работал на некоторой кафедре, то экземпляр сущности ПРЕПОДАВАТЕЛЬ будет существовать, только если он участвует в связи РАБОТАЕТ-НА с сущностью КАФЕДРА, что говорит о полном участии сущности

ПРЕПОДАВАТЕЛЬ в данной связи. В то же время, только некоторые преподаватели могут руководить кафедрами. Значит, участие сущности ПРЕПОДАВАТЕЛЬ в связи РУКОВОДИТ будет только частичным.

С целью повышения наглядности и удобства проектирования для представления сущностей, экземпляров сущностей и связей между ними используются следующие графические средства:

• диаграммы ER-экземпляров,

• диаграммы ER-типа, или ER-диаграммы.

Например, обсуждаемые объекты для случая связи 1:М и неполного участия в ней сущности

ПРЕПОДАВАТЕЛЬ будут выглядеть следующим образом.

Рисунок 6. Модель сущность-связь

Основные графические обозначения, применяемые в ER-диаграммах:

30

Рисунок 7. Система обозначений, принятая в ER-модели

ER-модель простейшей БД факультета университета может выглядеть

следующим образом.

Рисунок 8. Пример ER-модели

3.3 Ловушки разветвления и разрыва в ER-модели

Несмотря на универсальность и абстрактность ER-модели, ей свойственны некоторые недостатки, к которым можно отнести возможность появления

«ловушек» при недостаточном определении связей между объектами. К таким ловушкам можно отнести ловушки разветвления и разрыва.

Ловушка разветвления имеет место в том случае, если модель отображает связи между типами сущностей, но путь между отдельными сущностями

этих типов указан недостаточно однозначно. Например, ловушка разветвления может возникать, когда две и более связи

Рисунок 9а. Пример случая возникновения

ловушки разветвления

Рисунок 9б. Схема с реорганизованными

связями между типами сущностей

1:М разветвляются из одной сущности. В данном примере схема данных,

представленная на рисунке 9а, не позволяет однозначно ответить на вопрос к

каким группам относятся студенты. Устранить такую ловушку можно с помощью реорганизации связей между типами сущностей, как это показано на

рисунке 9б.

31

Ловушка разрыва появляется в том случае, когда в модели предполагается наличие связи между типами сущностей, но не существует пути между отдельными сущностями этих типов. Ловушка разрыва может возникать между

тремя и более сущностями, связанными между собой отношениями 1:М при

наличии связи с частичным: участием.

Рисунок 10а. Пример случая возникновения ловушки разрыва

Рисунок 10б. Устранение ловушки

разрыва

Из схемы видно, что на кафедре работает несколько сотрудников и за

ними закреплены определенные дипломники. Но не за каждым сотрудником

должен быть закреплен дипломник и не все дипломники должны быть закреплены за сотрудниками в данный момент времени. Такая схема не позволяет ответить на вопрос, какие дипломники числится за кафедрой. Такая ловушка устраняется введением дополнительной связи между типами сущностей.

3.4 Возможности объектно-ориентированного языка UML для проектирования БД

Язык UML (Unified Modeling Language) разработан и развивается консорциумом OMG (Object Management Group) и имеет много общего с объектными моделями, на которых основана технология распределенных объектных систем CORBA, и объектной моделью ODMG (Object Data Management

Group). UML позволяет моделировать разные виды систем, чисто программные, аппаратные, смешанные программно-аппаратные и т.д. Но, помимо прочего, язык UML активно используется в проектировании БД, для чего применяется небольшая часть языка (диаграммы классов), да и то не в полном объеме. С точки зрения проектирования реляционных БД модельные возможности UML не слишком отличаются от возможностей ER-диаграмм. Но все же

мы кратко опишем диаграммы классов UML, поскольку их пользование при

проектировании реляционных БД дает возможность оставаться общем контексте UML и применять другие виды диаграмм для проектирования приложений баз данных, выходящих за рамки реляционной модели.

Диаграммой классов в терминологии UML называется диаграмма, на которой показан набор классов (и некоторых других сущностей, не имеющих

явного отношения к проектированию БД), а также связей между этими классами. Кроме того, диаграмма классов может включать комментарии и огра32

ничения. Ограничения могут неформально задаваться на естественном языке

или же могут формулироваться на языке OCL (Object Constraints Language). К

основным понятиям диаграмм классов UML можно отнести:

• класс;

• атрибут класса;

• операция класса;

• связи.

Классом называется именованное описание совокупности объектов с

общими атрибутами, операциями, связями и семантикой. Графически класс

изображается в виде прямоугольника. У каждого класса должно иметься имя

(текстовая строка), уникально отличающее его ото всех других классов. При

формировании имен классов в UML допускается использование произвольной комбинации букв, цифр и даже знаков препинания. Однако на практике

рекомендуется использовать в качестве имен классов короткие и осмысленные прилагательные и существительные, каждое из которых начинается с заглавной буквы.