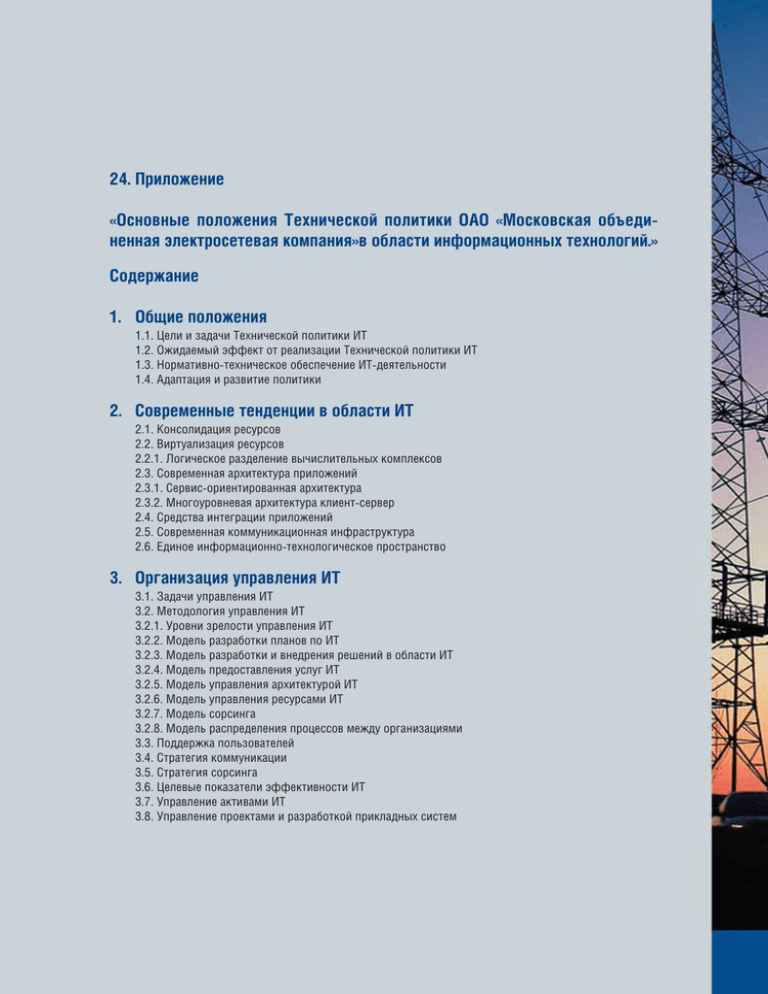

Основные положения Технической политики ОАО

реклама