Министерство образования и науки Российской Федерации

реклама

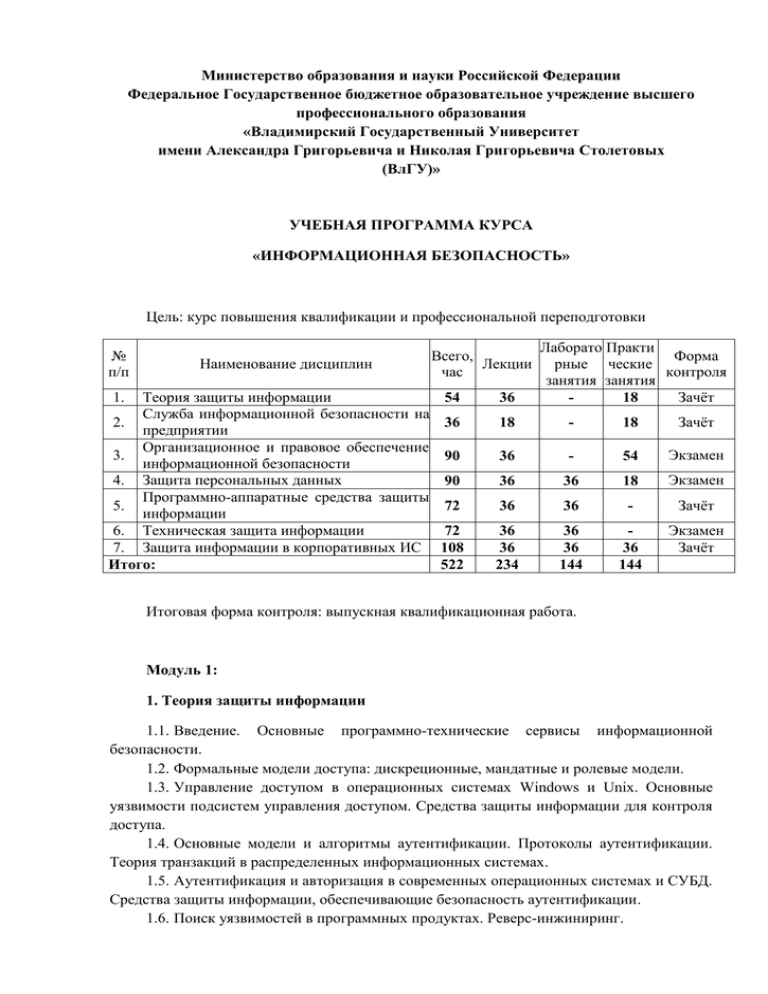

Министерство образования и науки Российской Федерации Федеральное Государственное бюджетное образовательное учреждение высшего профессионального образования «Владимирский Государственный Университет имени Александра Григорьевича и Николая Григорьевича Столетовых (ВлГУ)» УЧЕБНАЯ ПРОГРАММА КУРСА «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ» Цель: курс повышения квалификации и профессиональной переподготовки № п/п Наименование дисциплин Теория защиты информации Служба информационной безопасности на 2. предприятии Организационное и правовое обеспечение 3. информационной безопасности 4. Защита персональных данных Программно-аппаратные средства защиты 5. информации 6. Техническая защита информации 7. Защита информации в корпоративных ИС Итого: 1. Всего, Лекции час Лаборато Практи Форма рные ческие контроля занятия занятия Зачёт 18 54 36 36 18 - 18 Зачёт 90 36 - 54 Экзамен 90 36 36 18 Экзамен 72 36 36 - Зачёт 72 108 522 36 36 234 36 36 144 36 144 Экзамен Зачёт Итоговая форма контроля: выпускная квалификационная работа. Модуль 1: 1. Теория защиты информации 1.1. Введение. Основные программно-технические сервисы информационной безопасности. 1.2. Формальные модели доступа: дискреционные, мандатные и ролевые модели. 1.3. Управление доступом в операционных системах Windows и Unix. Основные уязвимости подсистем управления доступом. Средства защиты информации для контроля доступа. 1.4. Основные модели и алгоритмы аутентификации. Протоколы аутентификации. Теория транзакций в распределенных информационных системах. 1.5. Аутентификация и авторизация в современных операционных системах и СУБД. Средства защиты информации, обеспечивающие безопасность аутентификации. 1.6. Поиск уязвимостей в программных продуктах. Реверс-инжиниринг. 1.7. Основные методики тестирования программных продуктов на уязвимости. Освоение инструментальных средств автоматизированного поиска уязвимостей в программных комплексах. 1.8. Модели информационных потоков и процессов в информационных системах. Основные дестабилизирующие воздействия. Модели атак. 1.9. Алгоритмы и методы оценки функциональной живучести информационной системы. Математические модели средств защиты информации. 1.10. Заключение. Системный подход к обеспечению информационной безопасности. Комплексный аудит программно-аппаратной защиты информации на объекте информатизации. 2. Служба информационной безопасности на предприятии 2.1. Место и роль службы защиты информации в системе защиты информации. 2.2. Задачи и функции службы защиты информации. 2.3. Структура и штаты службы защиты информации. 2.4. Организационные основы и принципы деятельности службы защиты информации. 2.5. Подбор, расстановка кадров и обучение сотрудников службы защиты информации. Организация труда сотрудников службы защиты информации. 2.6. Принципы и методы управления службой защиты информации. Технология управления службой защиты информации. 2.7. Понятие, сущность и назначение оргпроекти-рования деятельности службы защиты информации. 2.8. Состав и характеристика процесса оргпроектирования деятельности службы защиты информации. Методы оргпроектирования деятельности службы защиты информации. 2.9. Аналитические технологии управления ИБ. Обеспечение ИБ в чрезвычайных ситуациях. 2.10. Методика определения (обоснования) структурного построения и расчета должностного и численного состава сотрудников службы защиты информации. 2.11. Разработка организационно-нормативных документов, регламентирующих деятельность службы защиты информации, ее подразделений и сотрудников. 2.12. Разработка и осуществление мероприятий по созданию необходимых условий и охране труда, технике безопасности, пожарной безопасности. 2.13. Внедрение и оценка эффективности оргпроекта деятельности службы защиты информации. Модуль 2: 1. Организационное и правовое обеспечение информационной безопасности 1.1. Введение. Правовое обеспечение информационной безопасности и пути его совершенствования. 1.2. Задачи и функции правовой защиты информации. 1.3. Институт правовой защиты государственной тайны. 1.4. Институт правовой защиты служебной тайны. 1.5. Институт правовой защиты коммерческой тайны. 1.6. Институт правовой защиты банковской тайны. 1.7. Институт правовой защиты профессиональной тайны. 1.8. Институт правовой защиты информации персонального характера (персональные данные). 1.9. Основные законодательные акты, регулирующие отношения, связанные с использованием конфиденциальной информации. 1.10. Правовая защита информационных систем. 2. Защита персональных данных 2.1. Международное законодательство и национальное законодательство зарубежных стран о защите персональных данных (ПД). 2.2. Законодательство РФ в области защиты ПД. 2.3. Проведение обследования информационной системы персональных данных (ИСПДн). 2.4. Классификация ИСПДн. 2.5. Определение способов понижения требований по защите ПД. 2.6. Модель основных угроз при обработке ПД в ИСПДн. 2.7. Защита ПД от несанкционированного доступа и неправомерных действий. 2.8. Защита ПД от утечки по техническим каналам. 2.9. Обеспечение обмена ПД. 2.10. Подготовка к проверкам законности обработки ПД. 2.11. Комплексный подход к обеспечению ИБ в организации. 2.12. Формирование концепции и политик обеспечения информационной безопасности в организации. 2.13. Решения по построению систем защите информации и оценка их качества. 2.14. Управление информационной безопасностью. Модуль 3: 1. Программно-аппаратные средства защиты информации 1.1. Предмет и задачи программно-аппаратной защиты информации. Основные понятия. Уязвимость компьютерных систем. Понятие несанкционированного доступа (НСД). Классы и виды НСД. Политика безопасности в компьютерных системах. Оценка защищённости. Способы защиты конфиденциальности, целостности и доступности в КС. 1.2. Идентификация пользователей КС-субъектов доступа к данным. Задача идентификации пользователей. Понятие протокола идентификации. Локальная и удалённая идентификация. Идентифицирующая информация. Понятие идентифицирующей информации. Способы хранения идентифицирующей информации. Связь с ключевыми системами. 1.3. Средства и методы ограничения доступа к файлам. Основные подходы к защите данных от НСД. Организация доступа к файлам. Фиксация доступа к файлам. Доступ к данным со стороны процесса. Особенности защиты данных от изменения. 1.4. Программно-аппаратные средства шифрования. Построение программноаппаратных комплексов шифрования. 1.5. Методы и средства ограничения доступа к компонентам ЭВМ. 1.6. Защита программ от несанкционированного копирования. 1.7. Хранение ключевой информации. 1.8. Защита программ от изучения. Изучение и обратное проектирование ПО. 2. Техническая защита информации 2.1. Основные положения системной концепции обеспечения безопасности объектов. Вопросы категорирования объектов и классификации нарушителей. 2.2. Инженерно-техническое укрепление. 2.3. Извещатели охранной сигнализации. Основныетактико-технические данные, способы применения, правила установки и эксплуатации. 2.4. Организация центализованной охраны объектов. Системы передачи извещений. 2.5. Интегрированные системы и комплексы технических средств охраны и безопасности. 2.6. Организация эксплуатационно-технического обслуживания технических средств охраны и безопасности. 2.7. Методы оценки эффективности систем безопасности и моделирование функционирования системы безопасности при несанкционированном доступе на охраняемый объект. 2.8. Основные понятия СКУД. 2.9. Методы и средства идентификации в СКУД. 2.10. Устройства преграждающие управляемые. 2.11. Основные термины, понятия и определения СВН. 2.12. Устройства управления, передачи и регистрации видеоизображений. 2.13. Устройства управления камерами и объективами. 2.14. 2.15. 2.16. 2.17. 2.18. 2.19. 2.20. 2.21. 2.22. 2.23. 2.24. 2.25. 2.26. 2.27. 2.28. 2.29. 2.30. 2.31. 2.32. 2.33. 2.34. Устройства анализа видеосигналов. Устройства отображения изображения. Сетевые СВН. Основы проектирования СВН. Демаскирующие признаки объектов защиты информации. Источники и носители конфиденциальной информации. Органы добывания информации. Принципы добывания и обработки информации. Оптические каналы утечки информации. Радиоэлектронные каналы утечки. Акустические каналы утечки. Утечка информации через ПЭМИН. Способы доступа к конфиденциальной информации. Моделирование каналов защиты и объектов утечки информации. Технические средства акустической разведки. Средства радиотехнической разведки. Средства видовой разведки. Методы поиска технических каналов утечки информации. Методы акустической и виброакустической защиты. Защита телефонных линий. Противодействие электронным устройствам перехвата информации. 3. Защита информации в корпоративных ИС 3.1. Введение. Основные приемы аудита защищенности корпоративных ИС. 3.2. Футпринтинг, технологии сбора следовой информации, методы компьютерной разведки. 3.3. Основные способы проведения инвентаризации программно-технических средств и сетевых служб. Средства негласной инвентаризации. 3.4. Кольца защиты. Технологии сканирования рабочих станций и серверов. Методы обхода межсетевых экранов. Принципы фильтрации пакетов. 3.5. Основные уязвимости корпоративных ИС. Атака на аутентификатор, повышение привилегий, взлом паролей. 3.6. Основные уязвимости корпоративных ИС. Троянские программы, бэкдоры и способы их обнаружения. 3.7. Основные уязвимости корпоративных ИС. DoS/DDoS-атаки. Атаки на сетевые и транспортные протоколы. 3.8. Основные проблемы безопасности беспроводной сетевой инфраструктуры. 3.9. Комплексная методика тестирования механизмов безопасности в корпоративных ИС. 3.10. Заключение. Системный подход к обеспечению информационной безопасности. Методические рекомендации и пособия по прохождению курса 1. Байбурин В.Б., Бровкова М.Б., Пластун И.Л., Мантуров А.О., Данилова Т.В., Макарцова Е.А. Введение в защиту информации. Учебное пособие (Серия "Профессиональное образование"), (ГРИФ). - М.:"Инфра-М", 2004. - 128 с. 2. Райх В.В., Тихонов В.А. Информационная безопасность. Концептуальные, правовые, организационные и технические аспекты. – М.: Издательство "Гелиос АРВ".2006 г. – 528 с. 3. Бетелина В.Б., Галатенко В.А. Стандарты информационной безопасности. Курс лекций (2-е издание). М.: Издательство "Интернет-университет информационных технологий". - 2006 г. - 264 с. 4. Вус М.А., Гусев В.С., Долгирев Д.В., Молдовян А.А. Информатика. Введение в информационную безопасность. М.: Издательство "Юридический центр Пресс". - 2004 г. 5. Тарасюк М.В. Защищенные информационные технологии. Проектирование и применение. – М.: Издательство "Солон". - 2004 г. - 192 с. 6. Галатенко В. А. Стандарты информационной безопасности. Курс лекций. М.: Издательство "Интернет-университет ин-формационных технологий - ИНТУИТ.ру". 2004 г. - 328 с. 7. Чекатков А. А., Хорошко В. А. Методы и средства защиты информации. М.: Издательство "Юниор". - 2003 г. - 504 с. 8. Царегородцев А.В. Информационная безопасность в распределенных управляющих системах. М.: Издательство "РУДН". - 2003 г. - 400 с. 9. Конахович Георгий. Защита информации в телекоммуникационных системах. М.: Издательство "МК-Пресс" • 2005 г. • 288 стр. 10. А. А. Малюк Информационная безопасность. Концептуальные и методологические основы защиты информации. Учебное пособие. М.: Издательство "Горячая Линия - Телеком". - 2004 г. - 280 с. 11. Галицкий А.В., Рябко С.Д., Шаньгин В.Ф. Защита информации в сети – анализ технологий и синтез решений . М.: Издательство "ДМК". - 2004 г. - 616 с 12. Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. М.: Издательство "Наука и Техника". - 2004 г. - 384 стр. 13. Осмоловский С.А. Стохастические методы защиты информации. М.: "Радио и связь". - 2003 г. - 320 с. 14. Морозов Н. П., Чернокнижный С. Б. Защита деловой информации для всех. М.: Издательство "ИД "Весь"". - 2003 г. - 160 с. 15. Мельников В.В. Безопасность информации в автоматизированных системах. М.: "Финансы и статистика". - 2003 г. - 368 с. 16. Борис Анин. Защита компьютерной информации. - С-Пб.: Издательство "BHVСПб". - 2003 г. - 400 с. 17. Ларс Кландер. Hacker Proof. Полное руководство по безопасности компьютера. М.: Издательство "Попурри". - 2002 г. - 688 с. Учебная программа подготовлена кафедрой информатики и защиты информатики