Руководство администраторов СХСЗ 11443195.4012.042 91

реклама

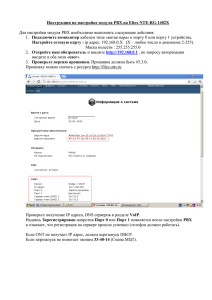

Программно-аппаратный комплекс СЗИ НСД «Центр-Т» (ВЕРСИЯ 1.1.2) Руководство администраторов СХСЗ 11443195.4012.042 91 Листов 46 Москва 2015 АННОТАЦИЯ Настоящий документ является руководством по управлению механизмами комплекса Сервера хранения и сетевой загрузки (СХСЗ) ПО терминальных станций из состава программно-аппаратного комплекса средств защиты информации от НСД «Центр-Т» v.1.1.2 (11443195.4012.042) и предназначен для конкретизации задач и функций должностных лиц организации (предприятия, фирмы), планирующих и организующих защиту информации в системах и средствах информатизации на базе СВТ с применением комплекса. В документе приведены основные функции администратора безопасности информации сервера хранения и сетевой загрузки ПО терминальных станций (ТС) (далее – администратор БИ СХСЗ или АБИ СХСЗ) и администратора сервера хранения и сетевой загрузки ПО ТС (далее – администратор СХСЗ), порядок установки прав доступа пользователей к информационным ресурсам, организации контроля работы СВТ с внедренными средствами защиты и другие сведения необходимые для управления защитными механизмами комплекса. Для лучшего понимания и использования механизмов комплекса рекомендуется предварительно ознакомиться с комплектом эксплуатационной документации на комплекс, а также принять необходимые защитные организационные меры, рекомендуемые в документации. Применение защитных мер комплекса должно дополняться общими мерами предосторожности и физической безопасности СВТ. СОДЕРЖАНИЕ 1. Введение ..................................................................................... 5 2. Состав работ Администраторов СХСЗ.......................................... 7 2.1. Администратор безопасности информации СХСЗ: ........................7 2.2. Администратор СХСЗ:................................................................7 3. Содержание работы Администратора БИ по применению комплекса .................................................................................... 8 3.1. Планирование применения комплекса........................................8 3.2. Действия администратора БИ при развертывании (настройке) СХСЗ......................................................................9 3.2.1. Смена PIN-кода ШИПКИ-С (ШИПКИ-К) ...............................10 3.2.2. Создание пользователей «Администратор» и «Администратор безопасности информации»......................11 3.2.3. Импорт образов ПО ТС на СХСЗ .........................................13 3.2.4. Сопоставление пользователю ШИПКИ-К ............................14 3.2.5. Сопоставление пользователю образа ПО ТС .......................14 3.3. Эксплуатация комплекса .........................................................15 4. Содержание работы Администратора СХСЗ по применению комплекса .................................................................................. 16 4.1. Планирование применения комплекса......................................16 4.2. Действия администратора СХСЗ при развертывании (настройке) Сервера хранения и сетевой загрузки....................17 4.2.1. Смена PIN-кода ШИПКИ-К.................................................17 4.2.2. Создание учетной записи пользователя .............................18 4.2.3. Управление сетевыми настройками СХСЗ ...........................18 4.2.4. Редактирование сетевых и пользовательских настроек. Сохранение настроек в ШИПКЕ-К ......................................19 4.2.5. Настройка даты и времени................................................25 4.3. Эксплуатация комплекса .........................................................26 4.3.1. Просмотр журнала активности пользователей (администраторов) ...........................................................26 4.3.2. Резервирование ШИПКИ-С ................................................29 4.3.3. Обновление программного обеспечения.............................31 4.3.4. Подсистема лицензирования .............................................32 4.4. Завершение сессии .................................................................34 3 5. Основные механизмы реализации защитных функций комплекса .................................................................................. 35 5.1. Требование идентификации и аутентификации.........................35 5.2. Требование регистрации событий ............................................36 5.3. Требование контроля целостности загружаемых образов ПО ТС .......................................................................................37 6. Правовые аспекты применения комплекса ............................. 38 7. Методы устранения неполадок в работе ПАК СЗИ от НСД «Центр-Т» .......................................................................... 40 8. Принятые термины и сокращения ............................................ 44 4 1. Введение Сервер хранения и сетевой загрузки ПО ТС программноаппаратного комплекса средств защиты информации от несанкционированного доступа «Центр-Т» v.1.1.2 (11443195.4012.042), далее по тексту – СХCЗ – это автоматизированное рабочее место, предназначенное для сетевой загрузки ПО терминальных станций по протоколу FTP. Специализированное ПО СХСЗ хранится и загружается со встроенного flash-диска устройства «ШИПКА Сервера хранения и сетевой загрузки» (на базе ШИПКА-2.0) (далее – ШИПКА-С). Схема работы выглядит следующим образом: 1) Со встроенного flash-диска «серверной» ПСКЗИ ШИПКА (ШИПКА-С) стартует серверное ПО. Оно содержит предварительно подготовленные образы ОС Linux, содержащие все необходимое ПО для соединения с терминальным сервером. 2) С «клиентской» ПСКЗИ ШИПКА (ШИПКА-К) стартует образ начальной загрузки, также реализованный на основе ОС Linux. Он выполняет аутентификацию пользователя и посылает СХСЗ запрос на получение образа с ПО ТС. 3) Сервер обрабатывает запрос и выдает клиенту нужный образ с ПО ТС. 4) Клиент принимает образ по сети и проверяет его подлинность. Если проверка образа завершается успешно, то он загружается в оперативную память ПЭВМ и ему передается дальнейшее управление ресурсами компьютера. 5) ПО, запущенное из полученного образа, инициирует соединение с терминальным сервером и осуществляет идентификацию пользователя на сервере с использованием «клиентской» ПСКЗИ ШИПКА в качестве аппаратного идентификатора. Функции СХСЗ в системе терминального доступа (СТД) таковы: 1) Управление учетными записями Клиентов; 2) Получение, хранение и просмотр журналов событий с Клиентов; 3) Предоставление образов Клиентам для загрузки по сети. Функции управления АРМ СХСЗ разделены между двумя административными ролями: Администратором СХСЗ и Администратором информационной безопасности СХЗС. В случае если это предусмотрено регламентирующими документами эксплуатирующей организации, эти функции могут быть возложены на одно должностное лицо. В общем случае на Администратора безопасности информации (АБИ) возлагаются задачи по осуществлению единого руководства, организации применения средств защиты и управления ими, а также контроля за соблюдением всеми категориями пользователей требований по обеспечению безопасности информационных ресурсов автоматизированных систем. 5 Для эффективного применения ПАК СЗИ «Центр-Т» и поддержания требуемого уровня защищенности СВТ необходимы: физическая охрана СВТ и ее средств; использование в СВТ технических и программных средств, сертифицированных как в Системе ГОСТ Р, так и в системе Государственной системы безопасности информации (ГСЗИ); периодическое тестирование средств защиты комплекса; разработка и ведение учетной и объектовой документации (инструкция администратора, инструкций пользователей, журнал учета идентификаторов и отчуждаемых носителей пользователей и др.). Все разработанные учетные и объектовые документы должны быть согласованы, утверждены у руководства и доведены до сотрудников (пользователей). Это необходимо для того, чтобы План защиты организации (предприятия, фирмы и т.д.) и действия СБИ (администратора БИ) получили юридическую основу. прием в эксплуатацию ПАК СЗИ «Центр-Т» оформляется актом в установленном порядке, в формуляре на комплекс администратором БИ делается соответствующая отметка. Версия СХСЗ Версия СХСЗ отображается в левом нижнем углу главного окна программ, например «СХСЗ версия 1.1.2.b9274с44.76.release». 6 2. Состав работ Администраторов СХСЗ 2.1. Администратор безопасности информации СХСЗ: запускает СХCЗ с ШИПКИ-С; назначает ШИПКИ-К Администратору БИ СХCЗ и Администратору СХCЗ; сопоставляет образы ОС терминальных станций пользователям; администрирует журналы событий; записывает на диск ШИПКИ-С полученные с АРМ Администратора Центра обновленные образы ОС терминальных станций; управляет образами ОС ТС на ШИПКЕ-С; при замене ключевой пары, предназначенной для контроля подлинности и целостности ПО ТС, импортирует полученный от АИБ Центра открытый ключ пары в ШИПКИ-С и ШИПКИ-К. 2.2. Администратор СХСЗ: запускает СХСЗ с ШИПКИ-С; просматривает журналы событий; администрирует учетные записи пользователей в ШИПКЕ-С. 7 3. Содержание работы Администратора БИ по применению комплекса Основным содержанием работы администратора БИ СХСЗ являются следующие мероприятия: планирование применения комплекса; администрирование безопасности информации при развертывании системы (настройке): администрирование безопасности информации при эксплуатации системы, в т.ч., организация контроля за правильностью применения защитных механизмов комплекса. 3.1. Планирование применения комплекса ПО СХСЗ предназначено для: управления учетными записями пользователей; получения, хранения и просмотра журналов событий с клиентских ТС; предоставления образов Пользователям для загрузки по сети. Планирование применения комплекса «Центр-Т» осуществляется с учетом общей политики обеспечения безопасности в организации (на предприятии, фирме и т.д.). Для настройки и эксплуатации СХСЗ в соответствии с перечнем выполняемых действий Администратору БИ необходимо выполнить ряд предварительных действий (см.таблицу 1): Т абл иц а 1 – Планирование применения комплекса № 1. 1.1. Содержание работы АдминистПредварительные действия ратора БИ Администрирование безопасности информации при развертывании системы (настройке): Смена PIN-кода ШИПКИ-С (ШИПШИПКИ-С 1) инициализировать КИ-К) (ШИПКИ-К) 1.2. Создание пользователей «Администратор» «Администратор ИБ» 2) установить настройки BIOS СВТ, которое предполагается использовать в качестве СХСЗ, для загрузки с внешних USB-носителей 1.3. Импорт образов ПО ТС на СХСЗ 1) получить внешний носитель с образами ПО ТС от Администратора АРМ «Центр»; 2) исключить возможность доступа третьих лиц к находящихся на внешнем носителе информации 1.4. Сопоставление пользователю ШИПКИ-К 1) получить журнал, в котором инвентарные номера ШИПОК-К соотне- 8 сены с ФИО пользователей 1.5. Сопоставление пользователю образа ПО ТС 2. Администрирование безопасности информации при эксплуатации системы, в т.ч., организация контроля за правильностью применения защитных механизмов комплекса Внесение изменений в настройку 1) разработать документ «Порядок и средств защиты комплекса на ос- правила предоставления, изменения новании и в полном соответствии с и утверждения конкретным должноизменениями правил разграниче- стным лицом необходимых полномония доступа чий по доступу к ресурсам СВТ 2.1. 2.2. 2.3. 1) получить СВТ списки пользователей Осуществление текущего контроля за работой пользователей СВТ с внедренными средствами защиты комплекса 1) разработать документ «Порядок и Анализ содержимого журнала регистрации событий, формируемого средствами комплекса 1) разработать документ «Порядок и периодичность анализа системных журналов регистрации и принятия мер по зарегистрированным несанкционированным действиям пользователей СВТ» правила предоставления, изменения и утверждения конкретным должностным лицом необходимых полномочий по доступу к ресурсам СВТ» Для реализации впоследствии возможности создания любому пользователю изолированной программной среды (ИПС) необходимо, чтобы вышеназванные документы и правила разграничения доступа к ресурсам гарантировали: исключение возможности доступа непривилегированных пользователей к находящихся в СВТ инструментальным и технологическим программам, с помощью которых можно проанализировать работу СЗИ и предпринять попытки их «взлома» и обхода, внедрения разрушающих программных воздействий (РПВ); исключение возможности разработки программ в защищенном контуре СВТ (системы); исключение возможности несанкционированной модификации и внедрения несанкционированных программ; жесткое ограничение круга лиц, обладающими расширенными или неограниченными полномочиями по доступу к защищаемым ресурсам. 3.2. Действия администратора БИ при развертывании (настройке) СХСЗ Содержанием этой работы является назначение пользователям СВТ полномочий по доступу к ресурсам в соответствии с разработанными (и 9 возможно уточненными в ходе настройки комплекса) организационнораспорядительными документами. СВТ, которое предполагается использовать в качестве СХСЗ, необходимо настроить для загрузки с внешних USB-носителей. После того как ШИПКИ-С и ШИПКИ-К доставлены на место функционирования СХСЗ любым регламентным способом, Администратор БИ СХСЗ: 1) меняет PIN-код ШИПКИ-С; 2) разделяет PIN-код ШИПКИ-С на две части, отдает одну из частей Администратору СХСЗ, убирает свою часть в сейф, назначенный ему распорядительными документами организации; ВНИМАНИЕ! Разделение PIN-кода не является обязательным, и рекомендуется в случае, когда запуск СХСЗ должны осуществлять Администратор СХСЗ и Администратор БИ СХСЗ совместно. 3) создает на СХСЗ пользователей «Администратор» и «Администратор безопасности информации», назначает им ШИПКИ-К; 4) меняет PIN-код своей ШИПКИ-К. Далее, после выполнения Администратором СХСЗ своих административных функций, получив от него журнал, в котором инвентарные номера ШИПОК-К соотнесены с ФИО пользователей, Администратор БИ СХСЗ: 1) импортирует в СХСЗ образы ПО ТС; 2) сопоставляет пользователям ШИПКИ-К; 3) сопоставляет пользователям образы ПО ТС (опционально, с целью дальнейшего анализа инцидентов, может быть целесообразным фиксировать в собственном журнале соотнесенность серийных номеров ШИПОК-К с ФИО пользователей). 3.2.1. Смена PIN-кода ШИПКИ-С (ШИПКИ-К) Смена PIN-кода ПСКЗИ ШИПКА может выполняться в локальном режиме на автономной ПЭВМ под управлением ОС Windows с установленным ПО «ШИПКА» либо в терминальном режиме (при использовании протокола «Citrix») на СВТ работающем в режиме терминальной сессии, с терминальным сервером, на котором установлено ПО «ШИПКА» и «ШИПКА-Т». «ШИПКА-Т» является отдельным продуктом и не входит в комплект поставки комплекса «Центр-Т», однако может быть приобретена для удобства смены PIN-кодов или иных целей работы с ПСКЗИ ШИПКА в терминальном режиме (например, для работы с ПК САЭС). В обоих перечисленных случаях, смена PIN-кода ПСКЗИ ШИПКА производится в соответствии с разделом 2.7. «Установка PIN-кода устройства ШИПКА» документа «Руководство пользователя ПСКЗИ ШИПКА» (11443195.4012.022 34 01) из комплекта документации на ПСКЗИ ШИПКА (либо аналогичным разделом 5. «Установка PIN-кода устройства 10 ШИПКА» документа «Руководство по быстрой установке ПСКЗИ ШИПКА»). 3.2.2. Создание пользователей «Администратор» и «Администратор безопасности информации» Для создания в процессе развертывания СХСЗ учетных записей «Администратор» и «Администратор безопасности информации», необходимо выполнить следующую последовательность действий: 1) выполнить загрузку СХСЗ с ШИПКИ-С на СВТ (рисунок 1); Рисунок 1 – Загрузка ПО СХСЗ 2) далее в появившемся диалоге входа нажать на кнопку входа в ШИПКУ-С; При аутентификации на устройстве, не имея пользователя с назначенной ролью «Администратор» необходимо выбирать вариант «Аварийный вход» (кнопка с восклицательной иконкой); 1) в появившемся диалоге аутентификации ввести PIN-код ШИПКИС; 2) создать новую учетную запись пользователя, нажав на кнопку «Создать» в панели инструментов; 3) ввести в поле имени пользователя значение «Администратор БИ»; 4) установить флаг в группе «Роли пользователя» в строке «Администратор безопасности информации»; 11 5) ввести в поле «Серийный номер ПСКЗИ ШИПКА» серийный номер ШИПКИ-К Администратора БИ; 6) сохранить параметры учетной записи Администратора БИ, нажав на кнопку «Сохранить» в панели инструментов. Рисунок 2 - Создание учетной записи администратора ИБ 1) создать новую учетную запись пользователя, нажав на кнопку «Создать» в панели инструментов; 2) ввести в поле имени пользователя значение «Администратор»; 3) установить флаг в таблице «Роли:» в строке «Администратор»; 4) ввести в поле «Серийный номер ПСКЗИ ШИПКА» серийный номер ШИПКИ-К Администратора; 5) сохранить параметры учетной записи Администратора, нажав на кнопку «Сохранить» в панели инструментов. 12 Рисунок 3 - Создание учетной записи администратора 3.2.3. Импорт образов ПО ТС на СХСЗ Чтобы осуществить импорт образов ПО ТС с внешних USBнакопителей, необходимо выполнить следующую последовательность действий: 1) перейти в режим управления образами, нажав на кнопку «Управление образами» в панели переключения режимов; 2) подключить USB-накопитель к USB-порту СВТ; 3) дождаться, когда раскрывающийся список «Внешний носитель образов ПО ТС» станет активным; 4) выбрать USB-накопитель в списке доступных внешних носителей; 5) нажать кнопку «Смонтировать»; 6) в выпадающем списке «Каталог с образами ПО ТС» выбрать каталог на USB-носителе; 7) перенести образы путем выбора их в списке имеющихся образов и нажатия кнопок «<» (копировать один образ с внешнего носителя на ШИПКУ-С), «<<» (копировать все образы с внешнего носителя на ШИПКУ-С); 13 8) нажать кнопку «Размонтировать». 3.2.4. Сопоставление пользователю ШИПКИ-К После создания учетных записей пользователей Администратором СХСЗ, получив журнал, в котором инвентарные номера ШИПОК-К соотнесены с ФИО пользователей, Администратор БИ СХСЗ выполняет процедуру сопоставления пользователям устройств ШИПКА-К. Для сопоставления ШИПКИ-К учетной записи пользователя, необходимо выполнить следующую последовательность действий: 1) в поле «Серийный номер ПСКЗИ ШИПКА» нажать на кнопку «Назначить пользователю другую ПСКЗИ ШИПКА»; 2) подключить ШИПКУ-К к USB-разъему СВТ (СХСЗ); 3) дождаться закрытия диалога; 4) отключить ШИПКУ-К от USB-разъема СВТ (СХСЗ); 5) сохранить изменения в учетной записи пользователя, нажав на кнопку «Сохранить» в панели инструментов. Если существует необходимость сопоставить пользователю ШИПКУК в отсутствии устройства (например, если доступен только список серийных номеров устройств), то это можно сделать путем ввода нужного серийного номера в поле «Серийный номер ПСКЗИ ШИПКА» без подключения устройства. 3.2.5. Сопоставление пользователю образа ПО ТС Для сопоставления образа ПО ТС учетной записи пользователя, необходимо выполнить следующую последовательность действий: 1) перейти в режим управления учетными записями пользователей, нажав на кнопку «Пользователи» в панели переключения режимов; 2) выбрать нужную учетную запись пользователя; 3) выбрать в выпадающем списке «Образ загружаемого ПО» нужный образ ПО ТС. Параметры образа можно просмотреть, нажав на раскрывающийся список; 4) сохранить изменения в учетной записи пользователя, нажав на кнопку «Сохранить» в панели инструментов. 14 Рисунок 4 - Сопоставление пользователю образа ПО ТС 3.3. Эксплуатация комплекса При эксплуатации комплекса администратор БИ решает следующие задачи: производит изменения в настройке средств защиты комплекса на основании и в полном соответствии с изменениями правил разграничения доступа. Они могут быть вызваны различными причинами, например, изменением состава пользователей, их должностных и функциональных обязанностей, расширением номенклатуры используемых технических и программных средств, задач и т.п.; осуществляет текущий контроль за работой пользователей СВТ с внедренными средствами защиты комплекса; анализирует содержимое журнала регистрации событий, формируемого средствами комплекса и на этой основе вырабатывает предложения по совершенствованию защитных механизмов, реализуемых средствами комплекса, принимает необходимые меры по совершенствованию системы защиты информации в целом. 15 4. Содержание работы Администратора СХСЗ по применению комплекса Основным содержанием работы администратора БИ СХСЗ являются следующие мероприятия: планирование применения комплекса; администрирование СХСЗ при развертывании системы (настройке); администрирование СХСЗ при эксплуатации системы. 4.1. Планирование применения комплекса Для настройки и эксплуатации СХСЗ в соответствии с перечнем выполняемых действий Администратору СХСЗ необходимо выполнить ряд предварительных действий (см.таблицу 2). Т абл иц а 2 – Планирование применения № 1. Содержание работы АдминистПредварительные действия ратора СХСЗ Администрирование при развертывании системы (настройке): 1.1. Создание учетной записи пользователя 1) получить 1.2. задание сетевых настроек СХСЗ 1) получить 1.3. Редактирование сетевых настроек и сохранение в ШИПКЕ-К 1) получить 1.4. Передача администратору БИ СХСЗ журнала, в котором инвентарные номера ШИПОК-К соотнесены с ФИО пользователей 1) получить списки инвентарных но- списки пользователей СВТ с указанием решаемых ими задач из общего перечня задач и предоставленных им (в соответствии с их обязанностями) полномочий по доступу в СВТ (рабочим станциям, серверам ЛВС) и информационным ресурсам подробный перечень имеющихся в защищаемой сети серверов (IP-адреса, маски сети, шлюз и т.д. ) подробный перечень имеющихся в защищаемой сети рабочих станций (IP-адреса, маски сети, шлюз и т.д. ) меров устройств ШИПКА 2) получить списки пользователей СВТ 2. Администрирование при эксплуатации системы 2.1. Просмотр журнала активности пользователей (администраторов) 1) разработать документ «порядок и периодичность анализа системных журналов регистрации и принятия мер по зарегистрированным несанкционированным действиям пользователей СВТ» 16 2.2. Обновление программного обеспечения 1) получить образ обновления программного обеспечения 4.2. Действия администратора СХСЗ при развертывании (настройке) Сервера хранения и сетевой загрузки Содержанием этой работы является назначение пользователям СВТ полномочий по доступу к ресурсам в соответствии с разработанными (и возможно уточненными в ходе настройки комплекса) организационнораспорядительными документами. После того как администратор безопасности информации СХСЗ создает пользователей «Администратор СХСЗ» и «Администратор БИ СХСЗ», назначает им ШИПКИ-К и передает администратору СХСЗ его часть PINкода ШИПКИ-С и ШИПКУ-К, администратор СХСЗ осуществляет следующие действия по настройке системы: 1) убирает в сейф свою часть PIN-кода ШИПКИ-С; 2) меняет PIN-код своей ШИПКИ-К; 3) создает учетные записи пользователей; 4) задает сетевые настройки сервера; 5) записывает на ШИПКИ-К сетевые настройки; 6) раздает ШИПКИ-К пользователям; 7) передает администратору БИ СХСЗ журнал, в котором инвентарные номера ШИПОК-К соотнесены с ФИО пользователей. 4.2.1. Смена PIN-кода ШИПКИ-К Смена PIN-кода ПСКЗИ ШИПКА может выполняться в локальном режиме на автономной ПЭВМ под управлением ОС Windows с установленным ПО «ШИПКА» либо в терминальном режиме (при использовании протокола «Citrix») на СВТ работающем в режиме терминальной сессии, с терминальным сервером, на котором установлено ПО «ШИПКА» и «ШИПКА-Т». «ШИПКА-Т» является отдельным продуктом и не входит в комплект поставки комплекса «Центр-Т», однако может быть приобретена для удобства смены PIN-кодов или иных целей работы с ПСКЗИ ШИПКА в терминальном режиме (например, для работы с ПК САЭС). В обоих перечисленных случаях, смена PIN-кода ПСКЗИ ШИПКА производится в соответствии с разделом 2.7. «Установка PIN-кода устройства ШИПКА» документа «Руководство пользователя ПСКЗИ ШИПКА» (11443195.4012.022 34 01) из комплекта документации на ПСКЗИ ШИПКА (либо аналогичным разделом 5. «Установка PIN-кода устройства ШИПКА» документа «Руководство по быстрой установке ПСКЗИ ШИПКА»). 17 4.2.2. Создание учетной записи пользователя Для создания нового учетной записи пользователя, необходимо выполнить следующую последовательность действий: 1) перейти в режим управления учетными записями пользователей, нажав на кнопку «Пользователи» в панели переключения режимов; 2) создать новую учетную запись пользователя, нажав на кнопку «Создать» в панели инструментов; 3) ввести имя пользователя в соответствующее поле (например, ФИО). Рисунок 5 - Создание новой учетной записи 4.2.3. Управление сетевыми настройками СХСЗ Для задания сетевых настроек сервера, необходимо перейти в режим редактирования настроек, нажав на кнопку «Настройки», на панели переключения режимов. Диалог «Сетевые настройки»: «Получать настройки автоматически (DHCP)» — Включает/выключает получение сетевых настроек от DHCP-сервера; «IP-адрес» — задает IP-адрес СХСЗ; 18 «Маска сети» — задает маску сети, в которой находиться СХСЗ; «Шлюз» — задает шлюз подсети СХСЗ; «Основной DNS-сервер» — задает основной DNS-сервер сети СХСЗ; «Дополнительный DNS-сервер» — задает дополнительный DNS-сервер сети СХСЗ. Рисунок 6 - Сетевые настройки СХСЗ 4.2.4. Редактирование сетевых и пользовательских настроек. Сохранение настроек в ШИПКЕ-К Группа «Настройки сети» (доступно только при подключенной ШИПКЕ-К) «Получать настройки автоматически (DHCP)» — включает/выключает получение сетевых настроек от DHCP-сервера; «IP-адрес» — задает IP-адрес клиента; «Маска сети» — задает маску сети, в которой находиться клиент; «Шлюз» — задает шлюз подсети клиента; 19 «Основной DNS-сервер» — задает основной DNS-сервер сети клиента; «Дополнительный DNS-сервер» — задает дополнительный DNS-сервер сети клиента. Группа «Настройки доступа к серверу хранения и загрузки» (доступно только при подключенной ШИПКЕ-К) «Адреса серверов хранения и загрузки» — задает адреса серверов к которым будет последовательно обращаться клиент за образом ПО ТС. Рисунок 7 - Редактирование сетевых настроек ШИПКИ-К В случае назначения пользователям новых ШИПОК-К, устройствам можно автоматически установить сетевые настройки. Для этого во вкладке «Настройки» (рисунок 17) необходимо: отметить флаг «Назначать новым ШИПКА-К сетевой адрес через DHCP и параметры соединения с данным сервером СХСЗ»; нажать кнопку <Сохранить изменения>. Группа «Настройки терминала» «Имя терминала» – задает имя терминала (сетевое имя машины); 20 «Указывать МАС-адрес» – добавляет к сетевому имени терминала МАС-адрес терминала. При разрыве терминальной сессии отсылается автоматическое уведомление для DHCP-cервера об освобождении ip-адреса клиента. При последующем старте терминальной сессии инициализация сетевого интерфейса происходит заново. Группа «Настройки пользователя» «Реакция на извлечение ШИПКИ» - позволяет устанавливать для каждого пользователя реакцию на извлечение ШИПКИ-К из USB-разъема ТС в режиме терминальной сессии (рисунок 8). По нажатии на раскрывающийся список в поле «Реакция на извлечение ШИПКИ» (рисунок 8) на экране появляется меню, в котором нужно выбрать необходимый параметр: «Игнорировать» - по извлечении ШИПКИ-К ТС продолжает работать. «Перезагрузка ТС» - по извлечении ШИПКИ-К выполняется перезагрузка ТС; «Выключение ТС» - по извлечении ШИПКИ-К выполняется выключение ТС. 21 Рисунок 8 – Настройка реакции на извлечение ШИПКИ-К в режиме терминальной сессии «Срок действия PIN-кода» – позволяет настраивать время действия PIN-кода для каждого из устройств ШИПКА-К (рисунок 9). По нажатии на раскрывающийся список в поле «Срок действия PINкода» на экране появляется меню, в котором нужно выбрать необходимый параметр (рисунок 9). 22 Рисунок 9 – Настройка срока действия PIN-кода пользователя Если пользователь не выполняет процедуру смены PIN-кода в течение времени, установленного Администратором СХСЗ, то по истечении срока действия процедура смены PIN-кода выполняется принудительно. «Разрешить изменение настроек» - позволяет устанавливать для пользователя возможность изменения сетевых настроек, настроек монитора, а также сохранять отредактированные сетевые настройки на ШИПКЕ-К. По нажатии на раскрывающийся список в поле «Разрешить изменение настроек» на экране появляется меню, в котором необходимо выбрать соответствующий параметр (рисунок 10): 23 «Нет» - пользователю запрещено изменение сетевых настроек; «Однократно» - пользователю разрешено изменение сетевых настроек только в рамках текущей сессии; «Многократно» - пользователю разрешено изменение и сохранение сетевых настроек. Рисунок 10 – Настройка возможности изменения сетевых настроек В ПО «Центр-Т» выполняется автоматическая проверка корректности настроек пользователя: при сохранении данных о пользователе (имени пользователя, IP-адреса, имени терминала, текста комментария, серийного номера ШИПКИ-К и т.д.) выполняется проверка на наличие некорректных символов. В случае обнаружения некорректных символов на экране отображаются соответствующие сообщения об ошибках. 24 Порядок действий для редактирования сетевых и пользовательских настроек ШИПКИ-К: 1) перейти в режим управления учетными записями пользователей, нажав на кнопку «Пользователи» в панели переключения режимов; 2) выбрать нужную учетную запись пользователя; 3) подключить (СХСЗ)1); соответствующую ШИПКУ-К к USB-разъему СВТ 4) дождаться, когда группы элементов «Настройки сети», «Настройки доступа к серверу хранения и загрузки», «Настройки терминала» и «Настройки пользователя» станут активными; 5) отредактировать необходимые поля; сохранить изменения в учетной записи пользователя, нажав на кнопку «Сохранить» в панели инструментов. 4.2.5. Настройка даты и времени В СХСЗ имеется возможность настройки даты и времени. Для этого следует нажать на часы в правом нижнем углу (рисунок 7). На экране появляется сообщение (рисунок 11): Рисунок 11 – Редактирование даты и времени В окне, показанном на рисунке 11, можно изменить дату, настройки времени, выбрать часовой пояс. Для сохранения изменений следует нажать кнопку <Установить дату и время>, для отмены текущей операции – кнопку <Отмена>. 1) Просмотр настроек пользователей возможен без подключения ШИПКИ-К к USB-разъему СВТ (СХСЗ) 25 4.3. Эксплуатация комплекса При эксплуатации комплекса администратор СХСЗ решает следующие задачи: 1) запускает СХСЗ с ШИПКИ-С в начале рабочего дня (в случае, если регламентирующими документами организации предписано выключение СХСЗ на ночь); 2) при необходимости создает резервные копии ШИПКИ-С; 3) по мере необходимости просматривает журналы событий. 4.3.1. Просмотр журнала активности пользователей (администраторов) Для просмотра журнала активности пользователя, необходимо выполнить следующую последовательность действий: 1) нажать на кнопку «Журнал» (рисунок 12) на панели переключения режимов; 2) выбрать для просмотра журнал активности пользователей; 3) для обновления кнопку «Обновить»; отображения содержимого журнала нажать 4) для сортировки журнала по одному из полей, нажать на нужный заголовок. 26 Рисунок 12 - Просмотр журнала активности пользователей Для просмотра журнала активности администраторов, необходимо выполнить следующую последовательность действий: 1) нажать на кнопку «Журнал» (рисунок 13) на панели переключения режимов; 2) выбрать для просмотра журнал активности администраторов; 3) для обновления кнопку «Обновить»; отображения содержимого журнала нажать 4) для сортировки журнала по одному из полей, нажать на нужный заголовок. 27 Рисунок 13 – Просмотр журнала активности администраторов Имеется возможность копирования архива журналов с ШИПКИ-С: для выполнения операции копирования необходимо во вкладке «Журнал» нажать кнопку <Выгрузить> (рисунок 14) 28 Рисунок 14 – Копирование журнала на внешний носитель В появившемся окне выбрать внешний носитель и нажать кнопку <Смонтировать>, переместить посредством кнопки «>» (или «>>») архив (или архивы) журнала в раздел «Журналы на внешнем носителе». По окончании операции нажать кнопку <Размонтировать>. При этом происходит копирование архива журнала на внешний носитель. Также можно удалить журнал после копирования, для этого необходимо отметить флаг «Удалять журнал после копирования». 4.3.2. Резервирование ШИПКИ-С Для того чтобы сделать резервную копию ШИПКА-С необходимо выполнить следующую последовательность действий: 1) перейти в раздел «Настройки»; 2) нажать кнопку «Резервировать ШИПКА-С»; 3) подключить устройство ШИПКА к USB-разъему СВТ; 4) выбрать устройство ШИПКА в появившемся списке для создания на нем копии и нажать кнопку «OK»; 29 5) в появившемся диалоговом окне выбрать тип резервирования «Полное резервное копирование» или «Выборочное резервное копирование» (рисунок 15); При типе «Выборочное резервное копирование» допускается установить отдельные параметры резервирования: содержимое внутренней памяти ШИПКА-С; настройки СХСЗ. Рисунок 15 - Вкладка «Настройки», «Резервировать ШИПКА-С» 6) подтвердить выполнение операции, нажав на кнопку «ОК»; 30 Рисунок 16 - Вкладка «Настройки», отображение статуса резервирования 7) дождаться окончания процесса резервирования — появление информационного окна о статусе завершения — нажать на кнопку «ОК» в появившемся диалоге (рисунок 16). 4.3.3. Обновление программного обеспечения Для того чтобы обновить систему СХСЗ, необходимо выполнить следующую последовательность действий: 1) скопировать образ обновления, полученный от производителя программного обеспечения на flash-диск; 2) в режиме выполнения ШИПКИ-С, перейти в раздел «Настройки»; 3) подключить flash-диск к USB-разъему СВТ; 4) дождаться активации выпадающего списка внешних носителей и выбрать устройство содержащее образ обновления; 5) нажать кнопку «Смонтировать», выбрать образ обновления из выпадающего списка «Обновления»; 6) дождаться появления информации об обновлении и его совместимости с текущей версией системы, после чего нажать кнопку «Установить обновление» (рисунок 17); 31 Рисунок 17 - Вкладка «Настройки», «Обновление» 7) процесс выполнения обновления отображается графически, после его завершения нажать на кнопку «ОК» в появившемся диалоге; 8) после обновления, для принятия изменений системой, необходимо перезагрузить СХСЗ. 4.3.4. Подсистема лицензирования Лицензионная база комплекса содержит информацию об устройствах, используемых в комплексе, и хранится на устройствах ШИПКА-А. Обновление лицензионной базы на СХСЗ: после выполнения процедур импорта файла лицензии и инициализации устройств ШИПКА на АРМ «Центр» лицензионная база комплекса на устройствах ШИПКА-С доставляется на СХСЗ. Далее для синхронизации лицензионных баз необходимо подключить устройство ШИПКА к USB-порту компьютера и во вкладке «Настройки\Cинхронизации лицензий» по нажатии на раскрывающийся список выбрать устройство. Синхронизация баз произойдет автоматически. 32 В файлах лицензии на СХСЗ содержится следующая информация: серийный номер ШИПКИ-С; серийные номера устройств ШИПКА-К комплекса. Рисунок 18 – Выбор файла лицензии Для просмотра файла лицензии необходимо нажать раскрывающийся список в графе «Лицензии» (рисунок 18). Проверка активности лицензии выполняется: при инициализации устройств ШИПКА на АРМ «Центр», каждые 24 часа для ШИПКИ-С. Перед выполнением процедуры принятия лицензии необходимо убедиться в том, что дата на компьютере установлена корректно. Дата окончания лицензии определяется при принятии лицензии. Перевод времени назад блокирует работу СХСЗ до выставления правильной даты. 33 4.4. Завершение сессии По завершении работы Администратором БИ (Администратором СХСЗ) либо появлении необходимости перезагрузки СХСЗ в панели инструментов необходимо нажать кнопку <Выйти>. По нажатии кнопки на экране появляется следующее окно (рисунок 19): Рисунок 19 – Завершение сессии В случае завершения сессии Администратором БИ (Администратором СХСЗ) в появившемся на экране окне (рисунок 19) необходимо нажать кнопку <Закрыть сессию>; кнопку <Перезагрузить> – при необходимости перезагрузки СХСЗ; кнопку <Выключить> – при необходимости завершения работы СХСЗ (рисунок 19). Для отмены текущей операции следует выбрать кнопку <Отмена>. 34 5. Основные механизмы реализации защитных функций комплекса Ниже описаны защитные механизмы комплекса «Центр-Т» по схеме: «требование – реализация». 5.1. Требование идентификации и аутентификации В соответствии с нормативными документами, комплекс средств защиты (КСЗ) должен требовать от пользователей идентифицировать себя при запросах на доступ. КСЗ должен подвергать проверке подлинность идентификатора субъекта – осуществлять аутентификацию. КСЗ должен располагать необходимыми данными для идентификации и аутентификации. КСЗ должен препятствовать доступу к защищаемым ресурсам не идентифицированных пользователей и пользователей, чья подлинность при аутентификации не подтвердилась. В требованиях к АС указывается минимальная длина пароля, которая должна составлять не менее 6 буквенно-цифровых символов. Реализация Реализация этих требований связана с выполнением условий создания изолированной программной среды (см. Описание применения. 11443195.4012.042 31), в том числе: 1) идентификация должна выполняться трудно копируемым уникальным идентификатором до загрузки операционной системы; 2) аутентификация должна выполняться с обеспечением защиты от раскрытия пароля – по крайней мере, пароль должен быть достаточной длины и проверяться он должен также до загрузки операционной системы (ОС); 3) должен обеспечиваться контроль целостности программ и данных и на этой основе защита от несанкционированных модификаций программ и данных (с осуществлением основных контрольных функций до загрузки ОС); 4) в составе средств защиты от НСД должны быть средства, позволяющие обеспечить контроль запуска задач и на этой основе функциональное замыкание информационных систем с исключением возможности несанкционированного выхода в ОС. При использовании технологии сетевой загрузки, реализованной в комплексе «Центр-Т», процедуры идентификации и аутентификации производятся в ПСКЗИ ШИПКА до загрузки ОС терминальной станции с СХСЗ, более того, успешная идентификация и аутентификация в ПСКЗИ ШИПКА является обязательным условием загрузки операционной системы. Реализации механизмов идентификации и аутентификации пользователей, настройки параметров авторизации и рекомендации по настройкам – приведены в документе «Руководство администратора» из 35 состава эксплуатационной документации на ПСКЗИ ШИПКА (11443195.4012.022 90) и в документе «Руководство по быстрой установке ПСКЗИ ШИПКА». 5.2. Требование регистрации событий КСЗ должен быть в состоянии осуществлять регистрацию следующих событий: действия администраторов по созданию/удалению/изменению учетных записей пользователей; запросы от ТС на получение образа ПО ТС по сети; аутентификацию пользователей в ШИПКАХ-К; возможные ошибки, которые могут возникнуть в процессе подготовки к старту терминальной сессии. Для каждого из этих событий должна регистрироваться следующая информация: дата и время; тип события; успешно ли осуществилось событие. КСЗ должен содержать средства выборочного ознакомления с регистрационной информацией, а также регистрировать все действия администраторов. Реализация В СХСЗ регистрация событий осуществляется путем формирования для каждого события соответствующей записи и сохранения в файл журнала. Запись о событии представляет собой упорядоченный набор следующих полей данных, получаемых из подсистемы регистрации событий: дата и время возникновения события; имя пользователя; сообщение, соответствующее событию; результат выполнения действия, соответствующего событию. Записи о событиях сохраняются в файле журнала, имеющем текстовый формат. Впоследствии содержимое журнала можно просмотреть с помощью любого текстового редактора в другой ОС. В СПО «Центр» присутствует встроенное средство для просмотра журнала, позволяющее осуществлять сортировку и отображение событий по любому из вышеперечисленных полей. 36 5.3. Требование контроля целостности загружаемых образов ПО ТС В СВТ должны быть предусмотрены средства контроля целостности ПО, загружаемого на терминальные станции с СХСЗ. Реализация Процедура контроля целостности загружаемых образов реализована с использованием механизма КА и осуществляется в три этапа: 1) генерация на АРМ «Центр» ключевой пары и экспорт открытого ключа на ШИПКИ-К; 2) вычисление на АРМ «Центр» КА образа ПО ТС. Полученное значение КА прикрепляется к образу ПО ТС и хранится вместе с ним; 3) проверка КА на клиенте. После загрузки образа ПО ТС с СХСЗ, клиент осуществляет проверку корректности КА. Если КА верен, то клиент передает управление ресурсами ТС данному образу, иначе – процесс загрузки прерывается и в журнал заносится соответствующее сообщение. Таким образом, целостность образов проверяется непосредственно на клиенте и к СХСЗ не предъявляются требования по контролю целостности образов ПО ТС, хранящихся на нем. С помощью организационных мер необходимо обеспечить сохранность устройства ШИПКА-А с закрытым ключом, на котором производится вычисление КА образов ПО ТС, и хранение в тайне кода доступа к устройству (PIN-кода). 37 6. Правовые аспекты применения комплекса Программно-аппаратный комплекс СЗИ НСД «Центр-Т» v.1.1.2 и сопутствующая документация защищены законом России об авторских правах, а также положениями Международного Договора. Любое использование данного комплекса в нарушение закона об авторских правах или в нарушение положений ЭД на комплекс будет преследоваться ОКБ САПР в силу наших возможностей. Авторские права на данное изделие, в том числе аппаратные средства и специальное ПО, принадлежат ОКБ САПР, Россия, 115114, г. Москва, 2-й Кожевнический пер. д. 8, тел. (499) 235-62-65, факс: (495) 234-03-10, E-mail: [email protected]. ОКБ САПР разрешает Вам делать архивные копии программного обеспечения комплекса для использования потребителем, приобретшим комплекс в установленном порядке. Ни при каких обстоятельствах программное обеспечение комплекса не распространяется между другими предприятиями (фирмами) и лицами. Удалять в продукции уведомление об авторских правах ни при каких обстоятельствах не допускается. Применение средств комплекса для других целей возможно только при наличии письменного согласия ОКБ САПР. Отметим, что предыдущие ограничения не запрещают Вам распространять Ваши собственные исходные коды или модули, связанные с применением программного обеспечения комплекса. Однако, тот, кто получает от Вас такие исходные коды или модули, должен приобрести собственную копию нашего программного обеспечения, чтобы на законном основании использовать его и иметь сертификат соответствия. ОКБ САПР гарантирует исправность физических экземпляров аппаратуры и документации, поставляемых в составе комплекса, согласно формуляру на этот комплекс. Мы просим пользователя при обнаружении ошибок или дефектов направить нам подробный отчет о возникших проблемах, который позволит найти и зафиксировать проблему. Комплекс поставляется по принципу «as is», т.е. ОКБ САПР ни при каких обстоятельствах не предусматривает никакой компенсации за Ваши дополнительные убытки, включая любые потери прибыли, потери сохранности или другие убытки вследствие аварийных ситуаций или их последствий, убытки, которые могут возникнуть из-за использования или невозможности использования комплекса. Тем не менее, любые Ваши потери могут быть возмещены в том случае, если Вы оформите страховой полис по разделу «Страхование информационной безопасности». Страховка оформляется по Вашему требованию непосредственно у поставщика. 38 При покупке и применении комплекса предполагается, что Вы знакомы с данными требованиями авторов разработки и изготовления комплекса и согласны с положениями настоящего раздела. ОКБ САПР предлагает телефонную поддержку при технической возможности без дополнительной оплаты. Звоните нам по телефонам поддержки (499) 235-89-17, 235 -78-17, (926) 235-89-17, (926) 762-1772 с понедельника по пятницу с 11-00 до 18-00 (по московскому времени), по существу вопросов о применении комплекса «Центр-Т». ОКБ САПР использует для поддержки связи с пользователями адреса [email protected] и [email protected]. Нам удобнее принимать и обрабатывать Ваши сообщения именно таким образом. 39 7. Методы устранения неполадок в работе ПАК СЗИ от НСД «Центр-Т» При работе на ПЭВМ, оснащенной ПАК СЗИ от НСД «Центр-Т», могут возникать неполадки. Описание возможных неполадок, причины их появления и порядок действий администратора по их устранению приведены в таблице 3. Т абл иц а 3 – Возможные неполадки в работе ПАК СЗИ от НСД «Центр-Т» и порядок действий по их устранению порядок дейст- порядок действозможные причины появ- вий пользова- вий администтеля по устра- ратора по устления непоранению непонению неполадки ладки ладки Описание неполадки на каком АРМ появляется «ПСКЗИ ШИПКА не присоединена» Терминал пользователя После загрузки ОС ШИПКА-К была удалена из usb-разъема. Перезагрузить терминал не вынимая ПСКЗИ ШИПКА. «Не найден объ- Терминал польект с настройка- зователя ми» В ШИПКА-К не был записан файл с настройками сети. Обратиться к администратору СХСЗ. Администратор СХСЗ: Задать настройки сети для пользователя в СХСЗ. Терминал пользователя Проблема доступа к локальной сети. Нет доступа к DHCPсерверу или он настроен неверно. Проверить шнур подключения к локальной сети. При повторении ошибки обратиться к администратору СХСЗ. Администратор СХСЗ: Проверить работоспособность DHCP-сервера. Терминал поль«Ошибка при зователя задании IPадреса для сетевого интерфейса» IP-адрес или маска подсети задана неверно. Обратиться к администратору СХСЗ. Администратор СХСЗ: Проверить правильность заданных настроек сети. Терминал поль«Ошибка при зователя переводе сетевого интерфейса в рабочий режим: «(Подробное описание)» Проблема досту- Обратиться к администратору па к локальной СХСЗ. сети. Ошибка ОС. Администратор СХСЗ: Действовать исходя из описания ошибки ОС. Терминал поль«Ошибка при зователя переводе сетевого интерфейса в рабочий режим» Проблема досту- Проверить шнур подключения к па к локальной локальной сети. сети. При повторении ошибки обратиться к администратору СХСЗ. Администратор СХСЗ: Проверить подключение к локальной сети. Проверить правильность заданных настроек сети. «Не удалось получить сетевой адрес по протоколу DHCP» 40 Описание неполадки на каком АРМ появляется «Ошибка при установке сетевого маршрута по умолчанию» Терминал пользователя Терминал поль«Аутентификация не выполне- зователя на» порядок дейст- порядок действозможные причины появ- вий пользова- вий администтеля по устра- ратора по устления непоранению непонению неполадки ладки ладки Проблема доступа к локальной сети. Шлюз по умолчанию задан неверно и не может быть задан. Проверить шнур подключения к локальной сети. При повторении ошибки обратиться к администратору СХСЗ. PIN-код не введен или введен неправильно Ввести верный PIN-код. Проверить шнур подключения к локальной сети. Перезагрузиться, при повторении ошибки обратится к администратору СХСЗ. Администратор СХСЗ: Проверить подключение к локальной сети. Проверить правильность заданных настроек сети. Администратор СХСЗ: Проверить подключение к локальной сети терминала и СХСЗ. Действовать исходя из описания ошибки FTP-сессии. «Ошибка FTPсессии: «(Подробное описание)» Терминал пользователя, в логе активности пользователей на СХСЗ (если система журналирования СХСЗ доступна) Ошибка доступа к СХСЗ. Ошибка при установлении FTP-сессии. «Ошибка при распаковке образа ПО ТС: «Ошибка чтения подписи образа ПО ТС» Терминал пользователя, в логе активности пользователей на СХСЗ Файл с подписью Обратиться к администратору образа ПО ТС поврежден, либо АРМ «Центр». отсутствует. Администратор АРМа «Центр»: Подписать образ ПО ТС на АРМ Центр. АИБ СХСЗ: назначить подписанный образ пользователю. «Ошибка при распаковке образа ПО ТС: «(Подробное описание)» Терминал пользователя, в логе активности пользователей на СХСЗ Образ ПО ТС по- Обратиться к врежден. администратору АРМ «Центр». Администратор АРМа «Центр»: Пересобрать образ ПО ТС на АРМ Центр. АИБ СХСЗ: назначить новый образ пользователю. «Ошибка при проверке целостности: «(Подробное описание)» Терминал пользователя, в логе активности пользователей на СХСЗ Проверка подпи- Обратиться к си образа ПО ТС администратору завершилась не- АРМ «Центр». удачей. Администратор АРМа «Центр»: Проверить актуальность открытого ключа на ШИПКА-К. Проверить актуальность подписи образа ПО ТС. «Не удалось добавить сетевые Терминал пользователя, в логе Ошибка ОС при формировании Администратор АРМа «Центр», Перезагрузиться, при повторе 41 Описание неполадки на каком АРМ появляется порядок дейст- порядок действозможные причины появ- вий пользова- вий администтеля по устра- ратора по устления непоранению непонению неполадки ладки ладки настройки в образ ПО Т»С активности пользователей на СХСЗ образа ТС. ошибки обратиться к администратору (любому). либо любой другой: Проверить работоспособность данной ШИПКАК на другой модели терминала. Обратиться в техподдержку ОКБ САПР. «Не удалось добавить утилиту журналирования в образ ПО ТС» Терминал пользователя, в логе активности пользователей на СХСЗ Ошибка ОС при формировании образа ТС. Перезагрузиться, при повторе ошибки обратиться к администратору. Администратор АРМа «Центр», либо любой другой: Проверить работоспособность данной ШИПКАК на другой модели терминала. Обратиться в техподдержку ОКБ САПР. «Не удалось добавить bootsplash в образ ПО Т»С Терминал пользователя, в логе активности пользователей на СХСЗ Ошибка ОС при формировании образа ТС. Перезагрузиться, при повторе ошибки обратиться к администратору. Администратор АРМа «Центр», либо любой другой: Проверить работоспособность данной ШИПКАК на другой модели терминала. Обратиться в техподдержку ОКБ САПР. «Ошибка при загрузке образа ПО ТС в оперативную память» Терминал пользователя, в логе активности пользователей на СХСЗ Ошибка ОС при загрузке образа ПО ТС в оперативную память. Перезагрузиться, при повторе ошибки обратиться к администратору. Администратор АРМа «Центр», либо любой другой: Проверить работоспособность данной ШИПКАК на другой модели терминала. Обратиться в техподдержку ОКБ САПР. «Ошибка при передаче управления образу ПО ТС» Терминал пользователя, в логе активности пользователей на СХСЗ Ошибка ОС при передаче управления образу ПО ТС. Перезагрузиться, при повторе ошибки обратиться к администратору. Администратор АРМа «Центр», либо любой другой: Проверить работоспособность 42 Описание неполадки на каком АРМ появляется порядок дейст- порядок действозможные причины появ- вий пользова- вий администтеля по устра- ратора по устления непоранению непонению неполадки ладки ладки данной ШИПКАК на другой модели терминала. Обратиться в техподдержку ОКБ САПР. 43 8. Принятые термины и сокращения Администратор БИ АРМ ОНЗ, ОНЗ ТС ПО ПСКЗИ СТД СХСЗ ТС Администратор службы безопасности информации Автоматизированное рабочее место Образ начальной загрузки терминальной станции Программное обеспечение Персональное средство криптографической защиты информации Система терминального доступа Сервер хранения и сетевой загрузки программного обеспечения терминальных станций Терминальные станции (АРМ, аппаратные терминалы) 44 ЛИСТ РЕГИСТРАЦИИ ИЗМЕНЕНИЙ Номер листа Номер изменения 1 2 3 4 5 6 7 8 9 измененного 12 20 11 19 11 18 27 замененного нового 11 18 22 24 10 18 11 18 27 аннулированного 14 Подпись Дата лица, Номер и внесения внесшедата докуизменего измента ния менения 21.02.12 21.02.12 24.02.12 27.02.12 27.02.12 27.02.12 11.03.12 11.03.12 11.03.12 45 ЛИСТ СОГЛАСОВАНИЯ Наименование организации, предприятия ЗАО «ОКБ САПР» ЗАО «ОКБ САПР» ЗАО «ОКБ САПР» Должность исполнителя Ответственный исполнитель проекта Начальник отдела верификации и сопровождения продуктов Зам. генерального директора Фамилия, имя, отчество Подпись Дата Якунин Антон Константинович Борисова Татьяна Михайловна Счастный Дмитрий Юрьевич 46