Сетевые технологии и информационная безопасность

реклама

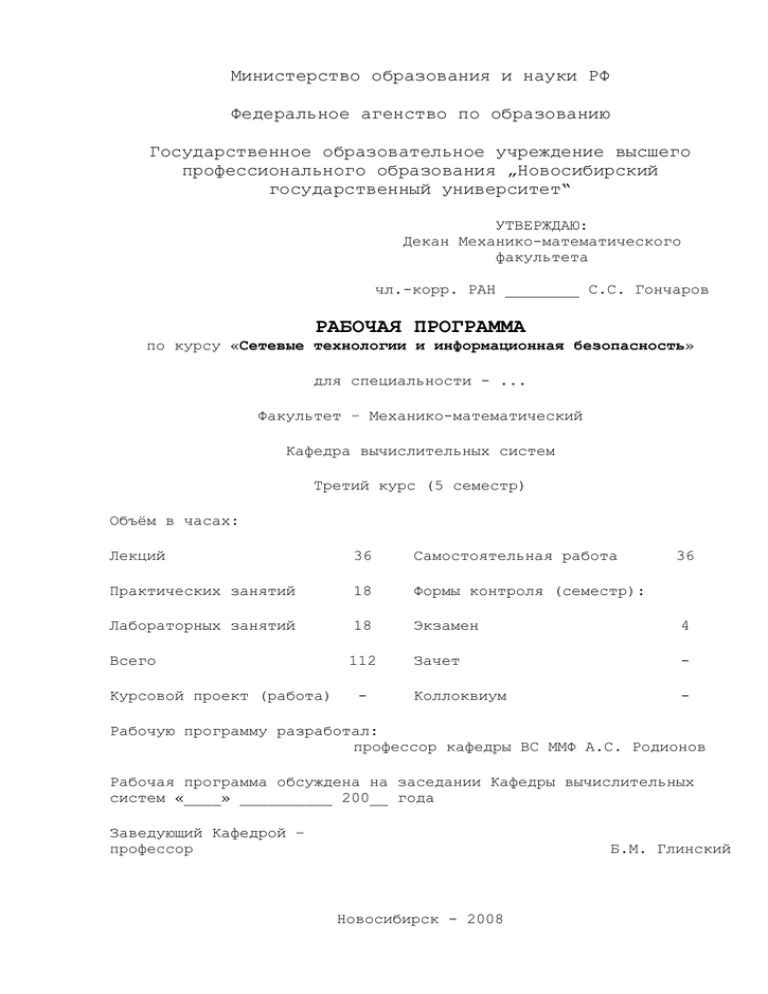

Министерство образования и науки РФ Федеральное агенство по образованию Государственное образовательное учреждение высшего профессионального образования „Новосибирский государственный университет“ УТВЕРЖДАЮ: Декан Механико-математического факультета чл.-корр. РАН ________ С.С. Гончаров РАБОЧАЯ ПРОГРАММА по курсу «Сетевые технологии и информационная безопасность» для специальности - ... Факультет – Механико-математический Кафедра вычислительных систем Третий курс (5 семестр) Объём в часах: Лекций 36 Самостоятельная работа Практических занятий 18 Формы контроля (семестр): Лабораторных занятий 18 Экзамен 4 Зачет - Коллоквиум - Всего Курсовой проект (работа) 112 - 36 Рабочую программу разработал: профессор кафедры ВС ММФ А.С. Родионов Рабочая программа обсуждена на заседании Кафедры вычислительных систем «____» __________ 200__ года Заведующий Кафедрой – профессор Б.М. Глинский Новосибирск - 2008 Цели и задачи изучения: Цель преподавания дисциплины состоит в изучении студентами сетевых технологий решения различных задач информационной поддержки деятельности по решению научных и производственных задач и связанных с этим решений по обеспечению информационной безопасности, связанных с этим архитектурных принципов построения системного программного обеспечения, аппаратного сетевого обеспечения, организационных меропрриятий и математических моделей и методов, лежащих в основе оптимизации принимаемых решений. В результате изучения курса студент должен знать: - современные средства поддержки сетевых технологий; - классификацию угроз информационной безопасности и типовые способы и средства их осуществления; - классификацию, структуру и принципы построения современных средств обеспечения информационной безопасности - математические модели и методы, лежащие в основе современных средств защиты информации в сфере сетевых информационных технологий. В результате изучения курса студент должен уметь: - обосновывать выбор архитектурных решений по аппаратнопрограммным комплексам поддержки сетевых информационных технологий; - применять математические методы обеспечения защиты информации; - использовать приобретённые знания при самостоятельном проектировании программного обеспечения для электронновычислительных машин и систем. В результате изучения курса студент должен иметь навыки: - работы с отечественным и зарубежным информационно-справочным материалом; - использования соответствующих алгоритмических, методических и программных подходов для проектирования специального системного программного обеспечения. СОДЕРЖАНИЕ ЛЕКЦИОННОГО КУРСА Наименование темы (раздела) 1. Введение 1.1. Понятие сетевых информационных технологий 1.2. История развития информационновычислительных сетей 1.3. Классификация сетей по назначению и масштабу 2. Деструктивные факторы (разрушающие информационные воздействия, атаки) и основные способы защиты от них: 2.1. Цели и источники угроз разрушающих информационных воздействий (атак) в информационных сетях. Модель Ховарда. Модель Аморосо. Модель Ландвера. 2.2. Средства нанесения ущерба информационной безопасности. Компьютерные вирусы. Классификация. Типы заражаемых файлов. Способы и пути проникновения. «Троянские кони» и аппаратнопрограммные закладки. 2.3. Антивирусные программы. Решаемые задачи. Принципы работы. Нейро-сетевые и статистические средства обнаружения вирусных атак. 2.4. DDoS-атаки. Классификация. Цели и средства. Низкоскоростные DDoS-атаки. За счёт чего они осуществляются. Обнаружение DDoS-атак. 2.5. Атаки на маршрутизаторы и способы боьбы с ними. Файерволы (firewalls) и системы обнаружения вторжений (IDS). 3. Криптографическая защита 3.1. Место криптографической защиты в системах защиты информации. Системы кодирования с симметричным ключом. Системы кодирования с открытым ключом. 3.2. Стандарт X.509. Сертификат открытого ключа и его структура. Иерархии сертификатов в стандарте X.509. 3.3. Цифровая подпись и дайджест сообщения. 3.4. Архитектура IPSec. Сервисы IPSec. 3.5. Использование открытых ключей и SET. Назначение и функции сертификационных (удостоверяющих) центров. Участники SET и их функции. Сертификаты SET и их обслуживание. S-MIME. Основные функции. 4. Защита Интернет-систем и служб 4.1. Межсетевые экраны. Защита DNS-серверов. Защита Web- и FTP-серверов. Защита серверов электронной почты. Уязвимости и защита систем мгновенного обмена сообщениями 4.2. Аутентификация пользователей. С использование паролей. с использованием физического объекта с использованием № недели Часов 1 2 2-6 10 2 2 3 2 4 3 4 4-5 2 6 2 7-12 7 12 2 8 2 9 10 11-12 2 2 4 13-14 13 4 1 13-14 2 Наименование темы (раздела) биометрических данных. Контрмеры. 4.3. Механизмы защиты. Доменные защиты. Списки управления доступом. Перечни возможностей. Надёжные системы. Высоконадежная вычислительная база. Формальные модели защищённых систем. Многоуровневая защита. Оранжевая книга безопасности. Тайные каналы. 5. Математические задачи информационной безопасности 5.1. Обнаружение разладки в случайных процессах (на примере обнаружения изменения характера трафика). 5.2. Построение живучих структур информационновычислительных сетей. 5.3. Задача построения оптимальной распределённой системы мониторинга ИВС № недели Часов 14 1 15-18 8 15 2 16 2 17-18 4 Итого 36 САМОСТОЯТЕЛЬНАЯ РАБОТА СТУДЕНТОВ Виды и содержание самостоятельной работы время (час/нед.) Подготовка к лабораторным работам 1 Подготовка к семинарским занятиям 1 Формы и контроль Литература и дидактические материалы Лекционный материал, основная литература по защита дисциплине, лабораторных методические работ указания к лабораторным работам Лекционный материал, основная Выступление литература по на семинаре дисциплине, информация из сети Интернет УЧЕБНО-МЕТОДИЧЕСКИЕ МАТЕРИАЛЫ ПО КУРСУ 1. Комплект слайдов к лекционному курсу. 2. Методические указания по выполнению Представлены в электронном виде. лабораторных работ. СПИСОК ЛИТЕРАТУРЫ [1] С. Бернет, С. Пэйн. Официальное руководство RSA Security. Криптография // М. : Бином, 2002. [2] В.А. Герасименко, А.А. Малюк. Основы защиты информации // М.: Издательство МИФИ, 1997. [3] В.М. Вишневский Теоретические основы проектирования компьютерных сетей. -- М.: Техносфера, 2003. [4] В.К. Попков Математические модели связности. Ч.II. Гиперграфы и гиперсети. Новосибирск, 2001. [5] Ю.А. Семенов Алгоритмы телекоммуникационных сетей. (в трёх частях) Интернет-университет информационных технологий - ИНТУИТ.ру, БИНОМ. Лаборатория знаний, 2007 г., 640 стр. [6] В.А. Галатенко Основы информационной безопасности Интернет-университет информационных технологий ИНТУИТ.ру, 2008 г. [7] О.Р. Лапонина Основы сетевой безопасности: криптографические алгоритмы и протоколы взаимодействия Интернет-университет информационных технологий ИНТУИТ.ру, 2005 г. ФОРМЫ И СРОКИ КОНТРОЛЯ ВИДЫ КОНТРОЛЯ экзамены СРОКИ КОНТРОЛЯ 5 семестр КАЛЕНДАРНЫЙ ПЛАН ПРОВЕДЕНИЯ ЛАБОРАТОРНЫХ РАБОТ № недел и 1. Кодирование сообщений с закрытым ключом. 2 2. Кодирование сообщений с открытым ключом. 4,6 8,10, 3. Создание простого вируса и антивируса от него. 12 4. Моделирование трафика и обнаружение разладки в 14,16, нём. 18 Итого Наименование темы (раздела) Часо в 2 4 6 6 18 ТЕМАТИКА СЕМИНАРСКИХ ЗАНЯТИЙ На семинарских занятиях предусматривается обсуждение решений по организации защиты информации в сетях различной архитектуры, выбор оптимальных конфигураций соответствующего аппаратнопрограммного обеспечения, а также организационных мероприятий. ВОПРОСЫ К ЭКЗАМЕНУ по КУРСУ [1] Цели и источники угроз разрушающих информационных воздействий (атак) в информационных сетях. [2] Атаки на информационные системы. Модель Ховарда [3] Атаки на информационные системы. Модель Аморосо [4] Атаки на информационные системы. Модель Ландвера [5] Средства нанесения ущерба информационной безопасности. [6] Способы защиты информации. [7] Средства защиты информации. [8] Компьютерные вирусы. Типы заражаемых файлов. [9] Компьютерные вирусы. Типы и пути проникновения. [10] «Троянские кони» и аппаратно-программные закладки. [11] DDoS-атаки. Цели и средства. [12] Низкоскоростные DoS-атаки. За счёт чего они осуществляются. [13] Атаки типа Syn-flooding. Методы осуществления и обнаружение. [14] Особенности защиты информации в мобильных сетях. [15] Организационные мероприятия по обеспечению безопасности информации. [16] Что такое пакетные снифферы и как их обнаружить? [17] Какого типа атаки возможны на маршрутизаторы и как с ними бороться? [18] Файерволы (firewalls) и системы обнаружения вторжений (IDS). [19] Место криптографической защиты в системах защиты информации. [20] Системы кодирования с симметричным ключом. [21] Системы кодирования с открытым ключом. [22] Стандарт X.509. Сертификат открытого ключа и его структура. [23] Стандартные расширения сертификатов X.509v3. [24] Стандарт X.509. Список отменённых сертификатов CRL. [25] Расширения списка отменённых сертификатов CRL в стандарте X.509. [26] Иерархии сертификатов в стандарте X.509. [27] Цифровая подпись и дайджест сообщения. [28] Архитектура IPSec. Сервисы IPSec. [29] Архитектура IPSec. Протокол заголовка аутентификации (AH). [30] Архитектура IPSec. Заголовок ESP. [31] Архитектура IPSec. Вычисление значения для проверки целостности. [32] Использование открытых ключей и SET. Назначение и функции сертификационных (удостоверяющих) центров. [33] Участники SET и их функции. [34] Бизнес-требования к SET. [35] Сертификаты SET и их обслуживание. [36] SET. Обработка платежа [37] S-MIME. Основные функции. [38] Структурная надёжность сетей. Понятие и цели оптимизации. [39] Обнаружение разладки в случайном процессе с экспоненциальным распределением. Примеры аддитивных функций. [40] Обнаружение разладки в случайном процессе с экспоненциальным распределением. Медианный критерий. Профессор кафедры ВС ММФ НГУ, дтн А.С. Родионов