Тестирование на тему «Компьютер как средство автоматизации

реклама

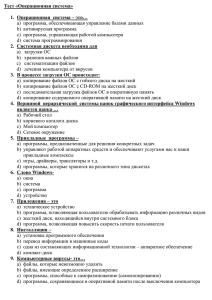

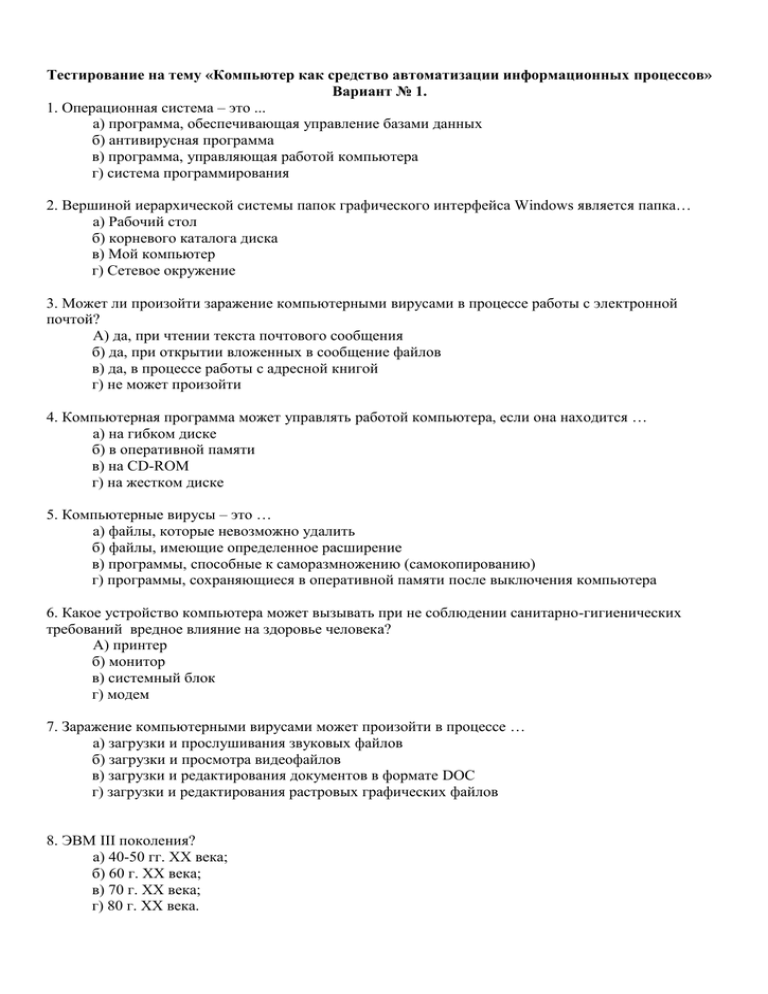

Тестирование на тему «Компьютер как средство автоматизации информационных процессов» Вариант № 1. 1. Операционная система – это ... а) программа, обеспечивающая управление базами данных б) антивирусная программа в) программа, управляющая работой компьютера г) система программирования 2. Вершиной иерархической системы папок графического интерфейса Windows является папка… а) Рабочий стол б) корневого каталога диска в) Мой компьютер г) Сетевое окружение 3. Может ли произойти заражение компьютерными вирусами в процессе работы с электронной почтой? А) да, при чтении текста почтового сообщения б) да, при открытии вложенных в сообщение файлов в) да, в процессе работы с адресной книгой г) не может произойти 4. Компьютерная программа может управлять работой компьютера, если она находится … а) на гибком диске б) в оперативной памяти в) на CD-ROM г) на жестком диске 5. Компьютерные вирусы – это … а) файлы, которые невозможно удалить б) файлы, имеющие определенное расширение в) программы, способные к саморазмножению (самокопированию) г) программы, сохраняющиеся в оперативной памяти после выключения компьютера 6. Какое устройство компьютера может вызывать при не соблюдении санитарно-гигиенических требований вредное влияние на здоровье человека? А) принтер б) монитор в) системный блок г) модем 7. Заражение компьютерными вирусами может произойти в процессе … а) загрузки и прослушивания звуковых файлов б) загрузки и просмотра видеофайлов в) загрузки и редактирования документов в формате DOC г) загрузки и редактирования растровых графических файлов 8. ЭВМ III поколения? а) 40-50 гг. ХХ века; б) 60 г. ХХ века; в) 70 г. ХХ века; г) 80 г. ХХ века. 9. На что опирается модульная организация компьютера? а) На USB порты; б) на магистральный (шинный) принцип; в) на контроллер – концентратор ввода/вывода (Южный мост); г) на контроллер – концентратор памяти (Северный мост). 10. Файловая система – …? а) позволяет обслуживать диски, работать в компьютерных сетях; б) запрашивает у пользователя программы и выполняет их; в) различные способы организации, хранения и именования данных на носителях информации. 11. В каких единицах измерения измеряется пропускная способность? а) Бит; б) бит/сек. в) Гц. 12. Макровирусы – это…? а) вредоносная программа, которая может размножаться; б) некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы; в) вирусы для интегрированного офисного приложения Microsoft Office. 13. Руткиты - …? а) проникают на компьютер для скрытого взятия под контроль взломанной системы; б) внедряются в исполнимые файлы и обычно активизируются при их запуске; в) защищают от хакерских атак; г) проникают на компьютер, используя сервисы компьютерных сетей. Вариант № 2. 1. При выключении компьютера вся информация теряется … а) на гибком диске б) на жестком диске в) на CD-ROM диске г) в оперативной памяти 2. Драйвер – это … а) устройство компьютера б) программа, обеспечивающая работу устройства компьютера в) вирус г) антивирусная программа 3. В каком случае разные файлы могут иметь одинаковые имена? А) если они имеют разный объем б) если они созданы в различные дни в) если они созданы в различное время суток г) если они хранятся в разных каталогах 4. Может ли быть заражен компьютерным вирусом текстовый документ? А) да, если он имеет формат DOC б) да, если он имеет формат TXT г) не может 5. В процессе загрузки операционной системы происходит … а) копирование файлов операционной системы с гибкого диска на жесткий диск б) копирование файлов операционной системы с CD-ROM на жесткий диск в) последовательная загрузка файлов операционной системы в оперативную память г) копирование содержимого оперативной памяти на жесткий диск 6. В оперативную память компьютера одновременно может быть загружено … а) несколько различных операционных систем б) несколько копий одной операционной системы в) только одна операционная система г) фрагменты различных операционных систем 7. В Интернете компьютерными вирусами могут заражены … а) тексты почтовых сообщений б) вложенные в почтовые сообщения файлы в) прослушиваемые звуковые файлы г) просматриваемые видео файлы 8. ЭВМ II поколения? а) 40-50 гг. ХХ века; б) 60 г. ХХ века; в) 70 г. ХХ века; г) 80 г. ХХ века. 9. Такт – это …? а) промежуток времени, между подачами электрических импульсов, синхронизирующих работу устройств компьютера. б) промежуток времени, между подачами информации на периферийные устройства компьютера. 10. Какая файловая система используется для Flash памяти? а) FAT 12; б) FAT 16; в) FAT 32; г) NTFS. 11. Поставьте соответствие: а) Данные делятся на порции одинакового 1. RAID 0 размера, и поочереди распределяются по всем дискам. б) Все данные делятся на порции, 2. RAID 1 записываются на один диск и дублируются на другом. 12. Сигнатура – это …? а) вредоносная программа, которая может размножаться; б) некоторая постоянная последовательность программного кода, специфичная для конкретной вредоносной программы; в) вирусы для интегрированного офисного приложения Microsoft Office. 13. Брандмауэр – …? а) проникает в компьютер – сервер и модифицирует web – страницы. б) червь, который отсылает свою копию, в виде вложения в электронное письмо. в) программное или аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети или интернета, а затем отклоняет ее или пропускает ее в компьютер.