Критерии и классы защищенности средств вычислительной

advertisement

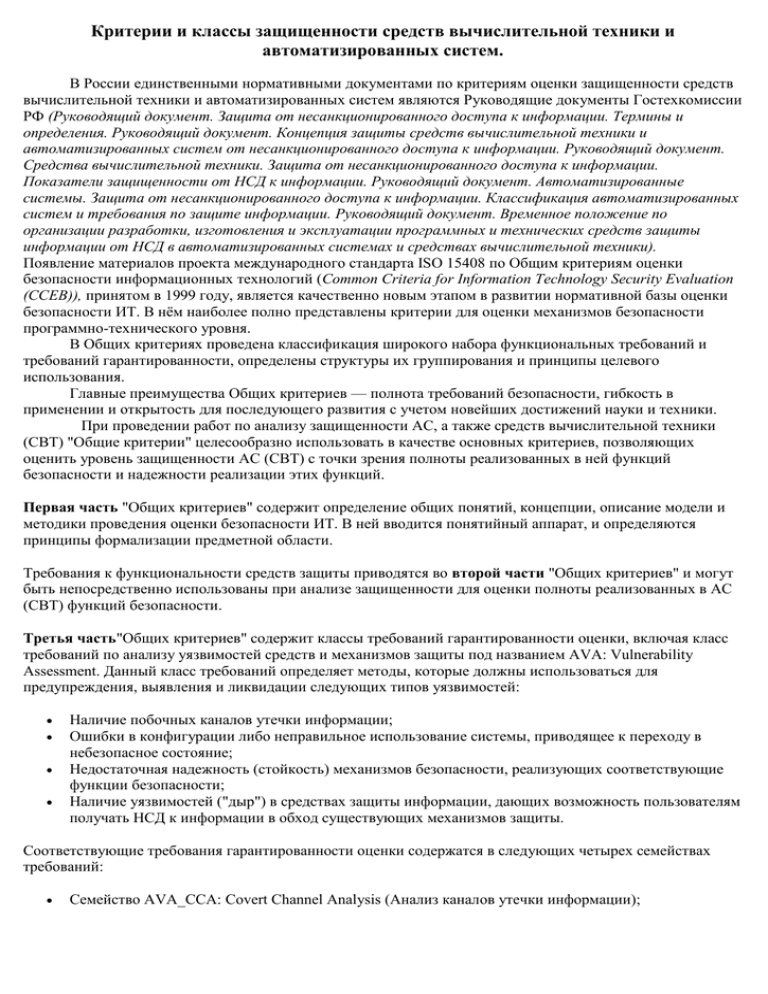

Критерии и классы защищенности средств вычислительной техники и автоматизированных систем. В России единственными нормативными документами по критериям оценки защищенности средств вычислительной техники и автоматизированных систем являются Руководящие документы Гостехкомиссии РФ (Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники). Появление материалов проекта международного стандарта ISO 15408 по Общим критериям оценки безопасности информационных технологий (Common Criteria for Information Technology Security Evaluation (CCEB)), принятом в 1999 году, является качественно новым этапом в развитии нормативной базы оценки безопасности ИТ. В нём наиболее полно представлены критерии для оценки механизмов безопасности программно-технического уровня. В Общих критериях проведена классификация широкого набора функциональных требований и требований гарантированности, определены структуры их группирования и принципы целевого использования. Главные преимущества Общих критериев — полнота требований безопасности, гибкость в применении и открытость для последующего развития с учетом новейших достижений науки и техники. При проведении работ по анализу защищенности АС, а также средств вычислительной техники (СВТ) "Общие критерии" целесообразно использовать в качестве основных критериев, позволяющих оценить уровень защищенности АС (СВТ) с точки зрения полноты реализованных в ней функций безопасности и надежности реализации этих функций. Первая часть "Общих критериев" содержит определение общих понятий, концепции, описание модели и методики проведения оценки безопасности ИТ. В ней вводится понятийный аппарат, и определяются принципы формализации предметной области. Требования к функциональности средств защиты приводятся во второй части "Общих критериев" и могут быть непосредственно использованы при анализе защищенности для оценки полноты реализованных в АС (СВТ) функций безопасности. Третья часть"Общих критериев" содержит классы требований гарантированности оценки, включая класс требований по анализу уязвимостей средств и механизмов защиты под названием AVA: Vulnerability Assessment. Данный класс требований определяет методы, которые должны использоваться для предупреждения, выявления и ликвидации следующих типов уязвимостей: Наличие побочных каналов утечки информации; Ошибки в конфигурации либо неправильное использование системы, приводящее к переходу в небезопасное состояние; Недостаточная надежность (стойкость) механизмов безопасности, реализующих соответствующие функции безопасности; Наличие уязвимостей ("дыр") в средствах защиты информации, дающих возможность пользователям получать НСД к информации в обход существующих механизмов защиты. Соответствующие требования гарантированности оценки содержатся в следующих четырех семействах требований: Семейство AVA_CCA: Covert Channel Analysis (Анализ каналов утечки информации); Семейство AVA_MSU: Misuse (Ошибки в конфигурации либо неправильное использование системы, приводящее к переходу системы в небезопасное состояние); Семейство AVA_SOF: Strength of TOE Security Functions (Стойкость функций безопасности, обеспечиваемая их реализацией); Семейство AVA_VLA: Vulnerability Analysis (Анализ уязвимостей). При проведении работ по аудиту безопасности перечисленные семейства требований могут использоваться в качестве руководства и критериев для анализа уязвимостей АС (СВТ). Средства вычислительной техники (СВТ). Согласно руководящему документу «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты: первая группа содержит только один седьмой класс; вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы; третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы; четвертая группа характеризуется верифицированной защитой и содержит только первый класс. Выбор класса защищенности СВТ для автоматизированных систем, создаваемых на базе защищенных СВТ, зависит от грифа секретности обрабатываемой в АС информации, условий эксплуатации и расположения объектов системы. Перечень показателей по классам защищенности СВТ приведен в таблице. Обозначения: "-" – нет требований к данному классу; "+" – новые или дополнительные требования, "=" – требования совпадают с требованиями к СВТ предыдущего класса. Класс защищенности 6 5 4 3 2 1 Дискреционный принцип контроля доступа + + + = + = Мандатный принцип контроля доступа - - + = = = Очистка памяти - + + + = = Изоляция модулей - - + = + = Маркировка документов - - + = = = Защита ввода и вывода на отчуждаемый физический носитель информации - - + = = = Сопоставление пользователя с устройством - - + = = = Идентификация и аутентификация + = + = = = Гарантии проектирования - + + + + + Регистрация - + + + = = Взаимодействие пользователя с КСЗ - - - + = = Надежное восстановление - - - + = = Целостность КСЗ - + + + = = Контроль модификации - - - - + = Контроль дистрибуции - - - - + = Гарантии архитектуры - - - - - + Тестирование + + + + + = Руководство для пользователя + = = = = = Руководство по КСЗ + + = + + = Тестовая документация + + + + + = Конструкторская (проектная) документация + + + + + + Приведенные наборы требований к показателям каждого класса являются минимально необходимыми. Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса. Наименование показателя Оценка класса защищенности СВТ (сертификация СВТ) Оценка класса защищенности СВТ проводится в соответствии с Положением о сертификации средств и систем вычислительной техники и связи по требованиям защиты информации, Временным положением по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники и другими документами. Автоматизированные системы. Согласно руководящему документу «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Классификация автоматизированных систем и требования по защите информации» деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо в целях разработки и применения обоснованных мер по достижению требуемого уровня защиты информации. Дифференциация подхода к выбору методов и средств защиты определяется важностью обрабатываемой информации, различием АС по своему составу, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала. Основными этапами классификации АС являются: разработка и анализ исходных данных; выявление основных признаков АС, необходимых для классификации; сравнение выявленных признаков АС с классифицируемыми; присвоение АС соответствующего класса защиты информации от НСД. Выбор класса АС производится заказчиком и разработчиком с привлечением специалистов по защите информации. К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся: наличие в АС информации различного уровня конфиденциальности; уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации; режим обработки данных в АС - коллективный или индивидуальный. Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС. Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А. Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А. Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А. Требования по защите информации от НСД для АС Защита информации от НСД является составной частью общей проблемы обеспечения безопасности информации. Мероприятия по защите информации от НСД должны осуществляться взаимосвязано с мероприятиями по специальной защите основных и вспомогательных средств вычислительной техники, средств и систем связи от технических средств разведки и промышленного шпионажа. Требования к АС третьей группы Обозначения: " - " - нет требований к данному классу; " + " - есть требования к данному классу. Подсистемы и требования 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: в систему к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ к программам к томам, каталогам, файлам, записям, полям записей 1.2. Управление потоками информации 2. Подсистема регистрации и учета 2.1. Регистрация и учет: входа (выхода) субъектов доступа в (из) систему(ы) (узел сети) выдачи печатных (графических) выходных документов запуска (завершения) программ и процессов (заданий, задач) доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей изменения полномочий субъектов доступа создаваемых защищаемых объектов доступа 2.2. Учет носителей информации 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей 2.4. Сигнализация попыток нарушения защиты 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах 3.3. Использование аттестованных (сертифицированных) криптографических средств 4. Подсистема обеспечения целостности 4.1. Обеспечение целостности программных средств и обрабатываемой информации 4.2. Физическая охрана средств вычислительной техники и носителей информации 4.3. Наличие администратора (службы) защиты информации в АС 4.4. Периодическое тестирование СЗИ НСД 4.5. Наличие средств восстановления СЗИ НСД 4.6. Использование сертифицированных средств защиты Требования к АС второй группы Обозначения: " - " - нет требований к данному классу; " + " - есть требования к данному классу. Классы 3Б 3А + - + - + - + + - - - - - + + - + - - - - - - - - + + + + - + + + + + Подсистемы и требования 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: в систему к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ к программам к томам, каталогам, файлам, записям, полям записей 1.2. Управление потоками информации 2. Подсистема регистрации и учета 2.1. Регистрация и учет: входа (выхода) субъектов доступа в (из) систему (узел сети) выдачи печатных (графических) выходных документов запуска (завершения) программ и процессов (заданий, задач) доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей изменения полномочий субъектов доступа создаваемых защищаемых объектов доступа 2.2. Учет носителей информации 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей 2.4. Сигнализация попыток нарушения защиты 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах 3.3. Использование аттестованных (сертифицированных) криптографических средств 4. Подсистема обеспечения целостности 4.1. Обеспечение целостности программных средств и обрабатываемой информации 4.2. Физическая охрана средств вычислительной техники и носителей информации 4.3. Наличие администратора (службы) защиты информации в АС 4.4. Периодическое тестирование СЗИ НСД 4.5. Наличие средств восстановления СЗИ НСД 4.6. Использование сертифицированных средств защиты Требования к АС первой группы Обозначения: " - " - нет требований к данному классу; " + " - есть требования к данному классу. Классы 2Б 2А + - + + + + + + - + + + - + - + + + + - + - - - + - - - + + + + + - + + + + + + Подсистемы и требования 1. Подсистема управления доступом 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: в систему к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ к программам к томам, каталогам, файлам, записям, полям записей 1.2. Управление потоками информации 2. Подсистема регистрации и учета 2.1. Регистрация и учет: входа (выхода) субъектов доступа в (из) систему (узел сети) выдачи печатных (графических) выходных документов запуска (завершения) программ и процессов (заданий, задач) доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей изменения полномочий субъектов доступа создаваемых защищаемых объектов доступа 2.2. Учет носителей информации 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей 2.4. Сигнализация попыток нарушения защиты 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах 3.3. Использование аттестованных (сертифицированных) криптографических средств 4. Подсистема обеспечения целостности 4.1. Обеспечение целостности программных средств и обрабатываемой информации 4.2. Физическая охрана средств вычислительной техники и носителей информации 4.3. Наличие администратора (службы) защиты информации в АС 4.4. Периодическое тестирование СЗИ НСД 4.5. Наличие средств восстановления СЗИ НСД 4.6. Использование сертифицированных средств защиты Классы 1Д 1Г 1В 1Б 1А + - + + + + - + + + + + + + + + + + + + + + + + + + + - + + + + - + + + + - + + + + - + + + + - - + + + - - + + + + + + + + - + + + + - - + + + - - - + + - - - - - - + + + + + + - + + + + - + + + + + + - + + + + + + + + + + + + +