КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ ЗАЩИТЫ ИНФОРМАЦИИ

реклама

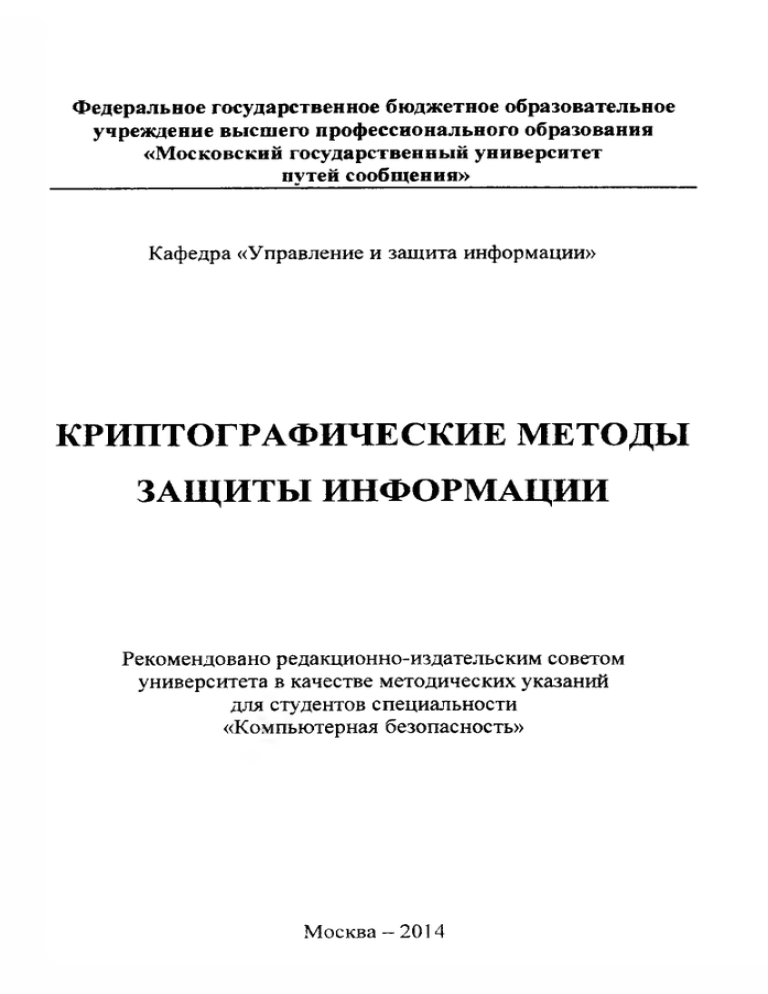

Федеральное государственное бюджетное образовательное

учреждение высшего профессионального образования

«Московский государственный университет

_________ путей сообщения»___________________

Кафедра «Управление и защита информации»

КРИПТОГРАФИЧЕСКИЕ МЕТОДЫ

ЗАЩИТЫ ИНФОРМАЦИИ

Рекомендовано редакционно-издательским советом

университета в качестве методических указаний

для студентов специальности

«Компьютерная безопасность»

Москва - 2014

УДК 003.26

К 48

Клепцов М.Я., Стряпкин Л.И., Ваганов А.В., Шаров А.В.

Криптографические

методы

защиты

информации:

Методические указания к практическим занятиям. - М.:

МГУПС (МИИТ), 2014. - 24 с.

Методические указания содержат описание практических

работ по дисциплине «Криптографические методы защиты

информации».

Приведённые

практические

работы

выполняются с использованием специального программного

обеспечения и направлены на закрепление знаний студентов в

области криптографии. Теоретические сведения приводятся

лишь в объёме, необходимом для выполнения практических

работ.

В методических указаниях приведены так же примерные

темы докладов и курсовых работ.

©МГУПС (МИИТ), 2014

1. Практическая работа №1. Исторические шифры.

Шифр Цезаря

1.1.

Краткие теоретические сведения

Шифр Цезаря является одной из старейших шифросистем с

закрытым ключом и представляет собой простейший шифр

подстановки. Несмотря на столь долгий срок существования,

вариации данного шифра находят применение и в настоящее

время, например, в алгоритме ROT 13 и других.

Сущность шифра Цезаря заключается в сдвиге алфавита

шифротекста

относительно

алфавита

открытого

текста

на

фиксированную величину ключа Аг [1]. В табл. 1 приведён пример

реализации

шифра

Цезаря

для

ключей

к= 3,

к=4

и

к= 5

соответственно. Каждая буква открытого текста путём сдвига

заменяется на соответствующую ей другую, таким образом

формируется шифротекст.

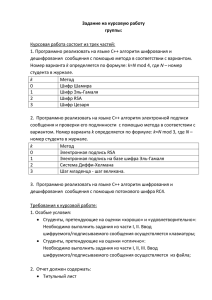

Таблица 1.1. Шифр Цезаря

Открытый текст

Э

Ю

Я !А

Б

в г Д

Е

Ж

3

Е

ж

3

И

К

л

Ж

з :и

К

л м

Д ля ключа к=3:

Шифротекст

А

в ;

В Г д

Д ля ключа к=4:

Шифротекст

Б

1

Шифротекст

пи

в

Г Д Е

Для ключа к=5:

ТТ Р -W

1г

Г

V

оУ и 1 IV

^ТТ

■ 1*J

кU 1

Математически

правило

шифрования

записывается

следующим образом:

с={т+к) mod 32,

где

т и с

-номера

букв

(1.1)

сообщения

и

шифротекста

(использован алфавит без буквы «Ё»;

величина a mod b представляет собой остаток ог деления

целого числа а на целое число Ь.

Расшифрование происходит следующим образом:

т -(с-к) mod 32

В

случае,

если

в

качестве

(1.2)

шифротекста

используется

имеющий смысл текст на русском языке, данный шифр может

быть взломан методом простого перебора ключей (метод «грубой

силы»). Это связано с тем, что употребление определённых

сочетаний букв в русском языке подчинено многочисленным

правилам, различные сочетания букв употребляются с различной

вероятностью, а некоторые наборы букв вообще запрещены

(избыточность текста) [2]. Поэтому для того, чтобы определить

ключ, часто достаточно лишь расшифровать первые несколько

букв в слове. В связи с этим, необходимо отметить, что

применение шифра Цезаря при шифровании чисел позволяет

повысить его криптостойкость, так как при использовании в

качестве

открытого

текста

чисел,

не

подчиняющихся

формальным правилам, задача определения ключа усложняется.

4

1.2. Задание на п рактическую работу

Выполнить вручную шифрование собственных фамилии,

имени и отчества студента шифром Цезаря, используя ключи к\,

к2,

для фамилии имени и отчества соответственно. Буквы «ё»,

«й» учитывать.

Варианты индивидуальных заданий:

1)

к, =3, k2=14, k3=21.

2)

к,,=29, k2=7, k3=14.

3)

к,,=7, k2=26, k3= l 1.

4)

к]i=17, k2=3, k3=23.

5)

к,1=25, k2=8, k3=12.

6)

к]i=9, k2=13, k3=15.

7)

к|[=13, k2=6, k3=28

8)

к,i=l 1, k2=5, k3=24.

9)

к :i=l 5, k2=4, k3=05.

Ю) к, =17, k2=15 , k3=26.

11) ki =12, k2=18 , k3=7.

12)

ki =16, k2=2. k3=25.

13) ki =24, k2=l 7, k3=2.

14)

ki =4, kz=12. k3=27.

15)

ki =19, k2=23 , k3=4.

16)

ki = 2 3 ,k2= l 1. k3=6.

17)

ki =18, k2=22 , k3=8.

18)

ki =14. k2= l. k3=29.

19) k, -10. k2=21 , k;=04.

20)

k i = 5 ,k 2= 2 4 ,k 3= 1 7 .

21)

к ,= 2 2 , k2= 9 , к з= 13.

22)

k i= 2 6 ,k 2= 1 9 ,k 3= 9.

23)

k i= 2 , k2= 1 6 , k3= 3 0 .

24)

k ,= 6 . k2= 3 0 , k3= 2 2 .

25)

k i= 3 , k2= l , k 3= 2 2 .

26)

k ]= 3 , k 2= 1 2 , k3= 2 1 .

27)

k i= 3 , k 2= 1 8 , k 3= 2 1 .

28)

k j= 3 , k2= l 1, k 3= 2 1 .

29)

k j= 3 , k2= 1 7 , k3= 2 1 .

30)

к ^ З . k2= 2 5 , k 3= 1 8 .

При помощи программного продукта (см. п.5.) расшифровать

своё

имя,

фамилию,

отчество

и

следующие

сообщения.

Определить ключ и алфавит (с учётом букв «Ё», «Й» или без

учёта) для каждого слова.

Аналогичным

образом

расшифровать

словосочетание,

заданное в табл. 1.2.

Таблица 1 .2. Варианты индивидуальных заданий

№

Ш ифротекст

варианта

1

МТЛСФРЕТВЦЛЩЗУМЛЗ ПИХСЗЮ МДЭНЦЯ

ОТЩУХСЕЫОО

2

ЭГЬВЕБДЬДЕЩЯП БХ УААЮДЗЮНЫЖЯЮЛ АЖЯЩТМ

3

БТЭЩЧм к ц т п ы щ э х ы ж э ж ч д ч л г ъ ш

|4

5

Гб

ЪСЩЪЭЮЪЬЪЩЩММ БАЪЧГЦН Я АХЩЯХБЭЫ

j ЗЛШСТЕЮЛИХР ШЩЧЬ[ЧУЧФ ГКЧУЫК

ЧЩЯКЧШЗФЗЁУОК Е Э Э Н ^С 1Щ Ч Л Ч ЛЧОЪЬФЮШЛ

6

7

ЗЖФКПЩШСПР ТШРЧЪЦЗХЗУРП УЛЩХК

кшыицс

шптв

8

ЭЮЬАЬШЬЩИ РЦОЧЫЬЭШ ПГВФЭВШДШЪПЁШШ

9

ЕНЯАЬАЫИТ ЩСЯЫРЗ ЩЯЧЮБЭОЬОЪЧЦО

10

ЮРБЩФГРЭЦФР ЮЭСРЮЯОМ ТВВТГТЕАБХБ

ГУЯЫЩМКШУЙ

11

12

МЫФЪВАЮЭЭПО ЦЬПЪНЛК ЬЯЪФС

13

ЬОЭОХЦЯЪИУ МЩФШАЮЬЪПТЫЧАЫКФ СРНБ

14

АОИНХУСРРГВ ЫОЩХУЗЕД РПЕРКТЭ

15

СТРДЗТМВ РСБГКМЭОПТУК ЯНЗМФТРППРЙ ЦХМЦРШР

16

УФТЦТОТПЯ ЫМЬЪЫСРСЦСШФЛ АБХОЬЙ

17

ЪВГЯИЮЪЫ ТБЖДВГЭЭ ЩЫВЫЕЦЗГЕЦ

ФМЕХЕТИДЦМЛ

чыхцьилятэънм гчдо

БГШХЧАГЭЕКУЙЯОЗ ЭПЧМС

18

НСРЧМЖЦУГЩМВ ИЛТЛХЕЧУХЕ ЧФЮЖФ

19

ШЫЦЩЧЦЧЧ ГЪДЧВШВ

20

ДЗЕЕВБВВ ШИЕЖЕЩЕ КИЮЪ

21

ЧЭХЮВГХФ ИЬЫНЦЫСЭСУИЯСЗ ЬЫШИФЫОМЯСШСЦ

ижэщ

ЫТЫЬОЦЕ

22

ЧЙЧЙВОЦЦЦТ НЩРЬЮЦАЪ ОЛФХТНЙ

23

ЛДАСЪФСЫОФЕЦЧ ЬЦЩСШЛК ФНСНДН ФИЪНФИЪРТР

24

ЩЙРФЧПОЦСО ПАЙГШ ВХ ЕЖДЗИСЫ КЛМДЖРГЙЖ

z5

ИЭРЭЕАЭ ДЭБЭФЕ ЬАЙВИЭКЕЖЫЖ

ЕИЭЪКВОЖВКИЬЪЗВЩ

26

ЗШАЫЗШЕБПЭЕБЭ БЛОПРМЭ ЕЕВУЯЕЩЧИЬВЬИ ЧЛ111П

27

ЧЛНПУВ ЪЙКШЬЕ НШЫДЪЫПЫ ЗШДАП

28

ОРЩРЬЛЮЪЬ РНЪЪИ ЪЫУЧПШЙПЭЬЙ С ЫЪЮЪЦЪНЖБ

ИЩЕБРЁ

29

To

ЭБРШЖ АПЧУФЫФЭШО ЖЪАЕЪЗХ

' СББСВСДЕВС ФВФАГЧГЦГЧГ ЪУЩНХЙФСЩЧКИЦСЗ

7

2. Практическая работа №2. Шифросистема RSA

2.1. Краткие теоретические сведения

Ш ифросистема RSA, названая по первым буквам фамилий

авторов (Ривест, Шамир, Адлеман), была разработана в 1970-е

годы,

однако

находит

применение

в

различных

криптографических протоколах и на сегодняшний день. Данная

шифросистема основана на вычислительно сложной задаче

факторизации больших целых чисел (разложение на простые

множители) и может применяться как для шифрования, так и для

электронно-цифровой подписи (ЭЦП) [2].

Алгоритм формирования ключей RSA:

1)

выбираются два случайных простых числа р и q и

вычисляется их произведение m=p-q (модуль RSA);

2)

вычисляется функция Эйлера п(т)={р-1) • (д-1);

3)

выбирается целое число е (открытая экспонента),

взаимно

простое

со

значением

функции

п(т),

удовлетворяющее неравенству \<е< п{т)\

4)

вычисляется

число

d

(секретная

экспонента),

удовлетворяющее условию d ■е = 1 mod п(т);

5)

числа е, т публикуются, то есть являются открытым

ключом RSA;

6)

числа d. т являются закрытым ключом RSA.

8

Алгоритм шифрования RSA:

1) исходный

открытый

использованием

текст

преобразуется

стандартной

в

кодировки,

число

то

с

есть

формируется сообщение, обозначим его х;

2) с использованием открытого ключа (открытой экспоненты)

вычисляется передаваемый шифротекст у(х) = х е mod т.

Алгоритм расшифрования RSA:

1) с использованием закрытого ключа (секретной экспоненты)

вычисляется х '= y ( x f mod т\

2) полученное значение х ’ преобразуется в текст с помощью

стандартной кодировки.

Кодировка,

применяемая

в

данной

практической

работе,

приведена во вкладке «Help» соответствующей программы.

2.2. Задание на практическую работу

Вручную зашифровать сообщение, представляющее собой

первые буквы своих фамилии, имени и отчества, используя числа

р=5, <7=11, е=3, d=21. Проверить себя, расшифровав сообщение с

помощью соответствующего программного продукта.

Сообщение, полученное в практической работе №1 (из

шифротекста табл. 1.2), зашифровать и расшифровать с помощью

программного продукта с использованием чисел р и q из табл. 2.1

(вариант задаётся преподавателем) и с использованием функции

автоматической генерации ключей.

9

№ вар.

!

4

!

2

577

5

7

О

р

1

--4

Таблица 2.1. Пары простых чисел

!

:

з

4

5

6

7

8

47

1427

7

3323

613

691

41

5

2053

107

1033

2017

3. Практическая работа №3. Шифросистема ЭльГ амаля

3.1. Краткие теоретические сведения

Шифросистема

Эль-Гамаля

основана

на

вычислительно

сложной задаче дискретного логарифмирования в конечном поле.

Алгоритм формирования ключей системы Эль-Гамаля:

1)

для всей группы абонентов выбирается некоторое

большое простое число р и число g из условия, что

различные степени числа g суть различные числа по

модулю р. Простое число р выбирается таким, чтобы

выполнялось равенство p=2q+\, где q - тоже простое

число. Тогда в качестве числа g можно использовать

любое число, удовлетворяющее неравенствам

1 < g

<р-1 и g4 mod рФ 1 [2];

2)

числа

р

и

g

публикуются

(передаются

всем

абонентам);

3)

каждый

абонент

выбирает

секретное

число

х,

удовлетворяющее неравенству 1 < х <р- 3 и вычисляет

открытое число>■= g mod/?:

ю

4)

получен открытый ключ (р, g, у) и закрытый ключ х.

Алгоритм шифрования Эль-Гамаля:

1)

исходный открытый текст преобразуется в число с

использованием

стандартной

кодировки,

то

есть

формируется сообщение, обозначим его М, при этом

М<р;

2)

выбирается

сессионный

ключ

к,

удовлетворяющий

неравенству 1 < к <р -2;

3)

вычисляется пара чисел, r=gk mod р и е=М-ук mod р

являющихся шифротекстом.

Алгоритм расшифрования Эль-Гамаля:

1) вычисляется М ' = е ■г рЛ'х m odр \

2) полученное значение М ’ преобразуется в текст с помощью

стандартной кодировки.

3.2. Задание на практическую работу

С

помощью

соответствующего

программного

продукта

зашифровать сообщение, представляющее собой первые буквы

своих фамилии, имени и отчества, используя ключи длиной 32,

64 и 256 бит (используется автоматическая генерация ключей).

Выполнить ту же операцию вручную для произвольного

небольшого значения р. Проверить себя, расшифровав сообщение

с помощью соответствующего программного продукта.

и

4. Практическая работа №4. Бесключевой протокол

Шамира

4.1.

Краткие теоретические сведения

Бесключевой

протокол

Шамира

представляет

собой

шифросистему, позволяющую организовать обмен секретными

сообщениями для абонентов, не имеющих никаких защищённых

каналов связи и секретных ключей. Обычно такие протоколы

используются для передачи чисел (в частности, секретных

ключей).

Предположим,

осуществляется

передача

информации

(сообщения М) от абонента А к абоненту Б. Абонент А выбирает

большое простое число р и передаёт его абоненту Б. После этого

абонент А выбирает два числа сА и dAt удовлетворяющие

равенству сА dA mod {р-1) = 1. Абонент Б выбирает числа с б и dE

аналогичным образом. Оба абонента держат вышеназванные

числа в секрете. При реализации протокола должно соблюдаться

неравенство М<р.

Передача сообщения происходит следующим образом:

1)

абонент

А

вычисляет

-^i = М

л m od р

и

O io d р

и

отправляет значение х/ к Б;

2)

абонент

Б

вычисляет

отправляет значение х? к А:

12

х 2

=

3)

абонент

А

вычисляет

*3 — х 2

и

отправляет значение х 3 к Б;

4)

абонент Б вычисляет -*-4 =

H io d р — М

4.2. Задание на практическую работу

Зашифровать сообщение, представляющее собой первые

буквы своих фамилии, имени и отчества с помощью протокола

Шамира для двух произвольных значений модуля р (вручную).

5. Описание программного обеспечения

При выполнении практических работ № 1-3 используется

программный продукт, разработанный на кафедре «Управление и

защита

информации»

практических

занятий

МИИТ

по

специально

дисциплине

для

проведения

«Криптографические

методы защиты информации».

Запуск

программы

«VAC_v_1.4»

на

осуществляется

рабочем

столе.

При

с

помощью

запуске

ярлыка

программы

отображается главное меню (рис.5.1), в котором необходимо

выбрать соответствующую практическую работу.

13

ЕЯ Лабораторные работы

Шифрование Цезаря

!

Криптосистема RSA

j Криптосистема Эль Гзмапя

Рис. 5.1. Главное меню

Окно «Шифрование Цезаря»

Введите шифруемый текст в поле «Текст для обработки» (рис.

5.2)

цщ Шифрование Цезаря

1■=» I В Ь О и !

Рис.5.2. Окно «Шифрование Цезаря»

14

Если текст

содержит символы

«Ё»

или

«Й», то для

корректной работы пометьте галочками те, которые содержатся в

тексте.

Нажмите

обработанными

кнопку

«Выполнить».

результатами

выберите

В

таблице

столбец

с

с

соответствующим ключом (сдвигом) и перепишите слова сверху

вниз.

Следует обратить внимание, что при дешифрации значение

ключа можно определить путём вычитания номера столбца с

расшифрованным текстом из числа 33 (в случае учёта только

одной из букв «Ё», «Й» это число равно 32, а если эти буквы не

учитываются, 31) (см. рис. 5.3).

■Т е к с т д л я о б р а б о т к и

С З У Ф Т З П Е БН У Ф Х М

1

1

! в ы я в л я т ь |S j 3 e 0 Й

[■ Т а б л и ц а с о б р а б о т а н н ы м и р е з у л ь т а т а м » —

t o ? 31 '' k e y 32 !

128 Г k e y 29 ! k ey 30

ЧШ Ж Н ДП РО Щ З О ЕРС гть и П ЁС ТРЫ Й РЖ Т У С ЬК 1

1Р З 16Ю Й П Р С И « Я К Р С Т Й

ГАЛСТУК ДБМ ТУФ П I

Рис.5.3. Окно «Шифрование Цезаря, процесс расшифрования

Окно «RSA»

Работа с окном «RSA» (рис.5.4) осуществляется аналогично.

15

И us*

Help

Дешифрации

Ш ифров.

Тока дпя обраооткм -

^риптофафия

О пции---------------------------------------------

□Е Сй

• Автоматическая генерация к почея

Указать р и q вручную

В ыполнить

Результат-------------------------------------------------------------

•р*2вЗ/ 0рк*4^ Г ^ 5? 47М 7 т=65:Г317 n=862i 440

,1000 4096 729 3575 5332 2? « 64 4056 1 9000 729 23791

Рис.5.4. Окно «RSA»

При этом реализуется алгоритм шифрования, описанный в

п.2. Ключи шифрования могут быть заданы как вручную, так и

сгенерированы автоматически. Все использованные переменные

и полученный шифротекст отображаются в поле «Результат»

после нажатия кнопки «Выполнить». Дешифрация сообщения

осуществляется

аналогично,

при

вкладки.

16

помощи

соответствующей

Окно «ElGamal»

Данное окно (рис. 5.5.)

реализует алгоритм шифрования,

описанный в п. 3.

Help

Шифре*амие } Дешифрация

ТвКС! д л я эб^эботки-

кРИПТОГРАФИЯ

ОпиДИ---- -— -------- -----------------------# Автоматическая генерацня ключей

в*----------------------

1?8 160 192 224 266

'■ Указать р, я и ц вручную

Р е э р т ы а !!рв27-Ю № 5419 д*9221 73 1 1 А х=104 72 40 86 4 у=1 95 4711182

Ii{21502241 аа 86 ?7 6 5 С 9 0 }.{2 1 50 22 4! 98 . 1499212072), {21 502 24 18 8

11570911 569}, ( 2 1 5 0 2 2 4 103 480042102}, {21 5 0 2 2 4 1 8 8 : 79606553Э}; {21 50224183

2202358551 j, {21 502 24 18 8 :1958334557), {21 602 24 18S .1499212072?,

<2150224188 .16 4 261 1066}, {21 502 24 18 0 : 92919114), {2150224108

|1570911569}, {21 502 24 18 8 33 69 43 108}j

Рис. 5.5. Окно «ElGamal»

Особенностью

произвольного

интерфейса

задания

битовой

является

возможность

длины

ключа

при

автоматической генерации. Ключи могут быть гак же заданы

пользователем вручную. В окне «Результат» выводятся все

использованные

значения

переменных

и

шифротекст,

представленный в виде пар чисел {г, с} для каждого символа

открытого текста.

17

Более подробное описание процессов работы с каждым

окном приведено во вкладках «Help». Там же представлена

стандартная кодировка, определяющая соответствие алфавита

открытого текста буквам русского алфавита.

6. Примерная тематика курсовых работ по дисциплине

«Криптографические методы защиты информации» и

требования к ним

Курсовая

работа должна иметь

следующую

структуру:

титульный лист, содержание, введение, 3-4 тематических главы,

заключение,

список

необходимости

использованных

добавления

объёмного

источников.

При

иллюстративного

материала (листинг программ, блок-схемы, объёмные расчеты и

т.п.) допускается одно или несколько приложений в конце

курсовой работы.

Объём

работы должен составлять

15-45

страниц А4 при использовании шрифта Times New Roman 14 и

полуторного междустрочного интервала.

Защита курсовой

работы

происходит

в установленные

преподавателем сроки в виде доклада с презентацией на 5-10

слайдов.

Примерный список рекомендуемых тем:

1.

Исторические шифры и их криптоанализ;

2.

Современные криптосистемы с открытым ключом:

3.

Современные симметричные криптосистемы;

4.

Аппаратное шифрование и скремблирование;

18

5.

Применение

криптографических

методов

защиты

информации на различных уровнях модели OSI;

6.

Алгоритм симметричного шифрования AES;

7.

Алгоритмы

вычисления

хеш-функций

в

криптографических системах;

8.

Искусственные

нейронные

сети

и

нейрокриптография;

9.

Стеганография: история и современность;

10.

Блочные шифры с использованием SP-сетей и сетей

Фейстеля;

11.

Поточные шифры;

12.

Квантовая криптография;

13.

«Задача

о

ранце»

и

её

криптографическое

использование;

14.

Стандарты информационной безопасности в области

электронно-цифровой подписи;

15.

Технические средства защиты авторских прав;

16.

Защита информации в сети Интернет. Протокол

HTTPS;

17.

Идентификация,

аутентификация

и

парольная

защита;

18.

Помехоусточивость

шифров.

Шифры,

не

размножающие искажений;

19.

Криптографическая

защита

Стандарт АРСО Р25;

19

каналов

радиосвязи.

20.

Системы радиосвязи с ППРЧ и с использованием

шумоподобных сигналов.

7. Примерная тематика докладов по дисциплине

«Криптографические методы защиты информации» и

требования к ним

1. Шифр атбаш;

2.

Квадрат Полибия;

3.

Шифр Виженера;

4.

Шифр Хилла;

5.

Шифр Вернама и его криптостойкость;

6. Шифр Тритемиуса;

7.

Шифр Гронсфельда;

8.

Система Плейфера;

9.

Шифровальная машина Энигма;

10. Методы криптоанализа простейших шифров;

11. Частотный криптоанализ;

12. Математические модели открытого текста и шифров;

13. Шифрование с помощью графических матриц;

14. Задача дискретного логарифмирования и криптосистемы

на её основе;

15. Задача факторизации больших целых чисел и

криптосистемы на её основе;

16. Основные положения закона №63-Ф3 «Об электронной

подписи»;

20

17. Стандарт электронно-цифровой подписи ГОСТ Р 34.10.

Различия версий 1994 и 2012 годов.

18. Использование

шифросистем

симметричных

для

построения

протоколов (с примерами)

19. Протокол Диффи — Хеллмана

20. Протокол идентификации Ш норра

21. Протоколы SSL/TLS

22. Протоколы SKIP

23. VPN-соединение

24. Протокол Kerberos.

25. Протоколы семейства IPSec

и

асимметричных

криптографических

Список литературы

1) Музыкантский

А.И..

Фурии

В.В.

Лекции

по

криптографии. М.: МНДНМО, 2011 - 68 с.

2) Рябко Б.Я., Фионов А.Н.. Криптографические методы

защиты информации - 2-е изд., стереотип. - М.: Горячая

линия - Телеком, 2013 - 229 с.

3) Ященко В.В., Варновский Н.П., Нестеренко Ю.В. и др.

Введение в криптографию. Под общ. ред. В. В. Ященко. —

4-е изд., доп. М.: МЦНМО, 2012. — 348 с.

4) Баричев

С.Г.,

Гончаров

В.В.,

Серов

Р.Е.

Основы

современной криптографии - 3-е изд., стереотип.. М.

Горячая линия - Телеком, 2011 - 175 с.

5) Корниенко А.А. и др. Информационная безопасность и

защита информации на железнодорожном транспорте. М.:

ФГБОУ УМЦ по образованию на ж.д. транспорте, 2014 - в

двух частях.

22

Содержание

1. Практическая работа №1. Исторические шифры. Шифр

Ц езаря......................................................................................................3

1.1. Краткие теоретические сведения.................................. ....3

1.2. Задание на практическую работу.................................. .....5

2. Практическая работа №2. Шифросистема RSA.............................8

2.1.

Краткие теоретические сведения.................................. ....8

2.2.

Задание на практическую работу................................. .....9

3. Практическая работа №3. Шифросистема Эль-Гамаля........... .....10

3.1

Краткие теоретические сведения.................................. .... 10

3.2

Задание на практическую работу................................... ....11

4. Практическая работа№4. Бесключевой протокол Шамира....

12

4.1

Краткие теоретические сведения.......................................12

4.2

Задание на практическую работу................................... .....13

5. Описание программного обеспечения........................................ .... 13

6.

Примерная тематика

«Криптографические

курсовых

методы

работ

защиты

по дисциплине

информации»

и

требования к ним........................................................................... .........18

7.

Примерная

тематика

«Криптографические

докладов

методы

защиты

по

дисциплине

информации»

и

требования к ним....................................................................................20

Список литературы............................................................................ ....22

Содержание........................................................................................ .... 23

23

Учебно-методическое издание

Клепцов Михаил Яковлевич

Стряпкин Леонид Игоревич

Ваганов Александр Владимирович

Шаров Алексей Васильевич

Криптографические методы защиты информации

Методические указания

Подписано в печать л 2, /oti ч Заказ № / / ( ? £

У сл .п еч .л .^

Тираж 100 экз.

Изд.№ 132-14

Формат 60x84/16

УПЦ ГИ МИИТ,

Москва. 127994, ул. Образцова, д. 9, стр. 9.