Об уязвимости протокола WEP (Wired

реклама

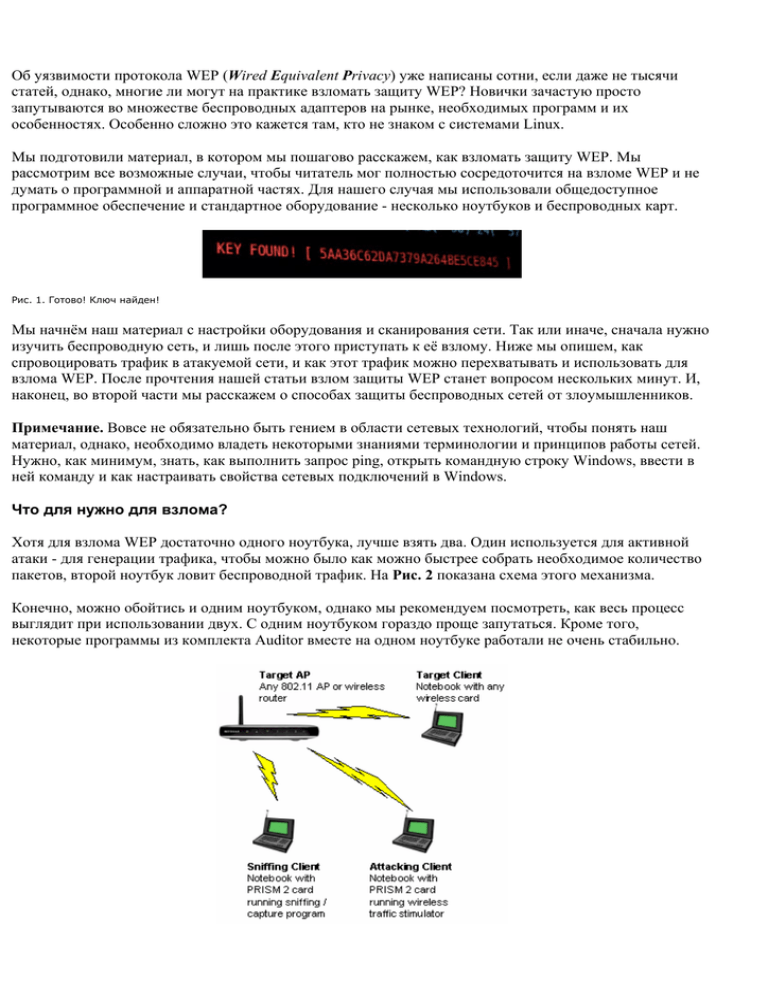

Об уязвимости протокола WEP (Wired Equivalent Privacy) уже написаны сотни, если даже не тысячи статей, однако, многие ли могут на практике взломать защиту WEP? Новички зачастую просто запутываются во множестве беспроводных адаптеров на рынке, необходимых программ и их особенностях. Особенно сложно это кажется там, кто не знаком с системами Linux. Мы подготовили материал, в котором мы пошагово расскажем, как взломать защиту WEP. Мы рассмотрим все возможные случаи, чтобы читатель мог полностью сосредоточится на взломе WEP и не думать о программной и аппаратной частях. Для нашего случая мы использовали общедоступное программное обеспечение и стандартное оборудование - несколько ноутбуков и беспроводных карт. Рис. 1. Готово! Ключ найден! Мы начнём наш материал с настройки оборудования и сканирования сети. Так или иначе, сначала нужно изучить беспроводную сеть, и лишь после этого приступать к её взлому. Ниже мы опишем, как спровоцировать трафик в атакуемой сети, и как этот трафик можно перехватывать и использовать для взлома WEP. После прочтения нашей статьи взлом защиты WEP станет вопросом нескольких минут. И, наконец, во второй части мы расскажем о способах защиты беспроводных сетей от злоумышленников. Примечание. Вовсе не обязательно быть гением в области сетевых технологий, чтобы понять наш материал, однако, необходимо владеть некоторыми знаниями терминологии и принципов работы сетей. Нужно, как минимум, знать, как выполнить запрос ping, открыть командную строку Windows, ввести в ней команду и как настраивать свойства сетевых подключений в Windows. Что для нужно для взлома? Хотя для взлома WEP достаточно одного ноутбука, лучше взять два. Один используется для активной атаки - для генерации трафика, чтобы можно было как можно быстрее собрать необходимое количество пакетов, второй ноутбук ловит беспроводной трафик. На Рис. 2 показана схема этого механизма. Конечно, можно обойтись и одним ноутбуком, однако мы рекомендуем посмотреть, как весь процесс выглядит при использовании двух. С одним ноутбуком гораздо проще запутаться. Кроме того, некоторые программы из комплекта Auditor вместе на одном ноутбуке работали не очень стабильно. Рис. 2. Конфигурация для взлома WEP с двух ноутбуков. Отметим, что при активной атаке, в отличие от пассивного прослушивания трафика, шансы взлома возрастают. При искусственной генерации трафика скорость взлома WEP возрастает из-за того, что за короткое время можно поймать больше пакетов, чем при прослушивании не слишком загруженной сети. Ниже мы привели список используемого оборудования. • • • Точка доступа. Может быть любого производителя - её взломом мы и будем заниматься. Мы использовали Netgear WGT624 v2. Ноутбук или ПК с поддержкой беспроводной сети - с любым адаптером. Это будет атакуемый компьютер (жертва). Мы использовали ноутбук Dell со встроенным беспроводным решением. Два адаптера 802.11b PC Cards на чипсете PRISM 2. Некоторые программы (например, Kismet), поддерживают множество других адаптеров, но мы рекомендуем использовать решения на базе чипсета PRISM 2, поскольку они поддерживаются всем необходимым ПО. Мы использовали адаптеры 2511CD PLUS EXT2. Они имеют два разъёма MMCX для подключения внешних антенн, и не имеют встроенной антенны. Такие адаптеры можно встретить под торговыми марками Senao, Engenius или Wireless LAN (Рис. 3). В списке, созданном Absolute Value Systems, можно найти и другие решения на базе PRISM 2. Рис. 3. Адаптер Senao 2511 802.11 PC Card. При покупке беспроводного адаптера c разъёмом для подключения антенны, можно задуматься и о приобретении внешней антенны и соответствующего кабеля "pigtail". Конечно, если есть встроенная антенна, то это вовсе не обязательно. Отметим, что адаптеры 2511CD PLUS EXT2 не имеют встроенных антенн, поэтому для их использования антенны придётся приобрести отдельно. Конечно же, всегда лучше использовать внешнюю антенну. Мы приобрели антенну Mobile Patch, показанную на Рис. 4. Присоска, используемая для закрепления антенны, делает её особенно привлекательной для вардрайвинга, позволяя установить её на стекло автомобиля. Рис. 4. Антенна. Коэффициент усиления антенны составляет 8dBi, а достаточно короткий кабель антенны заканчивается разъёмом N-Female. Для адаптеров Senao/Engenius, придётся дополнительно приобрести переходник pigtail с разъёмом MMCX. Разъём имеет диаметр около одного миллиметра, с миниатюрным штырьком по центру (Рис. 5). Рис. 5. Разъём MMCX на pigtail-переходнике. Конечно, многие не любят использовать pigtail-переходники, которые мешают и иногда отсоединяются. Кроме того, для отключения вилки от адаптера требуется приложить достаточно большое усилие. Программное обеспечение Для взлома WEP потребуется несколько инструментов, основанных на открытом коде, к счастью, всё необходимое уже предустановленно на бесплатный Auditor Security Collection LIVE CD. Диск загружает модифицированную версию Kanotix Linux в оперативную память (не обращаясь к жёсткому диску) и автоматически определяет и настраивает многие модели беспроводных адаптеров. На время создания этого материала, последней версией Auditor была auditor-150405-04, которую можно скачать в виде образа CD или файла .ISO. Образ можно записать на CD, например, при помощи Nero или CDBurnerXP. Отметим, что для обеих систем (сканирующей и атакующей) придётся подготовить по одному такому диску. Кстати, автор Auditor будет совсем не против, если вы направите ему пару долларов, в случае, если диск понравится! Настройка сети-жертвы в лабораторных условиях Отметим, что крайне важно правильно настроить оборудование, поскольку для практики лучше использовать нормально работающую среду. Следует позаботиться и о соседях, поскольку некоторые виды атак, показанные ниже, отключат клиентов от точки доступа. Из-за этого могут быть проблемы с пользователями соседних сетей. Так что если вы собираетесь работать в офисе, квартире, или другом месте, где есть несколько беспроводных сетей, то рекомендуем это делать ближе к вечеру, когда сети не так загружены. Помните, что вся ответственность будет лежать на вас! Для начала следует настроить атакуемую сеть-жертву, которая будет состоять из точки доступа (или беспроводного маршрутизатора) и клиента. Эта сеть должна быть защищена средствами WEP, взломом которого мы и будем заниматься. На точке доступа укажите идентификатор сети SSID, мы назвали сеть "starbucks". Настройте шифрование WEP с ключами длиной 64 бита для начала - после того, как успешно сломим эту защиту, будем переходить к 128-битной. Рекомендуем записать следующую информацию, поскольку она потребуется в дальнейшем. • • • • MAC-адрес точки доступа - обычно отображается на интерфейсе настройки или указан на наклейке, приклеенной снизу точки доступа. SSID точки доступа. Канал точки доступа - вероятно, по умолчанию используется 6, но рекомендуем проверить. Ключ WEP - Если он указан в виде 0xFFFFFFFFFF (вместо F могут быть любые другие значения), то записать следует всё, кроме 0x. После настройки точки доступа нужно подключить к ней клиента. (Следующий пример предполагает использование Windows XP). Правой клавишей мыши нужно кликнуть на ярлык "Сетевое окружение/My Network Places" на рабочем столе, либо найдите этот значок в меню Пуск/Start, затем выберите "Свойства/Properties". Затем следует дважды щёлкнуть по значку "Wireless Network Connection", после чего появится окно, подобное показанному на Рис. 6. На рисунке видно, что доступны несколько беспроводных сетей, однако, в вашем случае может оказаться только "starbucks" - точка доступа, которую вы только что настроили. Для подключения нужно дважды щёлкнуть по соответствующему SSID. Рис. 6. Подключение к точке доступа. Поскольку точка доступа защищена WEP, Windows предложит ввести ключ для подключения (Рис. 7). Здесь нужно указать ключ WEP (либо скопировать и вставить из документа) и через несколько секунд Windows сообщит об успешном подключении к сети. Убедитесь, что подключение работает, например, выполнив ping до какого-нибудь компьютера в локальной сети. Рис. 7. Ввод ключа WEP. Если подключение не работает, то нужно открыть свойства адаптера, выбрать закладку Support и проверить параметры IP. Если вы используете сервер DHCP, то проверьте, работает ли он, в этом случае свойства TCP/IP должны быть установлены в "Получить IP-адрес автоматически/Obtain an IP address automatically". Возможно потребуется нажать на кнопку Исправить/ Repair. Настройка точки доступа После того, как подключение заработало, запишите MAC-адрес атакуемого компьютера. Для того, чтобы его узнать, нужно выполнить команду ipconfig /all (в командной строке) на этом компьютере. В результате её на экране появится необходимая информация, подобная Рис. 8, на котором мы выделили MAC-адрес беспроводного адаптера. Рис. 8. Для того, чтобы узнать МАС-адрес, выполните команду ipconfig /all. Поскольку ваша клиентская машина работает под управлением Windows XP, MAC-адрес можно увидеть и в окне статуса беспроводного соединения (Закладка Support, кнопка Details, MAC-адрес будет справа в верхней строке (Рис. 9)). Рис. 9. MAC-адрес в параметрах сетевого подключения. В Windows, символы MAC адреса разделены дефисами. На самом деле это сделано для наглядности, а адрес записывается слитно. Атакуемая сеть готова, так что можно отвлечься от неё и выключить клиента-жертву. Настройка ноутбуков Примемся за настройку ноутбуков, которые будут сканировать беспроводную сеть, перехватывать пакеты и увеличивать беспроводной трафик. Во-первых - ноутбук должен загружаться с компактдиска. Возможно, загрузка по умолчанию так и сделана, но, вполне вероятно, вам придётся изменить настройки BIOS. Настроив загрузку с диска, и установив беспроводной адаптер в ноутбук, можно загружаться с Auditor Security Collection CD, который нужно поместить в привод. После выбора разрешения экрана в меню загрузки Auditor, система запустится, и будет работать в ОЗУ, вы при этом увидите начальный экран Auditor (Рис. 10) . Рис. 10. Стартовый экран Auditor. В левой нижней части экрана находятся иконки. Нам интересны две из них: Programs и Command Line (Рис. 11). Рис. 11. Расположение "Programs" и "Command Line". Перед тем как начинать что-либо делать, убедитесь, что адаптер распознан системой. Нажмите мышкой на ярлык Command line, после чего запустится окно командной строки. Там выполните команду iwconfig. Среди множества различных надписей, должна быть wlan0, которая говорит о том, что Auditor распознал карту на базе чипсета PRISM. В общем, если экран буде похож на показанный на Рис. 12, то Auditor распознал ваш адаптер. Окно командной строки можно закрыть. Рис. 12. Проверка работы беспроводного адаптера при помощи iwconfig. То же самое нужно выполнить и на втором ноутбуке, и выключить его. Он понадобится позднее, когда мы будем увеличивать беспроводной трафик сети, чтобы быстрее набрать нужное количество пакетов. Поиск сетей при помощи Kismet После этого всё готово для запуска Kismet - сканера беспроводных сетей для Linux. Это удобный инструмент для поиска беспроводных сетей, которые в дальнейшем подвергнутся взлому. Kismet позволяет перехватывать трафик, однако, для этого есть и другое ПО, например airodump (входит в Aircrack), которое делает это лучше, особенно в контексте взлома WEP. Мы будем использовать Kismet, чтобы убедиться в исправности нашего беспроводного адаптера, а также для сканирования беспроводных сетей. Затем для перехвата трафика мы обратимся к другому ПО. Kismet можно найти, щёлкнув по иконке Programs, затем Auditor, затем Wireless, затем Scanner/Analyzer и, наконец, Kismet (Рис. 13) . Рис. 13. Запускаем Kismet. Кроме поиска беспроводных сетей, Kismet записывает перехваченные пакеты в файл для последующего анализа. Так, Kismet предложит указать каталог для сохранения. Щёлкните "Desktop" и затем "OK" (Рис. 14). Рис. 14. Выбор папки для сохранения. После этого Kismet предложит указать префикс для файлов (Рис. 15). Смените значение по умолчанию на capture и щёлкните OK. Рис. 15. Задаём префикс файла. После запуска, Kismet покажет все доступные беспроводные сети (Рис. 16), среди которых должна быть и ваша. Номер канала находится в столбце Ch, он должен совпадать с записанным вами ранее. Если Kismet показал слишком много точек доступа, вероятно, вам следует переместиться с экспериментами подальше от них, или отключить мощные антенны, если, конечно, вы их используете. Рис. 16. Kismet в работе. Пока Kismet проверит все каналы и идентификаторы, количество перехваченных пакетов от каждой из точек доступа будет увеличиваться. В правом столбце экрана, Kismet показывает общее количество обнаруженных сетей, количество перехваченных пакетов и количество зашифрованных пакетов. Даже при выключенном компьютере-жертве, Kismet перехватил пакеты от атакуемой точки доступа. Это можно объяснить тем, что точка доступа сообщает о том, что она есть. Другими словами, она кричит: "Меня зовут XXXXX, подключайтесь ко мне!". При запуске в обычном режиме, Kismet не занимается сортировкой точек доступа. Для вызова меню сортировки нажмите "s" (Рис. 17). Для более удобного просмотра, сортировку можно задать как угодно. Рис. 17. Параметры сортировки Kismet. Нажмите "c" и точки доступа будут отсортированы по каналу (Рис. 18). Рис. 18. Сортировка точек доступа по каналу. По умолчанию, Kismet будет сканировать каналы с 1 по 11. Для перемещения по списку используйте клавиши управления курсором, выбрав нужный пункт, нажмите "L" (заглавная латинская "L"), Kismet закрепится за этим каналом (Рис. 19). Количество пакетов других точек доступа может продолжать увеличиваться. Это связано с тем, что каналы могут частично перекрываться. Рис. 19. Выбор канала Kismet. Теперь мы убедились, что Kismet работает, давайте посмотрим, что происходит, когда атакуемый компьютер начинает передавать информацию. Чаще всего пользователи таких сетей работают с электронной почтой и Интернетом. Включаем атакуемый компьютер, оставив при этом Kismet работать. Как только Windows загрузится, и компьютер подключится к точке доступа, вы заметите увеличение трафика как простых, так и шифрованных пакетов, что покажет Kismet. Эти пакеты в дальнейшем будут использоваться для атак, описанных ниже. Переходим к практике На этом этапе вам уже известны основные подходы к взлому WEP, а также есть настроенная сеть для проведения экспериментов и атакующие системы - для перехвата и для взлома. Также мы показали, что такое Auditor и Kismet, и как ими пользоваться для поиска беспроводных сетей. Ниже мы опишем, как использовать средства Auditor CD для перехвата трафика и взлома ключей шифрования WEP. Также мы рассмотрим, как выполнить атаки деаутентификации и повторения пакетов для увеличения беспроводного трафика, что позволяет сократить время на сбор необходимого для взлома WEP количества пакетов. Но сначала остановимся на нескольких моментах, знание которых позволит сэкономить время и усилия читателей. • • • • • Как мы уже ранее упоминали, для взлома необходимы знания основ сетевых технологий. Следует использовать только рекомендуемое оборудование (указанное выше). Предполагается, что к беспроводной точке доступа подключен хотя бы один клиент, если клиентов нет, то ничего не удастся. Мы использовали версию Auditor, выпущенную в апреле 2005. В других версиях могут быть отличия. Кроме того, некоторые из команд, характерны только для скриптов Auditor, но не для дистрибутивов Linux (это можно исправить). Доступ к чужим сетям без разрешения владельца сети незаконен! Tom's Hardware Guide и автор не несут ответственности за незаконное использование этого материала! Отметим, что для взлома WEP можно обойтись и одним компьютером. Мы решили использовать два для того, чтобы более наглядно показать процесс и избежать сложностей, который возникают при использовании только одного компьютера. Мы использовали четыре основных инструмента: airodump, void11, aireplay и aircrack, которые можно найти на диске Auditor Security Collection: • • • • Airodump перехватывает и сохраняет пакеты беспроводной сети. Void11 деаутентифицирует компьютеры от точки доступа, провоцируя тем самым переподключение и запрос ARP. Aireplay перехватывает пакет ARP и посылает его на точку доступа от своего имени, так, что точка доступа принимает его за пакет от разрешённого клиента. И, наконец, aircrack обрабатывает файлы с перехваченными airodump-пакетами и получает ключ WEP. Сканирование при помощи Kismet (выше) дало необходимую информацию, которую стоило записать: • • • • MAC-адрес точки доступа; MAC-адрес атакуемого компьютера; использование WEP; используемый частотный канал. Ниже мы будем называть наши компьютеры "Auditor-А" и "Auditor-В", а атакуемый компьютер "жертва". Приступим. Подготовка к атаке На практике, взлому беспроводной сети обычно предшествует сбор необходимой информации о ней (MAC-адреса точки доступа и компьютера, а также частотный канал). На самом деле, если вы ничего не знаете об атакуемой сети, то такую атаку можно назвать атакой вслепую, иначе, атака будет подготовленной - и не такой интересной. Мы предположим, что ничего не знаем об атакуемой сети, и опишем, как получить необходимую информацию. Определение MAC-адреса точки доступа при помощи Kismet Рис. 21. Работаем с Kismet. Определить MAC-адрес точки доступа проще простого, для этого можно воспользоваться как Kismet, так и Netstumbler. Запускаем "Auditor-A" с установленным заранее беспроводным адаптером и диском Auditor. Находим и запускаем Kismet, как это сделать - мы показывали ранее, и наблюдаем список точек доступа. Нажимаем "s", затем "c", чтобы отсортировать точки доступа по каналу, затем, используя клавиши управления курсором, перемещаем выделенную строку к необходимой точке доступа, выбрав соответствующий SSID. После этого нажимаем клавишу "Enter". Утилита выдаст подробную информацию (Рис. 22), где можно будет найти SSID точки доступа, MAC-адрес и частотный канал. Готово! От атаки вслепую перешли к атаке с наличием всей необходимой для начала взлома WEP информации. Рис. 22. Kismet с лёгкостью нашёл SSID, канал и MAC-адрес. Совет. Некоторые "профессионалы по безопасности" предлагают скрывать SSID, другими словами, отключать широковещание SSID. Такой трюк поможет от сканирования при помощи Netstumbler, но Kismet легко определяет даже "скрытые" SSID. Kismet перехватывает больше информации, чем Netstumbler, что позволяет ему определить SSID точки доступа из трафика между точкой доступа и клиентами. Находим MAC-адрес клиента Чтобы приступить к взлому WEP осталось узнать только MAC-адрес беспроводного клиента, подключённого к точке доступа взламываемой сети. Вернёмся в Kismet и нажмём на клавишу "q", чтобы выйти из детализованного меню. Выбираем нужную точку доступа (скорее всего, она уже выбрана). Нажимаем "shift-C", и видим список клиентов. MAC-адреса указаны в левой части экрана (Рис. 23). Рис. 23. MAC-адрес клиента, найденный Kismet. Если MAC-адреса "жертвы" нет, возможно, компьютер выключен или не подключён к точке доступа (нужно включить компьютер, загрузить Windows, подключиться к точке доступа и обратиться к сети). Примерно через 10-30 секунд Kismet отобразит его MAC-адрес. Предусмотрительные хакеры, вероятно, запишут MAC-адреса всех клиентов, чтобы не повторять сканирование, если выбранного клиента нет сети, а начинать непосредственно взлом WEP. Захват пакетов с помощью Airodump Рис. 24. Используем Airodump. Несмотря на то, что скорость работы aircrack выше всяких похвал, для взлома WEP-ключа всё равно потребуется достаточно много "интересных" пакетов. Как мы уже упоминали ранее, перехватом пакетов занимается airodump, который записывает все перехваченные пакеты в файл для дальнейшего разбора aircrack. Посмотрим весь процесс поближе. Можно использовать любой из компьютеров, мы будем работать с "Auditor-A". Открываем оболочку и выполняем следующие команды: Запуск airodump iwconfig wlan0 mode monitor iwconfig wlan0 channel THECHANNELNUM cd /ramdisk airodump wlan0 cap Примечания. • • THECHANNELNUM нужно заменить на номер канала атакуемой сети; /ramdisk - каталог, в котором будет храниться перехваченный трафик. Если в зоне тестирования присутствуют несколько точек доступа, то можно ограничить запись трафика по MAC-адресу атакуемой точки доступа, для этого нужно в конце строки запуска airodump добавить MAC-адрес, примерно так, как показано ниже: airodump wlan0 cap1 MACADDRESSOFAP Такая команда ограничит записываемый трафик по указанному МАС-адресу точки доступа. Для завершения работы Airodump достаточно нажать "Control-C". Команда "ls -l" отображает содержимое каталога. Обращать внимание следует на размер фалов с расширением ".cap", в которых сохраняются перехваченные пакеты. Если всё прошло должным образом, то уже после нескольких секунд работы размер этих файлов должен составлять несколько килобайт. Отметим, что при повторном запуске Airodump с теми же параметрами, новые данные будут добавляться к старым. Следует задуматься о разных именах фалов, например, cap1, cap2 и так далее. Сбор IV (векторов инициализации) при помощи Airodump Рис. 25. Счётчик IV будет увеличиваться. Во время работы airodump, MAC-адрес атакуемой точки доступа будет отображаться в левой колонке под заголовком BSSID. Значения количества пакетов (Packet count) и векторов инициализации (IV count) в это время будет расти. Это происходит даже в незагруженной сети Windows. Таким образом, количество векторов инициализации будет постепенно увеличиваться. Если во время сканирования на атакуемом компьютере попробовать, например, просматривать web-страницы, то можно будет заметить, что при передаче данных счётчик векторов инициализации достаточно быстро увеличивается. На самом деле показания счётчика пакетов нам вовсе не интересны, поскольку это никак не связано со взломом WEP - большинство пакетов являются объявлениями точки доступа. (Большинство точек доступа передают такие пакеты с частотой порядка 10 пакетов/с по умолчанию, это можно увидеть по счётчику airodump). Гораздо интереснее показания счётчика IV, поскольку для успешного взлома WEP с длиной ключа 64 бита потребуется от 50 000 до 200 000 векторов инициализации, а для успешного взлома 128-битного WEP - от 200 000 до 700 000! Деаутентификация при помощи void11 Как показывает практика, счётчик векторов инициализации при обычной работе сети растёт не так быстро, как этого бы хотелось, при такой скорости может потребоваться несколько часов или даже дней для сбора достаточного количества данных. К счастью, в нашем распоряжении есть инструменты для ускорения этого процесса. Самый простой способ увеличения количества нужных нам пакетов - загрузить атакуемую сеть. Добиться этого можно, например скачиванием, большого файла на атакуемом компьютере. На компьютере "Auditor-A" обратите внимание на счётчик векторов инициализации без трафика, после чего на атакуемом компьютере запустите копирование большого файла по беспроводной сети. Можно пойти другим путём: непрерывных ping-запросов. В Windows для этого нужно в командной строке выполнить следующую команду: ping -t -l 50000 ADDRESS_OF_ANOTHER_LAN_CLIENT где "ADDRESS_OF_ANOTHER_LAN_CLIENT" нужно заменить IP-адресом точки доступа, маршрутизатора или другого клиента в сети. Благодаря любому из этих методов счётчик векторов инициализации будет расти существенно быстрее. Однако, для увеличения счётчика мы использовали прямой доступ к сети, так что подобный способ хорош только для иллюстрации следующего факта: чем больше в сети трафика, тем больше векторов инициализации. Для реальных же условий нужен метод, который позволит генерировать трафик, имея только полученную при помощи Kismet информацию. Здесь нам поможет void11. Void11 используется для деаутентификации беспроводных клиентов от точки доступа, другим словами, для отключения клиентов от точки доступа. После такого отключения беспроводной клиент будет автоматически пытаться подключиться к точке доступа (повторить ассоциацию). При каждом повторном подключении будет создаваться трафик. Такую атаку часто называют атакой деаутентификации, атакой отключения или "deauth attack". Ниже представлена соответствующая иллюстрация. Рис. 26. Используем void11. Здесь на помощь приходит второй ноутбук "Auditor-B". Он также запускается с установленным беспроводным адаптером, через загрузку CD Auditor. После запуска Auditor, вызываем оболочку и в ней выполняем следующие команды: Запуск void11 - атака деаутентификации switch-to-hostap cardctl eject cardctl insert iwconfig wlan0 channel THECHANNELNUM iwpriv wlan0 hostapd 1 iwconfig wlan0 mode master void11_penetration -D -s MACOFSTATION -B MACOFAP wlan0 Примечание. Вместо THECHANNELNUM нужно указать номер канала атакуемой сети, вместо MACOFSTATION и MACOFAP - MAC-адреса клиента и точки доступа, соответственно, к примеру. void11_penetration -D -s 00:90:4b:c0:c4:7f -B 00:c0:49:bf:14:29 wlan0 Совет. во время работы void11 может появиться ошибка invalid argument error. О ней не следует беспокоиться, поскольку void11 всё же работает, позже мы это увидим. Как происходит деаутентификация? Во время работы void11 на "Auditor-B", посмотрим, что происходит на атакуемом клиенте. При атаке на компьютере-жертве внезапно появляются "тормоза", затем сеть полностью "зависает". Через несколько секунд после этого атакуемый компьютер полностью отключится от сети. Для того, чтобы увидеть весь процесс вживую, можно запустить ping с атакуемого компьютера на точку доступа. На Рис. 27 и 28 показаны скриншоты до и во время атаки. Рис. 27. Успешные команды ping до атаки void11. На Рис. 28 показано, что ping не будет получать эхо-ответов, когда работает void11. Если остановить void11 на "Auditor-B" (Control-C), то эхо-ответы через несколько секунд возобновятся. Рис. 28. Команды ping "умирают" после запуска void11. Кроме того, можно взглянуть на окно клиентской утилиты, в котором обычно отображается статус подключения. На Рис. 29 и 30 показана встроенная в Windows ХP клиентская утилита. До начала атаки void11 всё находится в норме, Windows показывает, что клиент подключён к точке доступа (Рис. 29). Рис. 29. Мы подключены к сети. После запуска void11 статус подключения изменится на "отключено" (Рис. 30). Через несколько секунд после остановки void11 на "Auditor-B", атакуемый компьютер переподключится к точке доступа. Рис. 30. А теперь - уже нет. Вернёмся к ноутбуку "Auditor-A", который всё это время занимался перехватом пакетов (airodump). При работе void11, счётчик векторов инициализации airodump за несколько секунд должен увеличивать свои показания на 100-200. Это происходит благодаря трафику, генерируемому атакуемым клиентом при постоянных попытках подключиться к точке доступа. Подмена пакетов с использованием Aireplay Хотя объём трафика при атаке деаутентификации увеличивается, увеличения скорости всё же недостаточно для того, чтобы заметно ускорить процесс сбора векторов инициализации IV. Кстати, это достаточно грубый метод, который может серьёзно помешать работе беспроводных сетей. Для более эффективной генерации трафика нужно использовать другой подход под названием replay attack. Для осуществления атаки нужно перехватить нормальный пакет, высланный атакуемым клиентом, а затем постоянно передавать его (подменив атакуемого клиента наши ноутбуком), причём чаще, чем обычно. Поскольку точка доступа не подозревает подмены (ей кажется, что пакет идёт от авторизованного клиента), то такая атака не мешает нормальной работе сети и, в то же время, позволяет, "не светясь", быстро набрать нужное количество векторов инициализации. Теперь давайте прикинем план действий. Нам нужно перехватить пакет, переданный в результате атаки деаутентификации void11, остановить эту атаку, а затем начать другую атаку, подменяя и передавая перехваченный пакет. Для последней атаки прекрасно подходят пакеты протокола разрешения адресов (Address Resolution Protocol, ARP), поскольку они достаточно малы (68 байт), имеют фиксированный и легко распознаваемый формат, и передаются при каждой попытке переподключения. Рис. 31. Настройка aireplay. Начнём атаку "с нуля" - перезагрузим "Auditor-A" и "Auditor-B". На Рис. 32 показаны их роли. Отметим, что на "Auditor-A" работает только aireplay, то есть компьютер используется исключительно для стимулирования трафика (IV), для ускорения процесса взлома WEP. "Auditor-B" используется для атаки деаутентификации (void11) и для перехвата трафика (airodump), кроме того, на нём же происходит и анализ перехваченного трафика с помощью aircrack, к которому мы вскоре вернёмся. Рис. 32. Конфигурация для взлома WEP. Сначала запустим aireplay. Для этого на "Auditor-A" откроем командную строку (shell) и выполним следующее. Команды для настройки aireplay на обнаружение ARP-пакетов switch-to-wlanng cardctl eject cardctl insert monitor.wlan wlan0 THECHANNELNUM cd /ramdisk aireplay -i wlan0 -b MACADDRESSOFAP -m 68 -n 68 -d ff:ff:ff:ff:ff:ff Примечания. • • switch-to-wlanng и monitor.wlan - стандартные скрипты, которые идут в комплекте Auditor CD для упрощения ввода команд. Вместо THECHANNELNUM нужно использовать номер канала атакуемой сети. Сначала вы не заметите ничего особенного: aireplay начнёт обнаруживать пакеты, но нужных нам будет немного, так как мы задали фильтр (пакеты размером 68 байт с MAC-адресом назначения FF:FF:FF:FF:FF:FF - широковещательные). На атакуемом клиенте для наглядности запустим клиентскую утилиту WLAN - чтобы было видно состояние подключения. На "Auditor-B" запустим атаку деаутентификации void11, как это описывалось ранее. После запуска void11 вы усидите, как атакуемый клиент отключится от точки доступа. Также вы заметите, что количество нужных пакетов в aireplay станет быстрее увеличиваться. На каком-то этапе aireplay отобразит перехваченный пакет и предложит начать его подмену и повторную передачу (Рис. 33). Рис. 33. Aireplay взял нужный пакет. Для атаки нужен пакет, удовлетворяющий следующим критериям (они также показаны на Рис. 33): • • FromDS - 0 ToDS - 1 • • • BSSID - MAC-адрес атакуемой точки доступа Source MAC - MAC-адрес атакуемого компьютера Destination MAC - FF:FF:FF:FF:FF:FF Нажмите "n" (no) если пакет не удовлетворяет этим требованиям, тогда aireplay продолжит работу. Когда необходимый пакет будет перехвачен, нужно нажать "y" (yes), чтобы aireplay переключилась в режим передачи. Сразу после этого остановите на Auditor-B атаку деаутентификации void11. Советы. • • • • • • Перехватить нужный пакет во время атаки деаутентификации может оказаться самой нетривиальной частью всего процесса взлома WEP. Как мы уже говорили, хотя при атаке деаутентификации количество трафика увеличивается, его всё равно мало из-за задержек. У клиента уходит определённое время на то, чтобы обнаружить отключение от точки доступа, и ещё больше времени - на повторный процесс подключения. Перехват может быть осложнён тем, что разные адаптеры, драйверы и операционные системы дают разные задержки. void11 может легко "завалить" клиента пакетами деаутентификации так, что клиент не будет успевать завершить переподключение и передать нужный нам пакет. Иногда удача приходит с первым захваченным пакетом. Но в ряде случаев приходится долго ждать. Если aireplay так и не отобразит ни одного нужного пакета среди нескольких тысяч перехваченных, возможно, void11 "завалил" клиента пакетами, не давая времени на переподключение. Нужно попробовать остановить void11 вручную ("control-C") и запустить снова. Можно попробовать добавить к строке запуска void11 параметр -d (и задержку в миллисекундах) и поэкспериментировать с различными его значениями, чтобы клиент успевал переподключиться. Следует учесть, что некоторые клиенты WLAN после атаки деаутентификации "повисают" и им может потребоваться перезагрузка! Проблемы с перехватом пакетов ARP при атаке деаутентификации могут возникнуть и в том случае, если атакуемый клиент не проявляет активности. Конечно, такое вряд ли произойдёт в реальной сети, но вполне может затруднить атаку в нашей тестовой конфигурации. Если aireplay не видит нужных пакетов, то запустите на атакуемом компьютере бесконечный запрос ping или начните копировать по сети какой-нибудь большой файл. И, наконец, если у вас никак не получается заставить void11 работать, то для тестирования aireplay можно прийти к небольшой хитрости. Пусть aireplay продолжает работать на "AuditorA", в это время нужно остановить void11 на "Auditor-B". Затем вручную отключите компьютержертву от беспроводной сети. Для этого можно как воспользоваться утилитой WLAN, так и выключить компьютер вообще. Затем заново подключитесь к сети (или включите компьютер, если вы его выключили). Примерно в течение тридцати секунд после этого "Auditor-A" должен перехватить ARP-пакет от компьютера-жертвы, который подключается к беспроводной сети и запрашивает IP-адрес. Перехват трафика и взлом На этом этапе "Auditor-A" уже атакует WLAN, подменяя и повторно пересылая пакеты, что даёт большое количество векторов инициализации (IV). Пришло время заняться непосредственно взломом WEP. На "Auditor-B" нужно остановить void11, если вы это не сделали раньше. Далее нужно настроить airodump на перехват пакетов для взлома WEP. Запускаем airodump после остановки void11 switch-to-wlanng cardctl eject cardctl insert monitor.wlan wlan0 THECHANNELNUM cd /ramdisk airodump wlan0 cap1 Примечания. • • • switch-to-wlanng и monitor.wlan - стандартные скрипты, которые идут в комплекте Auditor CD для упрощения ввода команд. Вместо THECHANNELNUM нужно использовать номер канала атакуемой сети. Если в зоне действия сети присутствует несколько точек доступа, то можно ограничить запись трафика по MAC-адресу атакуемой ТД. Для этого нужно в конце строки запуска airodump добавить адрес, как показано ниже: airodump wlan0 cap1 MACADDRESSOFAP Запустив airodump, вы заметите, что счётчик векторов инициализации IV увеличивается примерно на 200 каждую секунду, и всё благодаря повторной передаче перехваченного пакета на "Auditor-A". Рис. 34. Через десять минут после начала aireplay. Пока airodump записывает вектора инициализации IV в файл, мы можем запустить aircrack и начать поиск ключа WEP. Для этого нужно запустить ещё одну командную строку и выполнить там следующее: Запуск aircrack cd /ramdisk aircrack -f FUDGEFACTOR -m MACADDRESSOFAP -n WEPKEYLENGTH -q 3 cap*.cap Примечания. • • • FUDGEFACTOR - целое число (по умолчанию 2). MACADDRESSOFAP - MAC-адрес атакуемой точки доступа. WEPKEYLENGTH - длина ключа шифрования WEP (64, 128, 256 или 512 бит). На Рис. 35 показан пример запуска aircrack. Рис. 35. Используем aircrack. Из полученных файлов Aircrack извлечёт уникальные векторы инициализации IV, а затем начнёт статистическую атаку. При уменьшении параметра -f ("fudge factor") шансы на успех уменьшаются, зато скорость существенно возрастает. При большом значении - наоборот, скорость снижается, но вероятность успешного нахождения ключа увеличивается. По умолчанию используется значение 2. Остановить aircrack можно с помощью клавиш "control-C", хотя можно подождать и до окончания работы (программа сама прекратит работу через некоторое врем, если ключ WEP не будет найден - по крайней мере, это касается 64-битных ключей WEP). Если вы ввели команду как показано на примере выше, то просто нажмите стрелку вверх и ввод. При этом вы запустите aircrack повторно, однако он будет использовать уже обновлённый файл с захваченными пакетами airodump. Наконец, в какой-то момент ваши усилия будут вознаграждены, и вы получите экран, подобный Рис. 36. Рис. 36. Ключ найден! Маленькие хитрости Мы взломали 64-битный ключ WEP меньше, чем за пять минут, включая сканирование airodump, взлом aircrack и генерацию трафика aireplay. Конечно, очень многое зависит от удачи, иногда для взлома хватает 25 000 векторов инициализации IV, но может потребоваться и более 100 000. Может показаться, что для взлома 128-битного ключа WEP потребуется намного больше времени, но это не совсем так. 128-битный ключ можно взломать при наличии от 150 000 до 700 000 векторов инициализации. Напомним, чем больше векторов IV, тем меньше времени потребуется на взлом. В нашем случае, после перехода на 128-битный ключ WEP, при наличии 200 000 векторов ноутбуку потребовалось более часа. Увеличение числа векторов может существенно ускорить этот процесс. Важно отметить, что при взломе aircrack необходимо указывать длину ключа WEP, но ни одна из утилит не предоставляет такой информации. В случае тестовой сети эта информация вам известна изначально, однако, в случае атаки вслепую - нет. Таким образом, чтобы добиться успеха, возможно, придётся пробовать взлом для разных длин WEP. Рис. 37. Найден 128-битный ключ WEP. Если взять ноутбук с более мощным процессором и большим объёмом памяти для "Auditor-B", то процесс можно ускорить. Можно сохранять файлы с перехваченным трафиком и выполнять взлом на других ПК, продолжая в то же время перехватывать трафик. Такой подход мы применили на конференции Interop 2005 в Лас-Вегасе. В то время как на одном ноутбуке работал airodump, мы копировали полученные при его помощи файлы перехваченного трафика на мощный сервер, на котором осуществлялся непосредственно сам взлом. Сервер (где работал aircrack) не нуждался в беспроводном доступе, поскольку он работал с уже полученными файлами. Абсолютно очевидно, что для работы самой ресурсоёмкой части - aircrack, следует использовать наиболее мощный компьютер. Новые двуядерные процессоры от AMD и Intel могут существенно ускорить процесс взлома WEP, поскольку aircrack позволяет распараллеливать задачи на несколько процессов (для этого используется параметр -p). Возможно, кому-то покажется удобным скопировать файлы, например, на USB-накопитель, и переносить данные на них. Для этого следует выполнить следующие команды. Сохранение файлов на USB-накопитель mkdir /mnt/usb mount -t vfat /dev/uba1 /mnt/usb copy /ramdisk/cap*.cap /mnt/usb umount /mnt/usb Заметим, что для действительной записи файлов на диск необходимо использовать команду umount. Заключение WEP никогда не предполагал полную защиту сети. Он попросту должен был обеспечить беспроводную сеть уровнем безопасности, сопоставимым с проводной сетью. Это ясно даже из названия стандарта "Wired Equivalent Privacy" - безопасность, эквивалентная проводной сети. Получения ключа WEP, если можно так сказать, напоминает получение физического доступа к проводной сети. Что будет дальше зависит от настроек безопасности ресурсов сети. Большинство корпоративных сетей требуют аутентификацию, то есть для получения доступа к ресурсам пользователю придётся указать имя и пароль. Серверы таких сетей физически защищены закрыты в специальной комнате, патч-панели и коммутаторы кабельной сети заперты в шкафах. Кроме того, сети часто бывают сегментированы таким образом, что пользователи не могут добраться туда, куда не нужно. К сожалению, пользователи ПК с операционными системами компаний Microsoft и Apple не привыкли использовать даже простейшую парольную защиту. Хотя простые домашние сети могут приносить пользу, позволяя разделить одно подключение к Интернету на несколько пользователей, или обеспечивая совместный доступ к принтеру, слабая защита часто оказывается причиной заражения сети различными вирусами и "червями". Уязвимость WEP была обнаружена достаточно быстро после выхода сетей 802.11 на широкий рынок. Для решения этой проблемы пытались реализовать механизмы ротации ключей, усиления векторов инициализации IV, а также другие схемы. Но вскоре стало понятно, что все это методы неэффективны, в результате многие беспроводные сети были либо полностью закрыты, либо отделены в сегменты с ограниченным доступом, где для полного доступа требуется создание туннеля VPN или использование дополнительных мер защиты. К счастью, производители беспроводного сетевого оборудования осознали необходимость создания более стойких методов защиты беспроводных сетей, чтобы продолжать продавать оборудование корпоративным заказчикам и требовательным домашним пользователям. Ответ появился в конце осени 2002 в виде предварительного стандарта Wi-Fi Protected Access или WPA (см. наш обзор WPA), примерно через год после этого появилась используемая сегодня улучшенная версия - WPA2. Несмотря на задержки в продвижении технологий на рынок (в том числе в виде обновлений существующих решений), любая из них, даже упрощённая "PSK" (использующая парольную защиту), обеспечит уровень безопасности, изначально предполагавшийся WEP, но при том лишь условии, что используются сильные и длинные пароли. Во второй части материала, мы покажем хорошие и не очень способы защиты сетей. А пока что мы рекомендуем защищать беспроводные сети средствами WPA или WPA2 (с сильным паролем), или же отключить точку доступа вообще. Надеемся, что наш материал показал, что WEP не является "эквивалентом безопасности" проводной сети. Таблица полезных команд Запуск и настройка airodump iwconfig wlan0 mode monitor iwconfig wlan0 channel THECHANNELNUM cd /ramdisk airodump wlan0 cap Запуск и настройка void11 - атака деаутентификации switch-to-hostap cardctl eject cardctl insert iwconfig wlan0 channel THECHANNELNUM iwpriv wlan0 hostapd 1 iwconfig wlan0 mode master void11_penetration -D -s MACOFSTATION -B MACOFAP wlan0 Запуск aireplay для перехвата пакетов ARP switch-to-wlanng cardctl eject cardctl insert monitor.wlan wlan0 THECHANNELNUM cd /ramdisk aireplay -i wlan0 -b MACADDRESSOFAP -m 68 -n 68 -d ff:ff:ff:ff:ff:ff Запуск airodump после остановки void11 switch-to-wlanng cardctl eject cardctl insert monitor.wlan wlan0 THECHANNELNUM cd /ramdisk airodump wlan0 cap1 Запуск aircrack cd /ramdisk aircrack -f FUDGEFACTOR -m MACADDRESSOFAP -n WEPKEYLENGTH -q 3 cap*.cap