Администрирование шлюза Avaya G350

advertisement

Администрирование

шлюза Avaya G350

555-245-501RU

Издание 1

Июнь 2004

Авторские права 2004, Avaya Inc.

Все права защищены.

Примечание

Были предприняты все усилия для обеспечения полноты и точности

информации, содержащейся в этом документе, в момент его печати.

Информация может быть изменена.

Гарантия

Компания Avaya Inc. предоставляет ограниченную гарантию на этот

продукт. Условия ограниченной гарантии описаны в договоре о

продаже. Дополнительная информация о технической поддержке,

предоставляемой в течение гарантийного срока, и стандартный текст

соглашения о гарантиях компании Avaya содержится на веб-сайте

http://www.avaya.com/support.

Предотвращение мошеннического использования

междугородной связи

"Мошенническое использование междугородной связи" – это

несанкционированное использование системы связи третьей стороной

(например, лицом, не являющимся сотрудником, агентом,

субподрядчиком вашей компании или не работающим от ее имени).

Следует иметь в виду, что в системе связи существует риск

мошеннического использования междугородной связи, что может

привести к существенному увеличению оплаты услуг связи.

Вмешательство Avaya в случае мошеннического

использования

Если вы предполагаете, что подверглись мошенническому

использованию телефонной связи, и вам необходима техническая

поддержка или помощь, в США и Канаде, обратитесь по телефону в

Центр технического обслуживания (№ телефона экстренной связи с

группой предотвращения мошеннического использования телефонной

связи:

1-800-643-2353.

Понятие "телекоммуникационное оборудование компании" включает

как данный продукт Avaya, так и любое другое оборудование

передачи речи/данных/видео, которое может использоваться с

помощью данного продукта Avaya (т.е. "оборудование, включенное в

сеть").

Под термином "внешний абонент" понимается любое лицо, которое не

является сотрудником, агентом, субподрядчиком компании или не

работает от ее имени. При этом под термином "злонамеренная

сторона" понимается любое лицо (включая лицо, которое может быть,

тем не менее, уполномочено), которое обращается к

телекоммуникационному оборудованию из злонамеренных или

хулиганских побуждений.

Такие вмешательства могут осуществляться посредством как

синхронного (с временным уплотнением и/или коммутацией каналов)

или асинхронного (с коммутацией символов, сообщений или пакетов)

оборудования или интерфейсов по следующим причинам:

• использование (возможностей, специфических для

используемого оборудования);

• кража (например, интеллектуальной собственности,

финансовых активов или доступа к ресурсам междугородной

связи);

• подслушивание (нарушение конфиденциальности);

• хулиганство (беспокойство, но очевидно безопасное,

манипуляции);

• причинение ущерба (например, потери или изменения

данных, независимо от мотива или намерения).

Следует иметь в виду, что существует риск несанкционированных

вмешательств, связанных с вашей системой и/или с оборудованием,

включенным в ее сеть. Также следует учесть, что такое вмешательство

может привести к разнообразному ущербу компании (включая, кроме

всего прочего, неприкосновенность частной

жизни/конфиденциальность данных, права интеллектуальной

собственности, материальные активы, финансовые ресурсы, трудовые

издержки и/или судебные издержки).

Ответственность за безопасность связи компании

Примечание

Компания Avaya не несет ответственности за любые изменения,

добавления или удаления в исходной печатной версии этого

документа, если такие изменения, добавления или удаления были

выполнены без участия Avaya. Заказчик и/или конечный пользователь

обязуются не предъявлять претензий и не действовать во вред

компании Avaya, агентам, служащим и сотрудникам Avaya в связи с

жалобами, исками, требованиями и судебными разбирательствами,

которые могут возникнуть по причине последующих изменений,

добавлений или удалений из этого документа, выполненных

заказчиком или конечным пользователем.

Получение помощи

За дополнительными телефонными номерами поддержки обратитесь

на веб-сайт поддержки компании Avaya: http://www.avaya.com/support.

Для пользователей

• На территории США используйте ссылку Escalation

Management. Затем выберите соответствующий вид

необходимой поддержки.

• В странах за пределами США используйте ссылку Escalation

Management. Затем выберите International Services, которая

содержит телефонные номера для международных

экспертных центров.

Обеспечение защиты связи

Защита связи (речи, данных и/или видеоинформации) представляет

собой предотвращение любого типа вмешательства (т.е. либо

несанкционированного, либо злонамеренного доступа или

использования) в телекоммуникационное оборудование компании

каким-либо лицом.

Окончательную ответственность за обеспечение безопасности как

данной системы, так и объединенного с ней в сеть оборудования,

несет системный администратор пользователя системы Avaya,

партнеры при передаче данных и менеджеры. Пользователь должен

выполнять свои обязательства на основе приобретенных знаний

(кроме всего прочего) из нижеперечисленных источников:

•

•

•

•

документы по установке оборудования;

документы по администрированию системы;

документы по безопасности;

аппаратные и программные средства обеспечения

безопасности;

• совместное использование информации пользователем и

партнерами;

• эксперты по безопасности связи.

Для предотвращения вмешательства в телекоммуникационное

оборудование в системе пользователя и во взаимодействующих с ним

равноправных системах должно быть надлежащим образом

выполнено программирование и конфигурирование следующих

систем:

• поставленные компанией Avaya системы связи и их

интерфейсы;

• поставленные компанией Avaya программные приложения, а

также лежащие в их основе аппаратные/программные

платформы и интерфейсы;

• любое другое оборудование, объединенное в сеть c

продуктами Avaya.

Средства TCP/IP

В зависимости от конфигурации/схемы и топологии сети, продукт

может иметь различные показатели производительности, надежности

и безопасности, даже в случае эксплуатации в соответствии с

гарантией.

Соответствие стандартам

Компания Avaya не несет ответственность за любые радио- или

телевизионные помехи в результате несанкционированной

модификации данного оборудования, замены или подключения

соединительных кабелей или оборудования, не одобренного Avaya

Inc. Ответственность за устранение помех в результате такой

несанкционированной модификации, замены или подключения несет

пользователь. В соответствии с Частью 15 Правил Федеральной

комиссии по связи (Federal Communications Commission, FCC) все

изменения или модификации, выполненные без согласования с

компанией Avaya, могут привести к аннулированию права

пользователя на эксплуатацию данного оборудования.

Стандарты безопасности продукта

Настоящий продукт соответствует и удовлетворяет требованиям

следующих применимых международных стандартов безопасности

продукта:

Безопасность оборудования информационных технологий (Safety of

Information Technology Equipment), IEC 60950, 3-е издание, или IEC

60950-1, 1-е издание, включая все имеющиеся национальные

варианты, перечисленные в документе "Совместимость с IEC для

электрического оборудования" (Compliance with IEC for Electrical

Equipment, IECEE) CB-96A.

Безопасность оборудования информационных технологий, CAN/CSAC22.2.

№. 60950-00 / UL 60950, 3-е издание, или CAN/CSA-C22.2 №.

60950-1-03 / UL 60950-1.

Требования по безопасности для пользовательского оборудования

(Safety Requirements for Customer Equipment), Технический стандарт

(Technical Standard, TS) ACA 001 - 1997

Одному или нескольким из следующих применимых мексиканских

национальных стандартов: NOM 001 SCFI 1993, NOM SCFI 016 1993,

NOM 019 SCFI 1998.

Оборудование, описанное в настоящем документе, может содержать

устройство(а) с лазерным излучением Класса 1. Эти устройства

соответствуют следующим стандартам:

• EN 60825-1, издание 1.1, 1998-01;

• 21 CFR 1040.10 и CFR 1040.11.

Лазерные устройства, используемые в оборудовании Avaya, как

правило, имеют следующие рабочие характеристики:

Типичная средняя длина

волны излучения:

Максимальная

мощность выходного

сигнала:

от 830 нм до 860 нм

-1,5 дБм

от 1270 нм до 1360 нм

-3,0 дБм

от 1540 нм до 1570 нм

5,0 дБм

Luokan 1 Laserlaite

Лазерное оборудование класса 1

Использование средств управления или настройки, либо выполнение

процедур, отличных от определенных в настоящем документе, может

привести к опасному радиационному облучению. Для получения

дополнительной информации по лазерному устройству обратитесь к

своему представителю компании Avaya.

Стандарты электромагнитной совместимости

Настоящий продукт соответствует и удовлетворяет требованиям

следующих применимых международных стандартов EMC и всех

соответствующих национальных вариантов:

"Ограничения и методы измерения радиопомех оборудования

информационных технологий" (Limits and Methods of Measurement of

Radio Interference of Information Technology Equipment), CISPR

22:1997 и EN55022:1998.

"Оборудование информационных технологий – Характеристики

устойчивости – Ограничения и методы измерения" (Information

Technology Equipment – Immunity Characteristics – Limits and Methods

of Measurement), CISPR 24:1997 и EN55024:1998, включая:

• "Электростатический разряд" (Electrostatic Discharge, ESD)

IEC 61000-4-2

• "Устойчивость к излучению" (Radiated Immunity) IEC 610004-3

• "Быстрый переходный режим" (Electrical Fast Transient) IEC

61000-4-4

• "Воздействие грозовых разрядов" (Lightning Effects) IEC

61000-4-5

• "Устойчивость к проводимости" (Conducted Immunity) IEC

61000-4-6

• "Магнитное поле электрической сети" (Mains Frequency

Magnetic Field) IEC 61000-4-8

• "Падения и колебания напряжения" (Voltage Dips and

Variations) IEC 61000-4-11

Излучения сети питания, IEC 61000-3-2: Электромагнитная

совместимость (EMC) – Часть 3-2: Ограничения – Ограничения для

текущих гармонических излучений.

Излучения сети питания, IEC 61000-3-3: Электромагнитная

совместимость (EMC) – Часть 3-3: Ограничения – Ограничение

изменений напряжения, флуктуаций и пульсаций напряжения в общих

низковольтных системах обеспечения.

Декларация Федеральной комиссии по связи

Часть 15:

Примечание: Данное оборудование прошло испытания и

признано удовлетворяющим ограничениям для цифровых

устройств Класса А в соответствии с Частью 15 правил FCC. Эти

ограничения разработаны с целью обеспечения разумной защиты

от недопустимых помех при эксплуатации оборудования в

коммерческих организациях. Данное оборудование генерирует,

использует и может излучать энергию в радиочастотном

диапазоне и при установке и использовании без соблюдения

требований руководств может вызывать недопустимые помехи

для радиосвязи. Эксплуатация этого оборудования в жилых

районах может стать причиной возникновения вредных помех, в

этом случае пользователь обязан предпринять за свой счет

соответствующие меры для устранения влияния этих помех.

Часть 68: Сигнализация контроля ответа

Эксплуатация данного оборудования в режиме отсутствия

соответствующей сигнализации контроля ответа является

нарушением правил, определенных в Части 68. Это оборудование

возвращает сигналы контроля ответа в коммутируемую сеть общего

пользования в следующих случаях:

• при получении ответа вызываемой станции;

• при получении ответа оператора или

• в случае маршрутизации к записанному пользователем

объявлению с использованием абонентского оборудования

(CPE).

Данное оборудование возвращает сигналы контроля ответа для всех

вызовов автоматическим установлением входящего соединения (DID),

направленных обратно в телефонную сеть общего пользования.

Разрешенными исключениями являются следующие случаи:

Порт изготовителя

Идентификатор

Код FIC

SOC/REN/ Сетевые

Код A.S.

разъемы

Цифровой интерфейс 1,544

Мбит/с

04DU9-BN

6.0F

RJ48C,

RJ48M

04DU9-IKN

6.0F

RJ48C,

RJ48M

04DU9-ISN

6.0F

RJ48C,

RJ48M

Обслуживающий блок канала 04DU9-DN

120A4

6.0Y

RJ48C

• на вызов не получен ответ;

• принят тональный сигнал занятости;

• принят тональный сигнал отказа.

Avaya гарантирует, что данное зарегистрированное оборудование

позволяет пользователям получить доступ к международным

провайдерам операторских услуг с помощью кодов доступа.

Модификация данного оборудования с использованием агрегирования

вызовов с целью блокировки кодов доступа для набора номера

является нарушением Акта об услугах телефонных операторов от

1990 г.

Номер эквивалентности вызывного устройства (REN)

Для шлюзов MCC1, SCC1, CMC1, G600 и G650:

Это оборудование соответствует Части 68 правил FCC. На внешней

или внутренней стороне передней панели этого оборудования имеется

метка, которая содержит, помимо прочей информации,

регистрационный номер FCC и номер REN. Эти номера следует

сообщить телефонной компании при необходимости.

Для шлюзов G350 и G700:

Данное оборудование соответствует Части 68 правил FCC и

требованиям, принятым ACTA. На задней панели этого оборудования

находится метка, которая, помимо прочей информации, содержит

идентификатор продукта в формате US:AAAEQ##TXXXX. Символы

## соответствуют номеру REN без десятичной точки (например, 03

соответствует REN 0.3). Этот номер следует сообщить телефонной

компании при необходимости.

Для всех шлюзов:

Номер REN используется для определения количества устройств,

которые могут быть подключены к телефонной линии. Чрезмерное

количество таких устройств на телефонной линии может привести к

невозможности подачи устройством вызывного сигнала в ответ на

входящий вызов. В большинстве регионов, но не во всех, общее число

устройств не должно превышать 5.0. Информацию о количестве

устройств, которые могут быть подключены к линии в соответствии с

общим числом REN, можно получить в местной телефонной

компании.

Некоторые типы аналоговых или цифровых устройств не требуют

номера REN.

Средства подключения

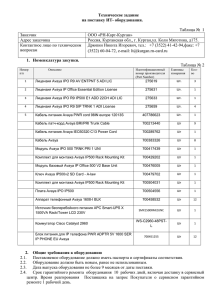

В следующих таблицах представлены средства подключения данного

оборудования к телефонной сети.

Для шлюзов MCC1, SCC1, CMC1, G600 и G650:

Порт изготовителя

Идентификатор

Код FIC

SOC/REN/ Сетевые

Код A.S.

разъемы

Терминал за пределами здания OL13C

9.0F

RJ2GX,

RJ21X,

RJ11C

Соединительная линия DID

02RV2-T

0.0B

RJ2GX,

RJ21X

Соединительная линия CO

02GS2

0.3A

RJ21X

02LS2

0.3A

RJ21X

Межкоммутаторная

соединительная линия

TL31M

9.0F

RJ2GX

Интерфейс базовой скорости

02IS5

6.0F, 6.0Y

RJ49C

Для шлюзов G350 и G700:

Порт изготовителя

Идентификатор

Код FIC

SOC/REN/ Сетевые

Код A.S.

разъемы

Соединительная линия CO с

заземлением вызывного

провода для сигнализации

02GS2

1.0A

Соединительная линия DID

02RV2-T

Соединительная линия CO с 02LS2

передачей сигнала готовности

по шлейфу

Цифровой интерфейс 1,544

Мбит/с

RJ11C

AS.0

RJ11C

0.5A

RJ11C

04DU9-BN

6.0Y

RJ48C

04DU9-DN

6.0Y

RJ48C

04DU9-IKN

6.0Y

RJ48C

04DU9-ISN

6.0Y

RJ48C

6.0F

RJ49C

Интерфейс базовой скорости 02IS5

Для всех шлюзов:

Если оконечное оборудование (например, коммуникационный сервер

или шлюз) оказывает негативное воздействие на телефонную сеть,

телефонная компания заранее сообщит о возможной необходимости

временного прекращения предоставления услуг. Если

заблаговременное уведомление невозможно, телефонная компания

уведомит пользователя как можно скорее. Пользователь будет также

уведомлен о своем праве подать жалобу в FCC, если посчитает это

необходимым.

Телефонная компания может вносить изменения в свои устройства,

оборудование, операции или процедуры, которые могут повлиять на

работу оборудования. Телефонная компания должна заблаговременно

уведомить о таких изменениях, чтобы пользователь мог выполнить

необходимые модификации для обеспечения непрерывности работы.

В случае возникновении неисправности в данном оборудовании для

ремонта или получения гарантийной информации обратитесь в центр

технического обслуживания по телефону 1-800-242-2121 или

свяжитесь с местным представителем компании Avaya. Если

оборудование оказывает негативное воздействие на телефонную сеть,

телефонная компания может потребовать отключение оборудование

до устранения проблемы.

Вилка и гнездо, используемые для подключения данного

оборудования к проводке в здании и к телефонной сети, должны

удовлетворять требованиям применимых правил Части 68 FCC и

требованиям, принятым ACTA. С данным продуктом поставляются

соответствующий телефонный шнур и модульный разъем. Он

предназначен для включения в совместимое модульное гнездо,

которое также соответствует требованиям. Ремонт должен

выполняться сертифицированными техническими специалистами

компании Avaya.

Оборудование не может быть использовано в монетных таксофонах

общего пользования телефонной компании. Тарифы подключения к

абонентской линии определяются в соответствии с установленными

государственными нормами. Для получения дополнительной

информации обратитесь в государственную комиссию по

предприятиям коммунального обслуживания, комиссию по

коммунальному обслуживанию или корпоративную комиссию.

Данное оборудование, в случае использования телефонной трубки,

совместимо со слуховым аппаратом.

Информация по помехам Канадского департамента связи

(Canadian Department of Communications, DOC)

Данное цифровое устройство Класса A соответствует канадским

правилам ICES-003.

Cet appareil numеrique de la classe A est conforme a la norme

NMB-003 du Canada.

Данное оборудование удовлетворяет применимым техническим

спецификациям для оконечного оборудования в Канаде (Industry

Canada Terminal Equipment Technical Specifications). Это

подтверждено регистрационным номером. Аббревиатура IC перед

регистрационным номером означает, что регистрация выполнена на

основании Сертификата соответствия, свидетельствующего о

соблюдении Промышленных технических спецификаций Канады. Это

не означает, что данное оборудование согласовано в Промышленной

палате Канады.

Установка и ремонт

Перед установкой данного оборудования пользователи должны

убедиться в допустимости подключения к аппаратным средствам

локальной телекоммуникационной компании. Оборудование также

должно быть установлено с использованием допустимого способа

подключения. Следует иметь в виду, что в некоторых ситуациях

соответствие вышеупомянутым условиям может привести к

ухудшению качества обслуживания.

Ремонт сертифицированного оборудования должен выполняться

представительством, указанным поставщиком. Любой ремонт или

изменения этого оборудования, выполненные пользователем, или

нарушения работы оборудования могут послужить причиной

требования телекоммуникационной компании об отключении

оборудования.

Сертификаты соответствия

Сертификаты соответствия поставщика (SDoC), Часть 68 правил FCC

США.

Компания Avaya Inc., США, настоящим удостоверяет, что

оборудование, описанное в данном документе и имеющее

идентификационный номер метки TIA TSB-168, соответствует Части

68 47 CFR правил и положений FCC и техническим нормам,

принятым административным советом по подключениям оконечных

устройств (Administrative Council on Terminal Attachments, ACTA).

Кроме того, компания Avaya подтверждает, что оборудованное

трубкой оконечное оборудование Avaya, описанное в настоящем

документе, соответствует Параграфу 68.316 правил и положений FCC,

определяющих совместимость со слуховыми аппаратами, и считается

совместимым со слуховыми аппаратами.

Копии сертификатов соответствия, подписанных ответственной

стороной в США, могут быть получены при обращении к местному

торговому представителю, а также доступны на веб-сайте по адресу:

http://www.avaya.com/support.

Все коммуникационные серверы и шлюзы Avaya соответствуют Части

68 правил FCC, однако многие из них были зарегистрированы в FCC

до введения сертификатов соответствия. Список всех

зарегистрированных продуктов Avaya можно найти по следующему

адресу: http://www.part68.org, путем ввода наименования "Avaya" для

поиска по изготовителю.

Декларация о соответствии директивам Европейского

сообщества

Компания Avaya подтверждает, что оборудование, указанное в этом

документе, имеющее марку "CE" (Conformite Europeenne),

соответствует Директиве по оконечному оборудованию радио и связи

Европейского сообщества (1999/5/EC), включая Директиву по

электромагнитной совместимости (89/336/EEC) и Директиву по

низковольтным устройствам (73/23/EEC).

Копии данных Сертификатов соответствия могут быть получены при

обращении к местному торговому представителю, а также доступны

на веб-сайте по адресу: http://www.avaya.com/support.

Япония

Данное изделие является продуктом Класса A на базе стандарта

Добровольного контрольного совета по помехам оборудования

информационных технологий (Voluntary Control Council for

Interference by Information Technology Equipment, VCCI). Если данное

оборудование используется в Японии, могут возникать радиопомехи,

и в этом случае от пользователя может потребоваться принять меры

по устранению помех.

Для получения копий этого и других документов:

Звоните:

Центр публикаций Avaya

Телефон 1.800.457.1235 или 1.207.866.6701

Факс 1.800.457.1764 или 1.207.626.7269

Пишите:

Globalware Solutions

200 Ward Hill Avenue

Haverhill, MA 01835 USA

Attention: Avaya Account Management

E-mail:

totalware@gwsmail.com

Последние версии документации доступны на веб-сайте компании

Avaya: http://www.avaya.com/support.

Содержание

Содержание

О данном документе

17

• Краткое описание

17

• Аудитория

17

• Загрузка и обновление этого документа с веб-сайта

17

Загрузка этого документа

17

• Связанные ресурсы

18

• Техническая поддержка

18

На территории США

18

За пределами Северной Америки

18

• Товарные знаки

19

• Подача отзывов

19

1

Введение

21

2

Краткое описание процедуры конфигурирования

23

3

• Краткое описание процесса установки и настройки

23

• Конфигурирование с использованием CLI

25

• Конфигурирование с использованием приложений

с графическим интерфейсом пользователя

25

• Сохранение изменений конфигурации

26

• Управление версией микропрограммного обеспечения

26

Доступ к шлюзу Avaya G350

• Доступ к CLI

27

27

Краткое описание CLI

27

Локальный доступ к CLI

29

Доступ к CLI через модем

29

• Доступ к Avaya IW

32

• Доступ к GIW

33

• Доступ к Avaya Communication Manager

34

• Управление полномочиями на вход в систему

35

Безопасность

35

Управление пользователями и паролями

36

Поддержка протокола SSH

37

Администрирование шлюза Avaya G350

Июнь 2004

7

Содержание

Поддержка протокола SCP

39

Аутентификация RADIUS

39

• Специальные функции обеспечения безопасности

4

5

6

Активизация и деактивизация резервного пароля

40

Активизация и деактивизация telnet-доступа

41

Основная конфигурация устройств

43

• Определение интерфейса

43

• Конфигурирование интерфейса первичного управления (PMI)

44

• Определение шлюза по умолчанию

45

• Конфигурирование контроллера шлюза (MGC)

45

Контроллер шлюза (MGC)

46

Конфигурирование списка MGC

46

Установка времени сброса

47

Доступ к зарегистрированному MGC

48

Текущий контроль ICC или LSP

48

• Просмотр состояния устройства

49

• Управление версией

50

Передача файлов

50

Повышение версии программного и микропрограммного обеспечения

51

Управление конфигурационными файлами

53

Вывод списка файлов шлюза Avaya G350

53

Конфигурирование регистрации

55

• Краткое описание процесса регистрации

55

• Сервер Syslog

56

• Файл регистрации

57

• Сеанс регистрации

57

• Фильтры и уровни серьезности

57

Конфигурирование портов Ethernet

61

• Порты Ethernet шлюза G350

61

• Конфигурирование портов Ethernet коммутатора

62

Команды, используемые для портов Ethernet коммутатора

• Конфигурирование порта Ethernet WAN

Ограничение трафика порта Ethernet WAN

8

40

62

63

64

Администрирование шлюза Avaya G350

Июнь 2004

Содержание

7

Резервные интерфейсы

64

Команды, используемые для порта Ethernet WAN

64

Конфигурирование QoS VoIP

• Краткое описание VoIP

65

• Конфигурирование RTP и RTCP

66

Конфигурирование сжатия заголовка RTP

8

9

65

66

• Конфигурирование параметров QoS

67

• Конфигурирование параметров QoS RTCP

69

• Конфигурирование параметров RSVP

69

• Конфигурирование взвешенной "справедливой"

организации очередей (WFQ)

69

Конфигурирование шлюза G350 для подключения

модема

71

• Конфигурирование порта USB для подключения модема

71

• Конфигурирование консольного порта для подключения модема

72

Конфигурирование WAN

75

• Краткое описание WAN

75

• Краткое описание последовательного интерфейса

77

Поддержка многоточечной топологии

• Начальное конфигурирование WAN

78

79

Конфигурирование коммуникационного модуля Avaya WAN E1/T1 MM340 79

Конфигурирование коммуникационного модуля Avaya WAN USP MM342

82

Конфигурирование Frame Relay

83

Проверка конфигурации WAN и тестирование сетевых соединений

85

• Резервные интерфейсы

Команды резервирования

85

86

• Расширенная функция подтверждения активности

87

• Динамический CAC

88

• Инкапсуляция пакета Frame Relay

89

• Приоритетный DLCI

90

Ограничение трафика и маркировка

90

Приоритетная организация очередей

91

• Пример конфигурирования WAN

92

Конфигурация VoIP PPP

92

Администрирование шлюза Avaya G350

Июнь 2004

9

Содержание

10 Конфигурирование PoE

99

• Краткое описание PoE

99

Введение

99

Определение нагрузки

99

Устройства питания

101

• CLI-команды конфигурирования PoE

101

• Примеры конфигурирования PoE

102

11 Конфигурирование реле аварийного переключения

(ETR)

103

• Краткое описание ETR

103

• Установка состояния ETR

103

• Просмотр состояния ETR

104

12 Конфигурирование SNMP

105

• Краткое описание процесса

конфигурирования SNMP

105

• Версии SNMP

106

SNMPv1

107

SNMPv2c

107

SNMPv3

107

Пользователи

108

Группы

109

Ракурсы

110

• Конфигурирование SNMP-сообщений

111

• Конфигурирование SNMP-доступа

112

• Конфигурирование динамического администратора сообщений

113

• Примеры конфигурирования SNMP

114

13 Конфигурирование расширенных

функций коммутации

• Конфигурирование VLAN

10

117

117

Краткое описание VLAN

118

Тегирование VLAN

119

Привязка нескольких VLAN

119

Таблица VLAN шлюза G350

121

Входная безопасность VLAN

121

Администрирование шлюза Avaya G350

Июнь 2004

Содержание

ICC-VLAN

121

CLI-команды VLAN

121

Примеры конфигурирования VLAN

122

• Конфигурирование дублирования портов

125

Краткое описание дублирования портов

125

Активизация вторичного порта

126

Обратное переключение

126

CLI-команды дублирования портов

126

Примеры конфигурирования процесса дублирования портов

127

• Конфигурирование отображения трафика порта

127

Краткое описание отображения

трафика порта

128

Ограничения на отображение трафика порта

128

CLI-команды отображения трафика порта

128

Примеры конфигурирования отображения трафика порта

128

• Конфигурирование покрывающего дерева

130

Краткое описание покрывающего дерева

130

CLI-команды покрывающего дерева

132

Примеры конфигурирования покрывающего дерева

133

• Классификация портов

135

Краткое описание классификации портов

135

CLI-команды классификации портов

135

Примеры конфигурирования процесса классификации портов

135

14 Конфигурирование замыкания контактов

137

• Краткое описание замыкания контактов

137

• Конфигурирование аппаратных средств замыкания контактов

138

• Конфигурирование программного обеспечения замыкания контактов

138

• Отображение состояния замыкания контактов

139

15 Конфигурирование контроля RMON

141

• Краткое описание RMON

141

• CLI-команды RMON

142

• Примеры конфигурирования RMON

142

16 Конфигурирование маршрутизатора

• Краткое описание маршрутизатора шлюза G350

Администрирование шлюза Avaya G350

Июнь 2004

145

145

11

Содержание

• Конфигурирование интерфейсов

146

Понятия интерфейса маршрутизатора

146

Команды конфигурирования IP-интерфейсов

148

Примеры конфигурирования интерфейса

148

• Конфигурирование таблицы маршрутизации

148

Краткое описание таблицы маршрутизации

149

Статический маршрут через интерфейс

150

Постоянный статический маршрут

151

Маршрут сброса

151

Команды для работы с таблицей маршрутизации

152

• Конфигурирование туннелирования GRE

Краткое описание туннелирования GRE

153

Установка туннеля GRE

154

Маршрутизация пакетов в туннель GRE

154

Предотвращение закольцовывания в туннелях GRE

154

Дополнительные функции туннеля GRE

155

Дополнительные параметры туннеля GRE

156

• Конфигурирование ретрансляции DHCP и BOOTP

157

DHCP

157

BOOTP

158

Ретрансляция DHCP/BOOTP

158

Команды ретрансляции DHCP/BOOTP

159

• Конфигурирование широковещательной передачи

159

Перенаправление направленных широковещательных пакетов

159

Повторная широковещательная передача NetBIOS

160

• Конфигурирование таблицы ARP

12

152

160

Краткое описание ARP

161

Таблица ARP

161

Команды для работы с таблицей ARP

162

• Активизация прокси-ARP

163

• Конфигурирование ошибок ICMP

163

• Конфигурирование RIP

164

Краткое описание RIP

164

Предотвращение петель маршрутизации в RIP

165

Списки распределенного доступа RIP

165

Ограничения RIP

166

Команды RIP

167

Администрирование шлюза Avaya G350

Июнь 2004

Содержание

• Конфигурирование OSPF

168

Краткое описание OSPF

168

Динамическая стоимость OSPF

169

Ограничения OSPF

169

Команды OSPF

169

• Перераспределение маршрутов

Экспорт метрики по умолчанию

• Конфигурирование VRRP

171

171

172

Краткое описание VRRP

172

Пример конфигурации VRRP

173

Команды VRRP

174

• Конфигурирование фрагментации

175

Краткое описание фрагментации

175

Параметры повторной сборки

175

Команды фрагментации

176

17 Конфигурирование политики

• Краткое описание политики

177

177

Списки управления доступом

178

Списки QoS

178

Маршрутизация на основе политики

179

Управление списками политики

179

• Определение списков политики

180

Создание и редактирование списка политики

180

Определение атрибутов идентификации списка

181

Действия по умолчанию

181

Удаление списка политики

181

• Подключение списков политики к интерфейсу

182

• Списки политики для всех устройств

183

• Определение глобальных правил

184

• Определение правил

185

Краткое описание критериев правил

185

Редактирование и создание правил

185

Критерии правил

186

• Составные операции

Краткое описание составных операций

Администрирование шлюза Avaya G350

Июнь 2004

190

190

13

Содержание

Предварительно настроенные составные операции

для списков управления доступом

190

Предварительно настроенные составные операции для списков QoS

191

Конфигурирование составных операций

192

Пример составной операции

192

• Таблица DSCP

193

• Просмотр и тестирование списков политики

194

Просмотр списков политики

194

Моделирование пакетов

195

18 Конфигурирование маршрутизации

на основе политики

• Краткое описание маршрутизации

на основе политики

197

• Применение

198

Раздельная маршрутизация речевого и информационного трафика

198

Выбор транзитного поставщика услуг на основе источника

198

Резервирование

199

• Определение списков PBR

199

• Подключение списка PBR к интерфейсу

200

• Определение правил

201

Краткое описание критериев правила

201

Создание и редактирование правил

201

Критерии правил

202

• Определение списков следующих транзитных участков

203

Создание и редактирование списков следующих транзитных участков

203

Назначение атрибутов спискам следующих транзитных участков

204

• Просмотр списков PBR

204

• Пример применения

205

• Просмотр состояния синхронизации

14

202

Краткое описание списка следующих транзитных участков

19 Установка источника синхронизации

A

197

Сообщения и MIB

211

212

213

• Сообщения шлюза G350

213

• MIB шлюза G350

224

Администрирование шлюза Avaya G350

Июнь 2004

Содержание

B

C

Конфигурирование шлюза G350 с использованием

Avaya IW

271

• Предварительные формы

271

• Конфигурирование и повышение версии MGC

273

• Повышение версии существующего MGC

277

• Конфигурирование шлюза

283

• Конфигурирование микропрограммного обеспечения

286

• Конфигурирование модема

288

• Конфигурирование телефонии

290

• Конфигурирование соединительной линии

293

Добавление соединительной линии

295

Изменение параметров соединительной линии

296

Изменение конфигурации IP-маршрутов

297

Просмотр состояния соединительной линии

298

Удаление соединительной линии

299

Конфигурирование коммуникационного модуля соединительных линий

300

• Установка оконечного устройства

301

• Конфигурирование аварийных сигналов

302

• Пароль и последние формы

304

Конфигурирование шлюза G350

с использованием GIW

309

Алфавитный указатель

319

Администрирование шлюза Avaya G350

Июнь 2004

15

Содержание

16

Администрирование шлюза Avaya G350

Июнь 2004

О данном документе

Краткое описание

О данном документе

Краткое описание

В документе Администрирование шлюза Avaya G350 описываются процедуры конфигурирования

и управления шлюзом G350 после его установки. Для получения инструкций по установке см.

документ Установка шлюза Avaya G350, 555-245-104.

Аудитория

Информация в этом документе предназначена для использования техническими специалистами

Avaya, специалистами по вводу в эксплуатацию, бизнес-партнерами и заказчиками.

Загрузка и обновление этого документа с веб-сайта

Последнюю версию документа Администрирование шлюза Avaya G350 можно загрузить с вебсайта Avaya. Для этого необходимо иметь возможность доступа в Интернет, а на персональном

компьютере должна быть установлена программа Acrobat Reader.

Компания Avaya прилагает все усилия к тому, чтобы информация в этом документе была полна и

точна. Однако после его опубликования информация может измениться. Поэтому на веб-сайте

Avaya можно найти последние обновления данного документа и новую информацию о продукте.

Эти обновления можно также загрузить с веб-сайта Avaya.

Загрузка этого документа

Для загрузки последней версии данного документа выполните следующее:

1

2

Перейдите к веб-сайту Avaya по адресу http://www.avaya.com/support.

В левой части страницы выберите Product Documentation.

Появится страница Welcome to Product Documentation.

3

В правой части страницы наберите 555-245-501 и затем выберите Search.

Появится страница "Product Documentation Search Results".

4

Просмотрите список, выберите номер последнего издания и щелкните по его названию

справа от номера.

5

На следующей странице выполните прокрутку вниз и выберите одну из следующих опций:

— PDF Format для загрузки документа в стандартном формате PDF;

— ZIP Format для загрузки ZIP-архива документа в формате PDF.

Администрирование шлюза Avaya G350

Июнь 2004

17

О данном документе

Связанные ресурсы

Связанные ресурсы

Для получения дополнительной информации о шлюзе Avaya G350 и связанных с ним функциях

см. следующие документы:

Название

Number

Краткое описание шлюза Avaya G350

555-245-201

Краткое руководство по установке оборудования

03-300148

Установка шлюза Avaya G350

555-245-104

Техническое обслуживание шлюза Avaya G350

555-245-105

Руководство по повышению версии и обслуживанию шлюза

Avaya G350

555-245-106

Справочное руководство по интерфейсу командной строки шлюза

Avaya G350

555-245-202

Глоссарий шлюза Avaya G350

555-245-301

Техническая поддержка

Компания Avaya предоставляет следующие ресурсы технической поддержки.

На территории США

Для получения технической поддержки:

• По администрированию функций и системным приложениям следует обращаться по

телефону поддержки DEFINITY Avaya:

1-800-225-7585;

• По техническому обслуживанию и ремонту следует обращаться по телефону национальной

технической поддержки пользователей Avaya:

1-800-242-2121;

• В случае мошеннического использования междугородной связи следует обращаться по

телефону группы предотвращения мошеннического использования телефонной связи

Avaya 1-800-643-2353.

За пределами Северной Америки

Информацию обо всех международных ресурсах можно получить у местного авторизованного

дилера Avaya.

18

Администрирование шлюза Avaya G350

Июнь 2004

О данном документе

Товарные знаки

Товарные знаки

Все товарные знаки, имеющие обозначение ® или TM, являются зарегистрированными

товарными знаками или товарными знаками компании Avaya Inc. Все другие товарные знаки

являются собственностью их владельцев.

Подача отзывов

Компания Avaya предлагает пользователям присылать свои комментарии по этому документу.

Отзывы можно направлять:

• по обычной почте:

Avaya Inc.

Product Documentation Group

Room B3-H13

1300 W. 120 Ave.

Westminster, CO 80234 USA

• по электронной почте:

document@avaya.com

• по факсу:

1-303-538-1741

Не забудьте указать название и номер этого документа – Administration of the Avaya G350 Media

Gateway, 555-245-501.

Администрирование шлюза Avaya G350

Июнь 2004

19

О данном документе

Подача отзывов

20

Администрирование шлюза Avaya G350

Июнь 2004

Введение

1

Введение

Шлюз Avaya G350 представляет собой высокопроизводительное конвергентное устройство для

телефонии и построения сетей. Шлюз G350 предоставляет сетевые услуги и услуги телефонной

связи максимум для 40 оконечных терминалов. Шлюз G350 предоставляет следующее:

•

•

•

•

усовершенствованный маршрутизатор;

высокоэффективный коммутатор;

механизм передачи речевой информации через Интернет-протокол (VoIP);

механизм передачи факсимильных сообщений и обеспечение модемной связи через

Интернет-протокол;

• возможность сохранения текущих соединений при переключении от одного сервера

к другому (применимо ко всем соединениям, кроме ISDN-BRI);

• поддержку замыкания контактов;

• реле аварийного переключения (ETR).

При добавлении сменных коммуникационных модулей к шлюзу G350 данный шлюз также

поддерживает следующие компоненты:

•

•

•

•

•

•

•

•

•

IP-телефоны с питанием по Ethernet (PoE);

цифровые телефонные аппараты DCP;

аналоговые телефонные аппараты и соединительные линии;

соединительные линии E1/T1;

соединительные линии ISDN-PRI;

соединительные линии ISDN-BRI;

каналы данных WAN E1/T1;

порты на платах;

порты USP.

В настоящем руководстве описывается процесс конфигурирования шлюза Avaya G350. Данный

документ содержит следующие главы:

• Краткое описание процедуры конфигурирования – краткое описание задач

конфигурирования шлюза G350;

• Доступ к шлюзу Avaya G350 – получение доступа к интерфейсу командной строки (CLI)

шлюза G350 и управление полномочиями на вход в систему;

• Основная конфигурация устройств – идентификация шлюза G350 для других устройств,

просмотр состояния устройств, конфигурирование регистрации событий и управление

файлами;

• Конфигурирование регистрации – конфигурирование регистрации в системе G350;

• Конфигурирование портов Ethernet – конфигурирование портов Ethernet шлюза G350;

• Конфигурирование QoS VoIP – конфигурирование параметров VoIP и регистрация

контроллеров вызовов в шлюзе G350;

• Конфигурирование WAN – конфигурирование линий E1/T1 или WAN USP для шлюза

G350;

Администрирование шлюза Avaya G350

Июнь 2004

21

Введение

• Конфигурирование PoE – конфигурирование PoE в шлюзе G350;

• Конфигурирование шлюза G350 для подключения модема – конфигурирование

консольного порта и порта USB шлюза G350 для подключения модема;

• Конфигурирование замыкания контактов – конфигурирование замыкания контактов

в шлюзе G350;

• Конфигурирование реле аварийного переключения (ETR) – конфигурирование ETR

в шлюзе G350;

• Конфигурирование SNMP – конфигурирование SNMP в шлюзе G350;

• Конфигурирование расширенных функций коммутации – конфигурирование расширенных

функций переключения в шлюзе G350;

• Конфигурирование контроля RMON – конфигурирование текущего контроля RMON

в шлюзе G350;

• Конфигурирование маршрутизатора – конфигурирование расширенных функций

маршрутизатора шлюза G350;

• Конфигурирование политики – конфигурирование процесса управления доступом и

списков политики QoS шлюза G350;

• Конфигурирование маршрутизации на основе политики – конфигурирование списков

маршрутизации, основанных на политике, для шлюза G350;

• Установка источника синхронизации – конфигурирование синхронизации для цифровых

соединительных линий;

• Сообщения и MIB – SMTP-сообщения и MIB шлюза G350;

• Конфигурирование шлюза G350 с использованием Avaya IW – конфигурирование шлюза

G350 с использованием Avaya IW;

• Конфигурирование шлюза G350 с использованием GIW – конфигурирование шлюза G350

с использованием GIW.

22

Администрирование шлюза Avaya G350

Июнь 2004

Краткое описание процедуры конфигурирования

Краткое описание процесса установки и настройки

2

Краткое описание процедуры

конфигурирования

В настоящей главе приведено краткое описание процесса конфигурирования шлюза Avaya G350.

Данная глава состоит из следующих разделов:

• Краткое описание процесса установки и настройки – краткое описание процесса установки

и настройки шлюза G350;

• Конфигурирование с использованием CLI – краткое описание CLI – интерфейса командной

строки для ввода команд конфигурирования;

• Конфигурирование с использованием приложений с графическим интерфейсом

пользователя – краткое описание приложений с графическим интерфейсом, которые могут

использоваться для некоторых задач конфигурирования;

• Сохранение изменений конфигурации – инструкции по сохранению изменений

конфигурации;

• Управление версией микропрограммного обеспечения – краткое описание процесса

управления версией микропрограммного обеспечения.

Краткое описание процесса установки и настройки

Новый шлюз Avaya G350 поставляется со стандартными конфигурационными настройками.

Прежде чем использовать шлюз G350, необходимо сконфигурировать некоторые элементы в

соответствии с системными спецификациями. Конфигурация других элементов зависит от

спецификаций сети.

В новом шлюзе G350 имеются два IP-интерфейса для управления (SNMP, telnet): консольный

интерфейс и интерфейс USB. По умолчанию IP-адрес консольного интерфейса имеет значение

10.3.0.1 с маской подсети 255.255.255.0. Первым шагом, который необходимо выполнить при

конфигурировании нового шлюза G350, является назначение нового IP-адреса консольному

интерфейсу. Для этого выполните следующее:

1

2

Выполните команду interface console для перехода к контексту консоли.

Выполните команду ip address в целях определения нового IP-адреса для консольного

интерфейса.

ПРИМЕЧАНИЕ:

Для получения более подробных инструкций по установке, включая информацию о

получении IP-адресов, см. документ Установка шлюза Avaya G350, 555-245-104.

Ниже приведен пример назначения консольному интерфейсу IP-адреса 10.3.3.1 с маской подсети

255.255.255.0:

G350-???(super)# interface console

G350-???(super-if:Console)# ip address 10.3.3.1 255.255.255.0

Done!

Администрирование шлюза Avaya G350

Июнь 2004

23

Краткое описание процедуры конфигурирования

Краткое описание процесса установки и настройки

Если для подключения к шлюзу G350 планируется использовать USB-модем, следует также

назначить новый IP-адрес интерфейсу USB. По умолчанию IP-адрес интерфейса USB имеет

значение 10.3.0.3 с маской подсети 255.255.255.0. Назначение нового IP-адреса интерфейсу USB:

1

2

Выполните команду interface console для перехода к контексту USB.

Выполните команду ip address в целях определения нового IP-адреса для интерфейса USB.

Ниже приведен пример назначения интерфейсу USB IP-адреса 10.3.3.2 с маской подсети

255.255.255.0:

G350-???(super)# interface USB

G350-???(super-if:USB)# ip address 10.3.3.2 255.255.255.0

Done!

Кроме того, следует убедиться, что шлюз G350 правильно сконфигурирован для всех методов,

которые планируется использовать для доступа к шлюзу G350. Для получения информации о

доступе к шлюзу G350 см. раздел Доступ к шлюзу Avaya G350 на стр. 27.

На следующем шаге следует определить другие интерфейсы, необходимые согласно системным

спецификациям. См. раздел Определение интерфейса на стр. 43.

После определения интерфейсов можно назначить IP-адрес первичного управления (PMI). PMI

представляет собой IP-адрес, используемый шлюзом G350 для обозначения себя при

взаимодействии с другими устройствами, в частности с контроллером шлюза (MGC). Данные

управления, предназначенные для шлюза G350, направляются к интерфейсу, определенному как

PMI. В качестве PMI можно использовать любой интерфейс. Для получения инструкций

по определению PMI см. раздел Конфигурирование интерфейса первичного управления (PMI) на

стр. 44.

После определения PMI необходимо зарегистрировать шлюз G350 в MGC. MGC представляет

собой коммуникационный сервер, управляющий телефонными услугами шлюза G350. В качестве

MGC можно использовать внутреннее или внешнее устройство. См. раздел Контроллер шлюза

(MGC) на стр. 46.

После выполнения этих действий шлюз G350 будет готов к работе. Кроме того, может возникнуть

необходимость выполнения других задач конфигурирования, но эти действия зависят от

конкретных спецификаций шлюза G350 и сети.

Большинство задач конфигурирования шлюза G350 выполняются при помощи интерфейса

командной строки (CLI) шлюза Avaya G350. Однако компания Avaya предоставляет два

графических интерфейса пользователя, предназначенных для выполнения основных задач

конфигурирования, которые описаны в этом разделе: Avaya Installation Wizard (Avaya IW) и Avaya

Gateway Installation Wizard (GIW). Avaya IW или GIW можно использовать для настройки PMI,

активизации консольного порта или порта USB для подключения модема, повышения версии

микропрограммного обеспечения, а также регистрации шлюза G350 в MGC. Затем для

выполнения текущего администрирования можно использовать CLI.

24

Администрирование шлюза Avaya G350

Июнь 2004

Краткое описание процедуры конфигурирования

Конфигурирование с использованием CLI

Конфигурирование с использованием CLI

Для управления шлюзом G350 можно использовать интерфейс командной строки (CLI) шлюза

Avaya G350. CLI представляет собой интерфейс командной строки, который позволяет вводить

команды и просматривать ответы. Для получения инструкций по доступу к CLI шлюза G350 см.

раздел Доступ к CLI на стр. 27.

В этом руководстве содержится информация и примеры по использованию CLI-команд для

конфигурирования шлюза Avaya G350. Более подробная информация о CLI шлюза G350 и полное

описание каждой CLI-команды содержится в документе Справочное руководство по интерфейсу

командной строки шлюза Avaya™ G350, 555-245-202.

Конфигурирование с использованием приложений

с графическим интерфейсом пользователя

Некоторые приложения Avaya с графическим интерфейсом пользователя позволяют выполнять

определенные задачи конфигурирования для шлюза Avaya G350.

Avaya Installation Wizard (Avaya IW) представляет собой мастер инсталляции на основе вебтехнологии, используемый для выполнения ключевых шагов конфигурирования при установке

шлюза G350. Avaya IW можно использовать для начального конфигурирования шлюза G350 с

сервером S8300, установленным в качестве первичного (ICC) или резервного (LSP) контроллера

вызовов шлюза G350. Для получения инструкций по доступу к Avaya IW см. раздел Доступ к

Avaya IW на стр. 32. Для получения подробных инструкций по конфигурированию шлюза G350

с использованием Avaya IW см.приложение Конфигурирование шлюза G350 с использованием

Avaya IW на стр. 271.

Avaya Gateway Installation Wizard (GIW) представляет собой автономное приложение,

позволяющее пользователю выполнять определенные основные задачи конфигурирования шлюза

G350. GIW можно использовать для начального конфигурирования шлюза G350 без сервера

S8300, устанавливаемого в качестве первичного (ICC) или резервного (LSP) контроллера вызовов

шлюза G350. Для получения инструкций по доступу к GIW см. раздел Доступ к GIW на стр. 33.

Для получения инструкций по конфигурированию шлюза G350 с использованием GIW см. раздел

Конфигурирование шлюза G350 с использованием GIW на стр. 309.

Для конфигурирования большинства функций шлюза G350 можно также использовать Avaya

G350 Manager. Avaya G350 Manager представляет собой приложение с графическим интерфейсом

пользователя. Доступ к Avaya G350 Manager можно получить из программного обеспечения Avaya

Integrated Management или из веб-браузера. Большая часть команд, доступных в CLI шлюза G350,

также доступны через Avaya G350 Manager. Для получения дополнительной информации о Avaya

G350 Manager см. Руководство пользователя Avaya G350 Manager, 650-100-709.

Администрирование шлюза Avaya G350

Июнь 2004

25

Краткое описание процедуры конфигурирования

Сохранение изменений конфигурации

Сохранение изменений конфигурации

Если в конфигурацию шлюза Avaya G350 вносятся какие-либо изменения, то при необходимости

использования этих изменений в дальнейшем их требуется сохранить. В шлюзе G350 имеется два

набора информации о конфигурации:

• текущая конфигурация;

• начальная конфигурация.

Шлюз G350 функционирует в соответствии с текущей конфигурацией. При перезапуске шлюза

G350 происходит сброс текущей конфигурации шлюза G350 и загрузка начальной конфигурации в

качестве новой текущей конфигурации. При изменении конфигурации шлюза G350 эти изменения

воздействуют только на текущую конфигурацию. Если изменения не были сохранены, то при

перезапуске шлюза G350 они сбрасываются.

Для сохранения изменений в конфигурации шлюза G350 используется команда copy runningconfig startup-config. Копия текущей конфигурации становится новой начальной конфигурацией.

Существует возможность создания резервной копии текущей конфигурации или начальной

конфигурации на FTP- или TFTP-сервере в сети. Аналогичным образом можно восстановить

конфигурацию из резервной копии с FTP- или TFTP-сервера. При восстановлении конфигурации

из резервной копии данная копия используется в качестве новой текущей конфигурации шлюза

G350. Для получения дополнительной информации см. раздел Управление конфигурационными

файлами на стр. 53.

Управление версией микропрограммного

обеспечения

Микропрограммное обеспечение представляет собой программное обеспечение,

функционирующее в шлюзе Avaya G350. Шлюз Avaya G350 содержит два банка

микропрограммного обеспечения:

• банк A;

• банк B.

Каждый банк микропрограммного обеспечения содержит версию микропрограммного

обеспечения шлюза G350. Эти версии могут различаться. Эта функция предназначена для

обеспечения возможности резервирования микропрограммного обеспечения. В случае если

предыдущую версию микропрограммного обеспечения потребуется использовать в будущем, ее

можно сохранить. При необходимости восстановления предыдущей версии перезапустите шлюз

G350 с использованием этой версии. Это особенно важно при загрузке новых версий.

Для получения дополнительной информации об использовании двух банков микропрограммного

обеспечения см. раздел Повышение версии программного и микропрограммного обеспечения на

стр. 51.

26

Администрирование шлюза Avaya G350

Июнь 2004

Доступ к шлюзу Avaya G350

Доступ к CLI

3

Доступ к шлюзу Avaya G350

В настоящей главе содержится информация о различных способах конфигурирования шлюза

Avaya G350. Данная глава состоит из следующих разделов:

•

•

•

•

Доступ к CLI – инструкции по доступу к CLI;

Доступ к Avaya IW – инструкции по доступу к Avaya IW;

Доступ к GIW – инструкции по доступу к GIW;

Доступ к Avaya Communication Manager – инструкции по доступу к Avaya Communication

Manager;

• Управление полномочиями на вход в систему – инструкции по использованию и

конфигурированию имен пользователей и паролей, а также по конфигурированию шлюза

G350 для использования аутентификации SSH, SCP и RADIUS;

• Специальные функции обеспечения безопасности – инструкции по активизации и

деактивизации резервного пароля, а также возможности шлюза G350 устанавливать

входящие и исходящие telnet-соединения.

Доступ к CLI

В этом разделе поясняются способы доступа к CLI. В разделе содержатся следующие темы:

• Краткое описание CLI – основные инструкции по использованию CLI;

• Локальный доступ к CLI – инструкции по локальному доступу к CLI посредством

локальной сети или консольного устройства;

• Доступ к CLI через модем – инструкции по удаленному доступу к CLI с использованием

модема.

Краткое описание CLI

CLI представляет собой текстовый интерфейс командной строки, который используется для

конфигурирования шлюза Avaya G350 и коммуникационных модулей. Существует несколько

способов доступа к CLI:

• telnet-соединение через сеть;

• доступ с использованием консольного устройства;

• telnet-соединение по коммутируемой линии:

• telnet-соединение через последовательный модем;

• telnet-соединение через USB-модем;

• telnet-соединение через USB-модем, подключенный к серверу S8300.

Зарегистрируйтесь в CLI с использованием имени пользователя и пароля, предоставленных

администратором системы. Если в сети имеется сервер RADIUS, можно использовать

аутентификацию RADIUS. Для получения дополнительной информации см. раздел Управление

полномочиями на вход в систему на стр. 35.

Администрирование шлюза Avaya G350

Июнь 2004

27

Доступ к шлюзу Avaya G350

Доступ к CLI

ПРИМЕЧАНИЕ:

Сеанс telnet можно прервать, нажав <Ctrl>+]. Эту операцию рекомендуется

использовать в случае невозможности нормального выхода из сеанса telnet.

Контексты CLI

CLI разделен на несколько различных контекстов, в которых можно вводить наборы

соответствующих команд. Данные контексты являются вложенными и формируют иерархию:

каждый контекст доступен из другого контекста, называемого родительским контекстом. Верхний

уровень дерева CLI называется общим контекстом. Каждой команде соответствует контекст,

который необходимо использовать. Команды можно выполнять только при использовании

соответствующего контекста.

Например, для конфигурирования петлевого интерфейса сначала необходимо перейти к контексту

петлевого интерфейса из общего контекста. Войдите в контекст петлевого интерфейса при

помощи команды interface с указанием идентификатора интерфейса, например, interface loopback

1. После перехода к контексту петлевого интерфейса можно вводить команды петлевого

интерфейса.

Справка CLI

Для просмотра списка возможных команд для текущего контекста используются команды help или

?. При выполнении команды help появится список всех CLI-команд, которые можно использовать

в текущем контексте, с кратким описанием каждой команды.

При вводе help или ? до или после первого слова или слов команды будет выведен список всех

команд текущего контекста, начинающихся с этого слова или слов. Например, для просмотра

списка IP-команд, доступных в общем контексте, необходимо ввести help ip, ip help, ? ip или ip ?.

При вводе help или ? до или после полной команды будет выведен синтаксис и параметры

команды, а также пример ее использования. Для использования команды help в целях

отображения информации о конкретной команде, необходимо находиться в контексте этой

команды. Ниже приведен пример перехода к контексту интерфейса Vlan 1 и вывода справки для

команды bandwidth.

G350-???(super)# interface vlan 1

G350-???(super-if:Vlan 1)# bandwidth ?

Bandwidth commands:

--------------------------------------------------------------------------Syntax: bandwidth <kilobytes size>

<kilobytes size> : integer (1-10000000)

Example: bandwidth 1000

28

Администрирование шлюза Avaya G350

Июнь 2004

Доступ к шлюзу Avaya G350

Доступ к CLI

Локальный доступ к CLI

Существует два способа локального доступа к CLI:

• Доступ к CLI через локальную сеть

• Доступ к CLI с использованием консольного устройства

Доступ к CLI через локальную сеть

Доступ к CLI можно получить с компьютера, который находится в одной локальной сети со

шлюзом Avaya G350, при помощи любой стандартной программы telnet. В качестве адреса хоста

можно использовать IP-адрес любого интерфейса шлюза G350.

Доступ к CLI с использованием

консольного устройства

Для доступа к CLI при помощи консольного устройства можно использовать следующие типы

устройств:

• последовательный терминал;

• портативный компьютер с последовательным кабелем и программным обеспечением

эмулятора терминала.

Подключите консольное устройство к консольному порту (CONSOLE) на передней панели шлюза

Avaya G350. Используйте только одобренный последовательный кабель Avaya. Для получения

дополнительной информации об одобренных последовательных кабелях Avaya см. документ

Краткое описание шлюза Avaya G350, 555-245-201.

Для получения дополнительной информации о консольном порте см. раздел Конфигурирование

консольного порта для подключения модема на стр. 72.

Доступ к CLI через модем

Доступ к CLI из удаленного местоположения можно получить при помощи любой стандартной

программы telnet. Установите коммутируемое сетевое PPP-соединение с помощью модема в

удаленном местоположении с USB-модемом или последовательным модемом, подключенным к

консольному порту на передней панели шлюза G350. Используйте только одобренный

последовательный кабель Avaya. Для получения дополнительной информации об одобренных

последовательных кабелях Avaya см. документ Краткое описание шлюза Avaya G350,

555-245-201.

ПРИМЕЧАНИЕ:

Сеанс telnet можно прервать, нажав <Ctrl>+]. Эту операцию рекомендуется

использовать в случае невозможности нормального выхода из сеанса telnet.

Доступ к CLI через USB-модем

Процедура доступа к CLI через telnet-соединение по коммутируемой линии из удаленного

местоположения с использованием USB-модема:

Администрирование шлюза Avaya G350

Июнь 2004

29

Доступ к шлюзу Avaya G350

Доступ к CLI

1

Подключите USB-модем к порту USB на передней панели шлюза Avaya G350. Для

подключения модема используйте USB-кабель. Рекомендуется использовать модем

Multitech MultiModem USB, MT5634ZBA-USB-V92.

2

Убедитесь, что порт USB правильно сконфигурирован для подключения модема. Для

получения более подробной информации см. раздел Конфигурирование порта USB для

подключения модема на стр. 71.

3

На удаленном компьютере создайте коммутируемое сетевое соединение со шлюзом Avaya

G350. Для создания соединения используйте протоколы TCP/IP и PPP. Сконфигурируйте

данное соединение в соответствии с конфигурацией порта COM удаленного компьютера.

По умолчанию шлюз G350 использует аутентификацию PAP. Если в сети имеется сервер

RADIUS, для PPP-соединения можно использовать аутентификацию RADIUS. Для

получения дополнительной информации см. раздел Управление полномочиями на вход в

систему на стр. 35.

4

5

Откройте на удаленном компьютере любую стандартную программу telnet.

6

Запустите сеанс telnet с использованием IP-адреса порта USB шлюза G350. По умолчанию

IP-адрес порта USB имеет значение 10.3.0.3 с маской подсети 255.255.255.0. Для получения

инструкций по изменению IP-адреса порта USB (т.е. интерфейса USB) см. раздел

Конфигурирование порта USB для подключения модема на стр. 71.

Сконфигурируйте последовательное соединение на удаленном компьютере для

соответствия конфигурации USB-порта шлюза G350. Для порта USB используются

следующие параметры настройки:

•

•

•

•

•

9600 бод;

8 бит данных;

без контроля по четности;

1 стоповый бит;

аппаратное управление потоками.

Доступ к CLI через последовательный

модем

Процедура доступа к CLI через telnet-соединение по коммутируемой линии из удаленного

местоположения с использованием последовательного модема:

30

1

Подключите последовательный модем к консольному порту (CONSOLE) на передней

панели шлюза Avaya G350. Для подключения модема используйте последовательный

кабель RJ-45. Рекомендуется использовать модем Multitech MultiModem ZBA,

MT5634ZBA-V92.

2

Убедитесь, что консольный порт правильно сконфигурирован для подключения модема.

Для получения более подробной информации см. раздел Конфигурирование консольного

порта для подключения модема на стр. 72.

3

На удаленном компьютере создайте коммутируемое сетевое соединение со шлюзом Avaya

G350. Для создания соединения используйте протоколы TCP/IP и PPP. Сконфигурируйте

данное соединение в соответствии с конфигурацией порта COM удаленного компьютера.

По умолчанию шлюз G350 использует аутентификацию PAP. Если в сети имеется сервер

RADIUS, для PPP-соединения можно использовать аутентификацию RADIUS. Для

получения дополнительной информации см. раздел Управление полномочиями на вход в

систему на стр. 35.

4

Откройте на удаленном компьютере любую стандартную программу telnet.

Администрирование шлюза Avaya G350

Июнь 2004

Доступ к шлюзу Avaya G350

Доступ к CLI

5

Запустите сеанс telnet с использованием IP-адреса консольного порта шлюза G350.

По умолчанию IP-адрес консольного порта имеет значение 10.3.0.1 с маской подсети

255.255.255.0. Для получения инструкций по изменению IP-адреса консольного порта

(т.е. консольного интерфейса), см. раздел Конфигурирование консольного порта для

подключения модема на стр. 72.

6

Сконфигурируйте последовательное соединение на удаленном компьютере для

соответствия конфигурации консольного порта шлюза G350. Для консольного порта

используются следующие параметры настройки:

•

•

•

•

•

9600 бод;

8 бит данных;

без контроля по четности;

1 стоповый бит;

аппаратное управление потоками.

Доступ к CLI через модемное соединение

с сервером S8300

Если шлюз Avaya G350 содержит коммуникационный сервер S8300, то доступ к CLI можно

получить из удаленного местоположения путем установления сетевого PPP-соединения из

удаленного местоположения с USB-модемом, подключенным к одному из портов USB на передней

панели сервера S8300.

ПРИМЕЧАНИЕ:

Для получения доступа к CLI через сервер S8300 необходимо сконфигурировать

PMI шлюза G350. См. раздел Конфигурирование интерфейса первичного

управления (PMI) на стр. 44.

Процедура доступа к CLI шлюза G350 через telnet-соединение по коммутируемой линии из

удаленного местоположения с использованием сервера S8300:

1

Подключите USB-модем к любому из двух портов USB коммуникационного сервера Avaya

S8300. Рекомендуется использовать модем Multitech MultiModem USB, MT5634ZBA-USBV92.

2

Используйте веб-интерфейс технического обслуживания Avaya (MWI) для

конфигурирования порта USB сервера S8300 для подключения модема. Для получения

инструкций см. Руководство по повышению версии и обслуживанию шлюза Avaya G350,

555-245-106.

3

На удаленном компьютере создайте коммутируемое сетевое соединение с сервером S8300.

Для создания соединения используйте протоколы TCP/IP и PPP.

4

5

Откройте на удаленном компьютере любую стандартную программу telnet.

6

Введите команду telnet с указанием PMI шлюза G350.

Введите команду telnet с указанием IP-адреса порта USB сервера S8300, к которому

подключен модем.

Администрирование шлюза Avaya G350

Июнь 2004

31

Доступ к шлюзу Avaya G350

Доступ к Avaya IW

Доступ к Avaya IW

Avaya Installation Wizard (Avaya IW) представляет собой мастер инсталляции на основе вебтехнологии, используемый со шлюзом Avaya G350 для выполнения задач по начальному

конфигурированию, а также задач по повышению версии программного и микропрограммного

обеспечения. Avaya IW предназначен для использования в системах, в которые входит

коммуникационный сервер S8300, функционирующий в режиме ICC или LSP. См. раздел

Контроллер шлюза (MGC) на стр. 46.

В частности при помощи Avaya IW можно выполнить следующие задачи:

• Конфигурирование информации PMI – см. раздел Конфигурирование интерфейса

первичного управления (PMI) на стр. 44

• Конфигурирование информации SNMP – см. раздел Конфигурирование SNMP на стр. 105

• Конфигурирование интерфейсов Ethernet – см. раздел Конфигурирование портов Ethernet

на стр. 61

• Конфигурирование первичных и вторичных контроллеров шлюза – см. раздел Контроллер

шлюза (MGC) на стр. 46

• Установка лицензионных файлов и файлов паролей

• Повышение версии программного и микропрограммного обеспечения – см. раздел

Повышение версии программного и микропрограммного обеспечения на стр. 51

• Активизация и конфигурирование портов USB сервера S8300 для подключения модема

• Активизация шлюза G350 для подключения модема – см. раздел Конфигурирование шлюза

G350 для подключения модема на стр. 71

• Конфигурирование параметров соединительных линий и телефонии шлюза G350

• Конфигурирование аварийных сигналов

• Изменение пароля

При выполнении начального конфигурирования шлюза G350 можно получить доступ к Avaya IW

и запустить этот мастер с использованием портативного компьютера.

Получение доступа к Avaya IW:

1

Подключите портативный компьютер к сервисному порту сервера S8300 с использованием

перекрестного кабеля.

2

Убедитесь, что портативный компьютер сконфигурирован следующим образом:

•

•

•

•

•

32

IP-адрес: 192.11.13.5;

маска подсети: 255.255.255.252;

отключите DNS;

удалите IP-адреса первичного и вторичного WINS-серверов;

отключите прокси-сервер в Internet Explorer.

3

Запустите Internet Explorer на портативном компьютере и введите следующий URL для

доступа к домашней странице коммуникационного сервера S8300 – http://192.11.13.6.

4

Введите соответствующие имя пользователя и пароль.

Администрирование шлюза Avaya G350

Июнь 2004

Доступ к шлюзу Avaya G350

Доступ к GIW

5

На домашней странице выберите ссылку "Launch Installation Wizard". Появится форма

"Overview":

Для получения подробных инструкций по конфигурированию шлюза G350 с использованием

Avaya IW см. Приложение B, “Конфигурирование шлюза G350 с использованием Avaya IW”.

Доступ к GIW

Gateway Installation Wizard (GIW) представляет собой автоматизированную сервисную программу,

которая позволяет упросить процесс установки и конфигурирования автономного шлюза G350.

Кроме того, GIW можно использовать для выполнения начального конфигурирования шлюза G350

и повышения версии программного и микропрограммного обеспечения. В частности при помощи

GIW можно выполнить следующие задачи:

• Конфигурирование информации PMI – см. раздел Конфигурирование интерфейса

первичного управления (PMI) на стр. 44

• Конфигурирование информации SNMP – см. раздел Конфигурирование SNMP на стр. 105

• Конфигурирование первичных и вторичных контроллеров шлюза – см. раздел Контроллер

шлюза (MGC) на стр. 46

• Проверка сетевых соединений между шлюзом G350 и его контроллером шлюза

• Вывод информации о шлюзе G350 и коммуникационных модулях, установленных в шлюзе

G350

• Активизация шлюза G350 для подключения модема – см. раздел Конфигурирование шлюза

G350 для подключения модема на стр. 71

• Повышение версии программного и микропрограммного обеспечения – см. раздел

Повышение версии программного и микропрограммного обеспечения на стр. 51

Администрирование шлюза Avaya G350

Июнь 2004

33

Доступ к шлюзу Avaya G350

Доступ к Avaya Communication Manager

Получение доступа к GIW:

1

Установите GIW на портативном компьютере с компакт-диска, предоставленного

компанией Avaya. На портативном компьютере должна быть установлена операционная

система Windows 2000 или Windows XP.

2

3

Подключите один конец кабеля RJ-45/RJ-45 к адаптеру DB-9.

4

5

Подключите конец кабеля DB-9 к порту COM портативного компьютера.

Подключите разъем RJ-45 на другом конце кабеля к консольному порту (CONSOLE) шлюза

G350.

На портативном компьютере для запуска GIW дважды щелкните по значку GIW. Появится

форма "Overview":

Для получения подробных инструкций по конфигурированию шлюза G350 с использованием GIW

см. Приложение C, “Конфигурирование шлюза G350 с использованием GIW”.

Доступ к Avaya Communication Manager

Программное обеспечение Avaya Communication Manager используется для управления

телефонными услугами, которые предоставляются шлюзом Avaya G350. Программное

обеспечение Avaya Communication Manager функционирует на коммуникационном сервере. В сети

может присутствовать несколько коммуникационных серверов, способных управлять шлюзом

Avaya G350. Доступ к Avaya Communication Manager можно получить на любом

коммуникационном сервере, который является контроллером шлюза (MGC) для шлюза Avaya

G350. Для получения дополнительной информации см. раздел Контроллер шлюза (MGC) на

стр. 46.

34

Администрирование шлюза Avaya G350

Июнь 2004

Доступ к шлюзу Avaya G350

Управление полномочиями на вход в систему

Существует несколько способов доступа к Avaya Communication Manager:

• Avaya Site Administration (ASA). ASA предоставляет мастера и другие сервисные

программы, обеспечивающие возможность эффективного использования Avaya

Communication Manager. Для получения дополнительной информации см. Руководство

администратора Avaya Communication Manager, 555-233-506.

• Telnet-соединение с портом 5023 коммуникационного сервера; используйте следующий

синтаксис: telnet <IP-адрес_коммуникационного_сервера> <5023>. Для получения

дополнительной информации см. Руководство администратора Avaya Communication

Manager, 555-233-506.

• CLI шлюза Avaya G350. См. раздел Доступ к зарегистрированному MGC на стр. 48.

Управление полномочиями на вход в систему

В этом разделе поясняются способы управления полномочиями на вход в систему. В разделе

содержатся следующие темы:

• Безопасность – краткое описание внутреннего механизма обеспечения безопасности шлюза

G350 и его функционирования совместно с системой аутентификации RADIUS;

• Управление пользователями и паролями – пояснение имен пользователей, паролей,

полномочий доступа, а также инструкции по определению новых пользователей;

• Поддержка протокола SSH – пояснение процесса аутентификации SSH, а также инструкции

по конфигурированию параметров аутентификации SSH;

• Поддержка протокола SCP – пояснение процесса аутентификации SCP, а также инструкции

по конфигурированию параметров аутентификации SCP;

• Аутентификация RADIUS – инструкции по конфигурированию шлюза G350 для работы

с внешним сервером RADIUS.

Безопасность

В шлюзе Avaya G350 имеется механизм обеспечения безопасности, посредством которого

администратор системы определяет пользователей и назначает каждому пользователю имя

пользователя и пароль. Каждому пользователю назначается уровень привилегий. Уровень