Технологии защиты информации в сети

реклама

1

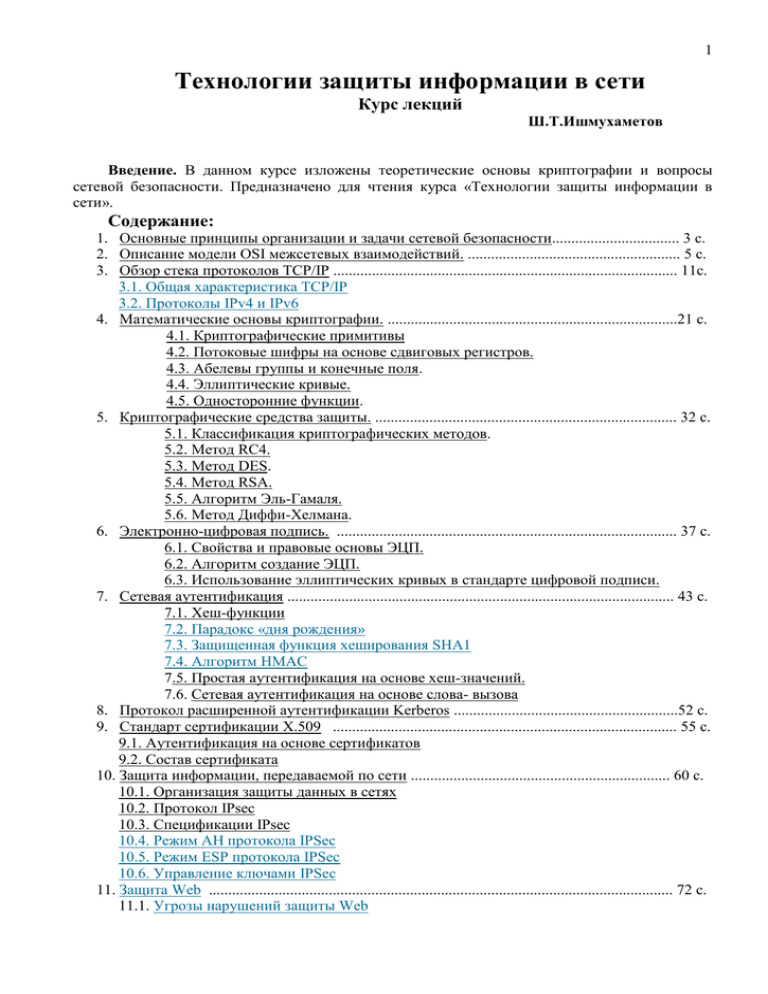

Технологии защиты информации в сети

Курс лекций

Ш.Т.Ишмухаметов

Введение. В данном курсе изложены теоретические основы криптографии и вопросы

сетевой безопасности. Предназначено для чтения курса «Технологии защиты информации в

сети».

Содержание:

1. Основные принципы организации и задачи сетевой безопасности................................. 3 с.

2. Описание модели OSI межсетевых взаимодействий. ....................................................... 5 с.

3. Обзор стека протоколов TCP/IP ......................................................................................... 11с.

3.1. Общая характеристика TCP/IP

3.2. Протоколы IPv4 и IPv6

4. Математические основы криптографии. ...........................................................................21 с.

4.1. Криптографические примитивы

4.2. Потоковые шифры на основе сдвиговых регистров.

4.3. Абелевы группы и конечные поля.

4.4. Эллиптические кривые.

4.5. Односторонние функции.

5. Криптографические средства защиты. .............................................................................. 32 с.

5.1. Классификация криптографических методов.

5.2. Метод RC4.

5.3. Метод DES.

5.4. Метод RSA.

5.5. Алгоритм Эль-Гамаля.

5.6. Метод Диффи-Хелмана.

6. Электронно-цифровая подпись. ........................................................................................ 37 с.

6.1. Свойства и правовые основы ЭЦП.

6.2. Алгоритм создание ЭЦП.

6.3. Использование эллиптических кривых в стандарте цифровой подписи.

7. Сетевая аутентификация .................................................................................................... 43 с.

7.1. Хеш-функции

7.2. Парадокс «дня рождения»

7.3. Защищенная функция хеширования SHA1

7.4. Алгоритм HMAC

7.5. Простая аутентификация на основе хеш-значений.

7.6. Сетевая аутентификация на основе слова- вызова

8. Протокол расширенной аутентификации Kerberos ..........................................................52 с.

9. Стандарт сертификации X.509 ......................................................................................... 55 с.

9.1. Аутентификация на основе сертификатов

9.2. Состав сертификата

10. Защита информации, передаваемой по сети ................................................................... 60 с.

10.1. Организация защиты данных в сетях

10.2. Протокол IPsec

10.3. Спецификации IPsec

10.4. Режим AH протокола IPSec

10.5. Режим ESP протокола IPSec

10.6. Управление ключами IPSec

11. Защита Web ........................................................................................................................ 72 с.

11.1. Угрозы нарушений защиты Web

2

11.2. Архитектура SSL

11.3. Протокол квитирования SSL

11.4. Протокол SET

11.5. Сравнительные характеристики протоколов SSL и SET

12. Организания сетей GSM ............................................................................................... 81 с.

13. Защита сетей GSM

14. Литература ...................................................................................................................... 89 с.

3

§1. Основные принципы организации и задачи

сетевой безопасности.

Сетевая безопасность является частью информационной безопасности. Имея те же задачи,

что и информационная безопасность, сетевая безопасность приобретает свою специфику,

связанную с тем, что нападающий, оставаясь в тени своей географической удаленности или

скрываясь за анонимными прокси- серверами, может действовать безнаказанно (или почти

безнаказанно), нападая на различные службы и ресурсы сети путем целенаправленной атаки на

отдельные компьютеры или проводя массированную бомбардировку своими пакетами

диапазонов сети с целью выявления слабых бастионов. При работе с удаленными

пользователями также изменяются стандартные процедуры аутентификации для локальных

компьютеров, поскольку передача паролей в открытом виде становится опасной. Кроме того,

пользователям инофрмационных сетей предлагаются все новые и новые услуги через сети

GSM, беспроводные сети Wi-Fi, кабельный и спутниковый Интернет. Новые сервисы,

представляя современному пользователю широкий спектр услуг, одновременно уменьшают его

общую безопасность, расширяя базу незаконного внедрения извне для кражи паролей,

конфиденциальной информации из компьютера пользователя, заражения его вирусами,

троянскими конями, шпионскими модулями SpyWare, причиняющим индивидуальным

пользователям и локальным сетям офисов и учреждений немалый экономический ущерб.

Поэтому проблема надежной защиты от внешнего вторжения не является надуманной или

малозначащей. В нашем курсе мы постараемся дать характеристику основным сетевым угрозам

и соответствующим методам защиты. Перечислим сначало основные задачи информационной

безопасности и дадим им краткую характеристику.

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного

или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Защита информации - это комплекс мероприятий, направленных на обеспечение информационной безопасности.

К основными задачами информационной безопасности относят следующие задачи:

1. Обеспечение доступности информационных ресурсов,

2. Обеспечение целостности информационных ресурсов и поддерживающей инфраструктуры,

3. Обеспечение конфиденциальности информационных ресурсов.

Поясним понятия доступности, целостности и конфиденциальности.

Доступность - это возможность за приемлемое время получить требуемую

информационную услугу. Доступность информационных сервисов одновременно предполагает

ограничение несанкционированногодоступа, защиту сервисов от незаконного вторжения и

захвата этих услуг.

Под целостностью подразумевается актуальность и непротиворечивость информации, ее

защищенность

от

разрушения

и

несанкционированного

изменения.

Наконец,

конфиденциальность - это защита от несанкционированного доступа к информации, чтения ее

лицами, не имеющими соответвующих прав.

Информационные системы создаются для получения определенных информационных

услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится

невозможно, это, очевидно, наносит ущерб всем субъектам информационных отношений.

Поэтому, не противопоставляя доступность остальным аспектам, мы выделяем ее как

важнейший элемент информационной безопасности.

4

Для обеспечения информационной безопасности используется целый комплекс мер

защиты, включая сюда защиту от пожаров, наводнений и других природных катаклизмов,

обучение персонала правильной работе с информацией (неумелый пользователь страшнее

врага!), физическое ограничение доступа к серверам и других критически важным элементам

информационной инфраструктуры, законодательные меры защиты, воспитательная работа со

служащими компаний, кадровая работа с персоналом и много другое. Методы защиты принято

делить на три основные категории.

Физические методы защиты образуют внешний уровень защиты. Сюда можно отнести,

например, службу охраны учреждения, проверяющей документы на входе в (первичная

авторизация, разделяющая толпу на людей, имеющих право на доступ к ресурсам, и на граждан,

не имеющих таких прав). В эту группу методов защиты также относятся меры защиты от

пожаров, скачков напряжения электропитания, наводнений и других техногенных опасностей.

Всевозможные датчики, видеокамеры, электронные замки, установленные на охраняемых

помещениях, ограничивают перемещение персонала в защищаемых местах и уменьшают

вероятность проникновения потенциального нарушителя.

Организационно- правовые методы предназначены для формирования общей политики

безопасности учреждения, подбора кадрового состава и включают воспитательные меры

защиты, специальные процедуры принятия и увольнения сотрудников (именно обиженные

сотрудники представляют особую угрозу для безопасности предприятия в силу знания

специфики работы и структуры защиты). Воспитательные меры призваны также воспитывать у

сотрудников чувство ответственности за свою работу, работу коллектива и предприятия, в

целом, а также информировать служащих о мерах наказания, предусмотренных за те или иные

нарушения.

К техническим методам защиты отнесем программно- аппаратные средства,

осуществляющие процедуры аутентификации пользователей, защиту данных от

несанкционированного доступа и чтения (криптографические средства), а также средства

безопасной передачи данных по сетям, защиту от вирусов и т.п.

Отметим, что вышеупомянутые методы защиты принято делить также дополнительно на

предупреждающие, выявляющие и восстанавливающие методы защиты. Первые подобно

законам и постановлениям предупреждают взломщика о потенциальных мерах наказания,

предусмотренных за те или иные нарушения. Вторые подобно датчикам и сигнализаторам

выявляют наличие нарушений в сфере информационной безопасности и предупреждают

владельца информации или службу безопасности о вторжении в защищаемую структуру.

Третьи служат для восстановления ущерба, нанесенного при атаке на информационные ресурсы

или службы защиты. Эти три дополнительные три группы можно найти как среди физических,

так и среди организационных и технических средств и методов защиты (попробуйте найти

примеры).

Не умаляя значимости физических и организационно- правовых методов защиты, мы

основное внимание уделим техническим методам защиты, в группу которых включается и

криптография. Сначало напомним общие сведения о технических аспектах взаимодействия

компьютеров в сети в рамках 7-уровневой модели OSI, которая является стандартом в области

межсетевых взаимодействий.

5

§2. Описание модели OSI межсетевых взаимодействий.

Взаимодействие между устройствами в сети представляет собой сложную процедуру,

включающую различные аспекты, начиная от согласования уровней сигналов для различных

физических сред и кончая вопросами формирования сообщений и организацию защиты

передаваемой информации. Эта комплексная задача разбивается на более простые задачи и

распределяется по различным уровням взаимодействия, образующим иерархию. В начале 80-х

годов прошлого столетия Международная организация по стандартизации (International

Standardization Organization - ISO) предложило модель для этой иерархии, получившей название

модели открытых взаимодействий (Open System Interconnections, OSI).

Эта эталонная модель, иногда называемая стеком OSI представляет собой 7-уровневую

сетевую иерархию (рис. 1). Модель содержит в себе по сути 2 различных модели:

горизонтальную модель на базе протоколов, обеспечивающую механизм взаимодействия

программ и процессов на различных машинах

вертикальную модель на основе услуг, обеспечиваемых соседними уровнями друг другу

на одной машине

В горизонтальной модели двум программам требуется общий протокол для обмена

данными. В вертикальной - соседние уровни обмениваются данными с использованием

интерфейсов API.

Сообощение формируется на самом верхнем прикладном уровне иерархии, затем

подвергается преобразованиям (таким как, например, кодирование, сжатие, шифорование),

разбивается на сегменты (пакеты, кадры), снабжается заголовком и т.д. При этом оно

спускается вниз, уровень за уровнем, пока не достигнет самого низкого, физического уровня,

после чего будет передано в сеть. На компьютере получателя происходит обратная процедура, в

результате которого будет восстановлено исходное сообщение. Ниже мы рассмотрим более

подробно задачи, решаемые на каждом уровне.

Рисунок 1. Модель OSI

Уровень 1, физический (Physical Layer).

Физический уровень получает пакеты данных от вышележащего канального уровня и

преобразует их в оптические или электрические сигналы, соответствующие 0 и 1 бинарного

потока. Эти сигналы посылаются через среду передачи на приемный узел. Механические и

электрические/оптические свойства среды передачи определяются на физическом уровне и

включаются:

Тип кабелей и разъемов

6

Разводку контактов в разъемах

Схему кодирования сигналов для значений 0 и 1

Со стороны компьютера функции физического уровня выполняются сетевыс адаптером

или последовательным портом. К числу наиболее распространенных спецификаций

физического уровня относятся:

EIA-RS-232-C, CCITT V.24/V.28 - механические/электрические характеристики

несбалансированного последовательного интерфейса.

EIA-RS-422/449, CCITT V.10 - механические, электрические и оптические

характеристики сбалансированного последовательного интерфейса.

IEEE 802.3 – Ethernet

IEEE 802.5 – Token ring

Примером протокола физического уровня может служить спецификация 10Base-T

технологии Ethernet (самой распространенной в нашей стране), определяющую в качестве

используемого кабеля неэкранированную витую пару категории 3 с волновым сопротивлением

100 Ом, раъем RJ-45, максимальную длину кабеля 100 м, манчестрский код для представления

данных в кабеле и т.д.

Уровень 2, канальный (Data Link Layer)

На физическом уровне просто пересылаются биты. При этом не учитывается, что в некоторых сетях, в которых линии связи используются (разделяются) попеременно несколькими парами взаимодействующих компьютеров, физическая среда передачи может быть занята. Поэтому одной из задач канального уровня является проверка доступности среды передачи. Другой

задачей канального уровня является реализация механизмов обнаружения и коррекции ошибок.

Для этого на канальном уровне биты группируются в наборы, называемые кадрами (frames).

Канальный уровень обеспечивает корректность передачи каждого кадра, помещая специальную

последовательность бит в начало и конец каждого кадра, для его выделения, а также вычисляет

контрольную сумму, обрабатывая все байты кадра определенным способом и добавляя контрольную сумму к кадру. Когда кадр приходит по сети, получатель снова вычисляет контрольную сумму полученных данных и сравнивает результат с контрольной суммой из кадра. Если

они совпадают, кадр считается правильным и принимается. Если же контрольные суммы не

совпадают, то фиксируется ошибка. Канальный уровень может не только обнаруживать ошибки, но и исправлять их за счет повторной передачи поврежденных кадров. Необходимо отметить, что функция исправления ошибок не является обязательной для канального уровня, поэтому в некоторых протоколах этого уровня она отсутствует, например, в Ethernet и Frame

Relay.

В протоколах канального уровня, используемых в локальных сетях, заложена определенная структура связей между компьютерами и способы их адресации. Хотя канальный уровень и

обеспечивает доставку кадра между любыми двумя узлами локальной сети, он это делает только в сети с совершенно определенной топологией связей, именно той топологией, для которой

он был разработан. К таким типовым топологиям, поддерживаемым протоколами канального

уровня локальных сетей, относятся общая шина, кольцо и звезда, а также структуры, полученные из них с помощью мостов и коммутаторов. Примерами протоколов канального уровня являются протоколы Ethernet, Token Ring, FDDI, l00VG-AnyLAN.

В локальных сетях протоколы канального уровня используются компьютерами, мостами,

коммутаторами и маршрутизаторами. В компьютерах функции канального уровня реализуются

совместными усилиями сетевых адаптеров и их драйверов.

В глобальных сетях, которые редко обладают регулярной топологией, канальный уровень

часто обеспечивает обмен сообщениями только между двумя соседними компьютерами, соединенными индивидуальной линией связи. Примерами протоколов «точка-точка» (как часто

называют такие протоколы) могут служить широко распространенные протоколы РРР и LAP-B.

7

В таких случаях для доставки сообщений между конечными узлами через всю сеть используются средства сетевого уровня. Именно так организованы сети Х.25. Иногда в глобальных сетях

функции канального уровня в чистом виде выделить трудно, так как в одном и том же протоколе они объединяются с функциями сетевого уровня. Примерами такого подхода могут служить

протоколы технологий АТМ и frame relay.

Уровень 3, сетевой (Network Layer)

Сетевой уровень (Network layer) служит для образования единой транспортной системы,

объединяющей несколько сетей, причем эти сети могут использовать совершенно различные

принципы передачи сообщений между конечными узлами и обладать произвольной структурой

связей. Функции сетевого уровня достаточно разнообразны. Начнем их рассмотрение на примере объединения локальных сетей.

Протоколы канального уровня локальных сетей обеспечивают доставку данных между

любыми узлами только в сети с соответствующей типовой топологией, например топологией

иерархической звезды. Это очень жесткое ограничение, которое не позволяет строить сети с

развитой структурой, например, сети, объединяющие несколько сетей предприятия в единую

сеть, или высоконадежные сети, в которых существуют избыточные связи между узлами. Можно было бы усложнять протоколы канального уровня для поддержания петлевидных избыточных связей, но принцип разделения обязанностей между уровнями приводит к другому решению. Чтобы с одной стороны сохранить простоту процедур передачи данных для типовых топологий, а с другой допустить использование произвольных топологий, вводится дополнительный сетевой уровень.

На сетевом уровне сам термин сеть наделяют специфическим значением. В данном случае под сетью понимается совокупность компьютеров, соединенных между собой в соответствии с одной из стандартных типовых топологий и использующих для передачи данных один

из протоколов канального уровня, определенный для этой топологии.

Внутри сети доставка данных обеспечивается соответствующим канальным уровнем, а вот

доставкой данных между сетями занимается сетевой уровень, который и поддерживает возможность правильного выбора маршрута передачи сообщения даже в том случае, когда структура связей между составляющими сетями имеет характер, отличный от принятого в протоколах канального уровня. Сети соединяются между собой специальными устройствами, называемыми маршрутизаторами. Маршрутизатор - это устройство, которое собирает информацию о

топологии межсетевых соединений и на ее основании пересылает пакеты сетевого уровня в сеть

назначения. Чтобы передать сообщение от отправителя, находящегося в одной сети, получателю, находящемуся в другой сети, нужно совершить некоторое количество транзитных передач

между сетями, или хопов (от hop - прыжок), каждый раз выбирая подходящий маршрут. Таким

образом, маршрут представляет собой последовательность маршрутизаторов, через которые

проходит пакет.

Наиболее часто на сетевом уровне используются протоколы:

IP - протокол Internet

IPX - протокол межсетевого обмена

X.25 (частично этот протокол реализован на уровне 2)

CLNP - сетевой протокол без организации соединений

Проблема выбора наилучшего пути называется маршрутизацией, и ее решение является

одной из главных задач сетевого уровня. Эта проблема осложняется тем, что самый короткий

путь не всегда самый лучший. Часто критерием при выборе маршрута является время передачи

данных по этому маршруту; оно зависит от пропускной способности каналов связи и интенсивности трафика, которая может изменяться с течением времени. Некоторые алгоритмы маршрутизации пытаются приспособиться к изменению нагрузки, в то время как другие принимают

решения на основе средних показателей за длительное время. Выбор маршрута может осуществляться и по другим критериям, например надежности передачи.

8

В общем случае функции сетевого уровня шире, чем функции передачи сообщений по

связям с нестандартной структурой, которые мы сейчас рассмотрели на примере объединения

нескольких локальных сетей. Сетевой уровень решает также задачи согласования разных технологий, упрощения адресации в крупных сетях и создания надежных и гибких барьеров на пути нежелательного трафика между сетями.

Сообщения сетевого уровня принято называть пакетами (packets). При организации доставки пакетов на сетевом уровне используется понятие «номер сети». В этом случае адрес получателя состоит из старшей части - номера сети и младшей - номера узла в этой сети. Все узлы

одной сети должны иметь одну и ту же старшую часть адреса, поэтому термину «сеть» на сетевом уровне можно дать и другое, более формальное определение: сеть - это совокупность узлов,

сетевой адрес которых содержит один и тот же номер сети.

На сетевом уровне определяются два вида протоколов. Первый вид - сетевые протоколы

(routed protocols) - реализуют продвижение пакетов через сеть. Именно эти протоколы обычно

имеют в виду, когда говорят о протоколах сетевого уровня. Однако часто к сетевому уровню

относят и другой вид протоколов, называемых протоколами обмена маршрутной информацией

или просто протоколами маршрутизации (routing protocols). С помощью этих протоколов

маршрутизаторы собирают информацию о топологии межсетевых соединений. Протоколы сетевого уровня реализуются программными модулями операционной системы, а также программными и аппаратными средствами маршрутизаторов.

На сетевом уровне работают протоколы еще одного типа, которые отвечают за отображение адреса узла, используемого на сетевом уровне, в локальный адрес сети. Такие протоколы

часто называют протоколами разрешения адресов - Address Resolution Protocol, ARP. Иногда их

относят не к сетевому уровню, а к канальному, хотя тонкости классификации не изменяют их

сути. Примерами протоколов сетевого уровня являются протокол межсетевого взаимодействия

IP стека TCP/IP и протокол межсетевого обмена пакетами IPX стека Novell.

Уровень 4, транспортный (Transport Layer)

На пути от отправителя к получателю пакеты могут быть искажены или утеряны. Хотя некоторые приложения имеют собственные средства обработки ошибок, существуют и такие, которые предпочитают сразу иметь дело с надежным соединением. Транспортный уровень обеспечивает приложениям или верхним уровням стека - прикладному и сеансовому - передачу

данных с той степенью надежности, которая им требуется. Модель OSI определяет пять классов

сервиса, предоставляемых транспортным уровнем. Эти виды сервиса отличаются качеством

предоставляемых услуг: срочностью, возможностью восстановления прерванной связи, наличием средств мультиплексирования нескольких соединений между различными прикладными

протоколами через общий транспортный протокол, а главное - способностью к обнаружению и

исправлению ошибок передачи, таких как искажение, потеря и дублирование пакетов.

Выбор класса сервиса транспортного уровня определяется, с одной стороны, тем, в какой

степени задача обеспечения надежности решается самими приложениями и протоколами более

высоких, чем транспортный, уровней, а с другой стороны, этот выбор зависит от того, насколько надежной является система транспортировки данных в сети, обеспечиваемая уровнями, расположенными ниже транспортного - сетевым, канальным и физическим. Так, например, если

качество каналов передачи связи очень высокое и вероятность возникновения ошибок, не обнаруженных протоколами более низких уровней, невелика, то разумно воспользоваться одним из

облегченных сервисов транспортного уровня, не обремененных многочисленными проверками,

квитированием и другими приемами повышения надежности. Если же транспортные средства

нижних уровней изначально очень ненадежны, то целесообразно обратиться к наиболее развитому сервису транспортного уровня, который работает, используя максимум средств для обнаружения и устранения ошибок, - с помощью предварительного установления логического соединения, контроля доставки сообщений по контрольным суммам и циклической нумерации

пакетов, установления тайм-аутов доставки и т. п.

9

Как правило, все протоколы, начиная с транспортного уровня и выше, реализуются программными средствами конечных узлов сети - компонентами их сетевых операционных систем.

В качестве примера транспортных протоколов можно привести протоколы TCP и UDP стека

TCP/IP и протокол SPX стека Novell. Протоколы нижних четырех уровней обобщенно называют сетевым транспортом или транспортной подсистемой, так как они полностью решают задачу

транспортировки сообщений с заданным уровнем качества в составных сетях с произвольной

топологией и различными технологиями. Остальные три верхних уровня решают задачи предоставления прикладных сервисов на основании имеющейся транспортной подсистемы.

Наиболее распространенные протоколы транспортного уровня включают:

TCP - протокол управления передачей

NCP - Netware Core Protocol

SPX - упорядоченный обмен пакетами

TP4 - протокол передачи класса 4

Уровень 5, сеансовый (Session Layer)

Сеансовый уровень обеспечивает управление диалогом: фиксирует, какая из сторон является активной в настоящий момент, предоставляет средства синхронизации. Последние позволяют вставлять контрольные точки в длинные передачи, чтобы в случае отказа можно было

вернуться назад к последней контрольной точке, а не начинать все с начала. На практике немногие приложения используют сеансовый уровень, и он редко реализуется в виде отдельных

протоколов, хотя функции этого уровня часто объединяют с функциями прикладного уровня и

реализуют в одном протоколе.

Уровень 6, уровень представления (Presentation Layer)

Представительный уровень имеет дело с формой представления передаваемой по сети

информации, не меняя при этом ее содержания. За счет уровня представления информация, передаваемая прикладным уровнем одной системы, всегда понятна прикладному уровню другой

системы. С помощью средств данного уровня протоколы прикладных уровней могут преодолеть синтаксические различия в представлении данных или же различия в кодах символов,

например кодов ASCII и EBCDIC. На этом уровне может выполняться сжатие, шифрование и

дешифрование данных, благодаря которому секретность обмена данными обеспечивается сразу

для всех прикладных служб. Примером такого протокола является протокол Secure Socket Layer

(SSL), который обеспечивает секретный обмен сообщениями для протоколов прикладного

уровня стека TCP/IP.

Уровень 7, прикладной (Application Layer)

Прикладной уровень отвечает за доступ приложений в сеть. Задачами этого уровня

является перенос файлов, обмен почтовыми сообщениями и управление сетью. Прикладной

уровень – это в действительности просто набор разнообразных протоколов, с помощью которых пользователи сети получают доступ к разделяемым ресурсам, таким как файлы, принтеры

или гипертекстовые Web-страницы, а также организуют свою совместную работу, например, с

помощью протокола электронной почты. Единица данных, которой оперирует прикладной уровень, обычно называется сообщением (message).

Существует очень большое разнообразие служб прикладного уровня.

К числу наиболее распространенных протоколов верхних уровней относятся:

X.400 - электронная почта

Telnet

SMTP - простой протокол почтового обмена

CMIP - общий протокол управления информацией

10

SNMP - простой протокол управления сетью

NFS - сетевая файловая система

FTAM - метод доступа для переноса файлов

Сюда также относятся протоколы реализации файловых служб: NCP в операционной системе Novell NetWare, SMB в Microsoft Windows NT, NFS, FTP – протокол переноса файлов и

TFTP – протокол упрощенного переноса файлов, входящие в стек TCP/IP.

Рекомендации IEEE 802

IEEE (Institute of Electrical and Electronics Engineers) является профессиональной

организацией (США), определяющей стандарты, связанные с сетями и другими аспектами

электронных коммуникаций. Группа IEEE 802.X содержит описание сетевых спецификаций и

содержит стандарты, рекомендации и информационные документы для сетей и

телекоммуникаций.

Публикации

IEEE

являются

результатом

работы

различных

технических,

исследовательских и рабочих групп.

Рекомендации IEEE связаны главным образом с 2 нижними уровнями модели OSI физическим и канальным. Эти рекомендации делят канальный уровень на 2 подуровня нижний

- MAC (управление доступом к среде) и верхний - LLC (управление логическим каналом).

Часть стандартов IEEE (802.1 - 802.11) была адаптирована ISO (8801-1 - 8802-11,

соответственно), получив статус международных стандартов. В литературе, однако, гораздо

чаще упоминаются исходные стандарты, а не международные (IEEE 802.3, а не ISO/IEC 88023). Ниже приведено краткое описание стандартов IEEE 802.X:

802.1 - задает стандарты управления сетью на MAC-уровне, включая алгоритм Spanning

Tree. Этот алгоритм используется для обеспечения единственности пути (отсутствия петель) в

многосвязных сетях на основе мостов и коммутаторов с возможностью его замены

альтернативным путем в случае выхода из строя. Документы также содержат спецификации

сетевого управления и межсетевого взаимодействия.

802.2 - определяет функционирование подуровня LLC на канальном уровне модели OSI.

LLC обеспечивает интерфейс между методами доступа к среде и сетевым уровнем. Прозрачные

для вышележащих уровней функции LLC включают кадрирование, адресацию, контроль

ошибок. Этот подуровень используется в спецификации 802.3 Ethernet, но не включен в

спецификацию Ethernet II.

802.3 - описывает физический уровень и подуровень MAC для сетей с

немодулированной передачей (baseband networks), использующих шинную топологию и метод

доступа CSMA/CD. Этот стандарт был разработан совместно с компаниями Digital, Intel, Xerox

и весьма близок к стандарту Ethernet. Однако стандарты Ethernet II и IEEE 802.3 не полностью

идентичны и для обеспечения совместимости разнотипных узлов требуется применять

специальные меры. 802.3 также включает технологии Fast Ethernet (100BaseTx, 100BaseFx,

100BaseFl).

802.5 - описывает физический уровень и подуровень MAC для сетей с кольцевой

топологией и передачей маркеров. Этому стандарту соответствуют сети IBM Token Ring 4/16

Мбит/с.

802.8 - отчет TAG по оптическим сетям. Документ содержит обсуждение использования

оптических кабелей в сетях 802.3 - 802.6, а также рекомендации по установке оптических

кабельных систем.

802.9 - отчет рабочей группы по интеграции голоса и данных (IVD). Документ задает

архитектуру и интерфейсы устройств для одновременной передачи данных и голоса по одной

линии. Стандарт 802.9, принятый в 1993 году, совместим с ISDN и использует подуровень LLC,

11

определенный в 802.2, а также поддерживает кабельные системы UTP (неэкранированные

кабели из скрученных пар).

802.10 - в этом отчете рабочей группы по безопасности ЛВС рассмотрены вопросы

обмена данными, шифрования, управления сетями и безопасности в сетевых архитектурах,

совместимых с моделью OSI.

802.11 - имя рабочей группы, занимающейся спецификацией 100BaseVG Ethernet

100BaseVG. Комитет 802.3, в свою очередь, также предложил спецификации для Ethernet 100

Мбит/с

Отметим, что работа комитета 802.2 послужила базой для нескольких стандартов (802.3 802.6, 802.12). Отдельные комитеты (802.7 - 802.11) выполняют в основном информационные

функции для комитетов, связанных с сетевыми архитектурами.

Отметим также, что разные комитеты 802.X задают разный порядок битов при передаче.

Например, 802.3 (CSMA/CD) задает порядок LSB, при котором передается сначала наименее

значимый бит (младший разряд), 802.5 (token ring) использует обратный порядок - MSB, как и

ANSI X3T9.5 - комитет, отвечающий за архитектурные спецификации FDDI. Эти два варианта

порядка передачи известны как "little-endian" (канонический) и "big-endian" (некононический),

соответственно. Эта разница в порядке передачи имеет существенное значение для мостов и

маршрутизаторов, связывающих различные сети.

Сетезависимые и сетенезависимые уровни

Функции всех уровней модели OSI могут быть отнесены к одной из двух групп: либо к

функциям, зависящим от конкретной технической реализации сети, либо к функциям, ориентированным на работу с приложениями.

Три нижних уровня - физический, канальный и сетевой - являются сетезависимыми, то

есть протоколы этих уровней тесно связаны с технической реализацией сети и используемым

коммуникационным оборудованием. Например, переход на оборудование FDDI означает полную смену протоколов физического и канального уровней во всех узлах сети.

Три верхних уровня - прикладной, представительный и сеансовый - ориентированы на

приложения и мало зависят от технических особенностей построения сети. На протоколы этих

уровней не влияют какие бы то ни было изменения в топологии сети, замена оборудования или

переход на другую сетевую технологию. Так, переход от Ethernet на высокоскоростную технологию l00VG-AnyLAN не потребует никаких изменений в программных средствах, реализующих функции прикладного, представительного и сеансового уровней.

Транспортный уровень является промежуточным, он скрывает все детали функционирования нижних уровней от верхних. Это позволяет разрабатывать приложения, не зависящие от

технических средств непосредственной транспортировки сообщений.

§3. Обзор стека протоколов TCP/IP

3.1. Общая характеристика TCP/IP

Transmission Control Protocol/Internet Protocol (TCP/IP) - это промышленный стандарт

стека протоколов, разработанный для глобальных сетей. Стандарты TCP/IP опубликованы в серии документов, названных Request for Comment (RFC). Документы RFC описывают внутреннюю работу сети Internet. Некоторые RFC описывают сетевые сервисы или протоколы и их реализацию, в то время как другие обобщают условия применения. Стандарты TCP/IP всегда публикуются в виде документов RFC, но не все RFC определяют стандарты. Стек был разработан

по инициативе Министерства обороны США (Department of Defence, DoD) в 80-е годы XX столетия для связи экспериментальной сети ARPAnet с другими сателлитными сетями как набор

общих протоколов для разнородной вычислительной среды. Сеть ARPA поддерживала разра-

12

ботчиков и исследователей в военных областях. В сети ARPA связь между двумя компьютерами осуществлялась с использованием протокола Internet Protocol (IP), который и по сей день является одним из основных в стеке TCP/IP и фигурирует в названии стека.

Большой вклад в развитие стека TCP/IP внес университет Беркли, реализовав протоколы

стека в своей версии ОС UNIX. Широкое распространение ОС UNIX привело и к широкому

распространению протокола IP и других протоколов стека. На этом же стеке работает всемирная информационная сеть Internet, чье подразделение Internet Engineering Task Force (IETF) вносит основной вклад в совершенствование стандартов стека, публикуемых в форме спецификаций RFC.

Итак, лидирующая роль стека TCP/IP объясняется следующими его свойствами:

это наиболее завершенный стандартный и в то же время популярный стек сетевых протоколов, имеющий многолетнюю историю.

почти все большие сети передают основную часть своего трафика с помощью протокола

TCP/IP.

это метод получения доступа к сети Internet.

этот стек служит основой для создания intranet-корпоративной сети, использующей транспортные услуги Internet и гипертекстовую технологию WWW, разработанную в Internet.

все современные операционные системы поддерживают стек TCP/IP.

это гибкая технология для соединения разнородных систем как на уровне транспортных

подсистем, так и на уровне прикладных сервисов.

это устойчивая масштабируемая межплатформенная среда для приложений клиент-сервер.

Структура стека TCP/IP и краткая характеристика протоколов

Так как стек TCP/IP был разработан до появления модели взаимодействия открытых систем

ISO/OSI, то, хотя он также имеет многоуровневую структуру, соответствие уровней стека

TCP/IP уровням модели OSI достаточно условно.

Структура протоколов TCP/IP приведена на рисунке 3.1. Протоколы TCP/IP делятся на 4 уровня.

Рисунок 3.1. – Стек TCP/IP.

Самый нижний (уровень IV) соответствует физическому и канальному уровням модели

OSI. Этот уровень в протоколах TCP/IP не регламентируется, но поддерживает все популярные

стандарты физического и канального уровня: для локальных сетей это Ethernet, Token Ring,

13

FDDI, Fast Ethernet, 100VG-AnyLAN, для глобальных сетей - протоколы соединений "точкаточка" SLIP и PPP, протоколы территориальных сетей с коммутацией пакетов X.25, Frame

Relay. Разработана также специальная спецификация, определяющая использование технологии

ATM в качестве транспорта канального уровня. Обычно при появлении новой технологии локальных или глобальных сетей она быстро включается в стек TCP/IP за счет разработки соответствующего RFC, определяющего метод инкапсуляции пакетов IP в ее кадры.

Следующий уровень (уровень III) - это уровень межсетевого взаимодействия, который занимается передачей пакетов с использованием различных транспортных технологий локальных

сетей, территориальных сетей, линий специальной связи и т. п. В качестве основного протокола

сетевого уровня (в терминах модели OSI) в стеке используется протокол IP, который изначально проектировался как протокол передачи пакетов в составных сетях, состоящих из большого

количества локальных сетей, объединенных как локальными, так и глобальными связями. Поэтому протокол IP хорошо работает в сетях со сложной топологией, рационально используя

наличие в них подсистем и экономно расходуя пропускную способность низкоскоростных линий связи. Протокол IP является дейтаграммным протоколом, то есть он не гарантирует доставку пакетов до узла назначения, но старается это сделать.

К уровню межсетевого взаимодействия относятся и все протоколы, связанные с составлением и модификацией таблиц маршрутизации, такие как протоколы сбора маршрутной информации RIP (Routing Internet Protocol) и OSPF (Open Shortest Path First), а также протокол межсетевых управляющих сообщений ICMP (Internet Control Message Protocol). Последний протокол предназначен для обмена информацией об ошибках между маршрутизаторами сети и узлом

- источником пакета. С помощью специальных пакетов ICMP сообщается о невозможности доставки пакета, о превышении времени жизни или продолжительности сборки пакета из фрагментов, об аномальных величинах параметров, об изменении маршрута пересылки и типа обслуживания, о состоянии системы и т.п.

Следующий уровень (уровень II) называется основным. На этом уровне функционируют

протокол управления передачей TCP (Transmission Control Protocol) и протокол дейтаграмм

пользователя UDP (User Datagram Protocol). Протокол TCP обеспечивает надежную передачу

сообщений между удаленными прикладными процессами за счет образования виртуальных соединений. Протокол UDP обеспечивает передачу прикладных пакетов дейтаграммным способом, как и IP, и выполняет только функции связующего звена между сетевым протоколом и

многочисленными прикладными процессами.

Верхний уровень (уровень I) называется прикладным. За долгие годы использования в сетях различных стран и организаций стек TCP/IP накопил большое количество протоколов и

сервисов прикладного уровня. К ним относятся такие широко используемые протоколы, как

протокол копирования файлов FTP, протокол эмуляции терминала telnet, почтовый протокол

SMTP, используемый в электронной почте сети Internet, гипертекстовые сервисы доступа к

удаленной информации, такие как WWW и многие другие. Остановимся несколько подробнее

на некоторых из них.

Протокол пересылки файлов FTP (File Transfer Protocol) реализует удаленный доступ к

файлу. Для того чтобы обеспечить надежную передачу, FTP использует в качестве транспорта

протокол с установлением соединений - TCP. Кроме пересылки файлов протокол FTP предлагает и другие услуги. Так, пользователю предоставляется возможность интерактивной работы с

удаленной машиной, например, он может распечатать содержимое ее каталогов. Наконец, FTP

выполняет аутентификацию пользователей. Прежде, чем получить доступ к файлу, в соответствии с протоколом пользователи должны сообщить свое имя и пароль. Для доступа к публичным каталогам FTP-архивов Internet парольная аутентификация не требуется, и ее обходят за

счет использования для такого доступа предопределенного имени пользователя Anonymous.

В стеке TCP/IP протокол FTP предлагает наиболее широкий набор услуг для работы с файлами,

однако он является и самым сложным для программирования. Приложения, которым не требуются все возможности FTP, могут использовать другой, более экономичный протокол - простейший протокол пересылки файлов TFTP (Trivial File Transfer Protocol). Этот протокол реали-

14

зует только передачу файлов, причем в качестве транспорта используется более простой, чем

TCP, протокол без установления соединения - UDP.

Протокол telnet обеспечивает передачу потока байтов между процессами, а также между

процессом и терминалом. Наиболее часто этот протокол используется для эмуляции терминала

удаленного компьютера. При использовании сервиса telnet пользователь фактически управляет

удаленным компьютером так же, как и локальный пользователь, поэтому такой вид доступа

требует хорошей защиты. Поэтому серверы telnet всегда используют как минимум аутентификацию по паролю, а иногда и более мощные средства защиты, например, систему Kerberos.

Протокол SNMP (Simple Network Management Protocol) используется для организации сетевого управления. Изначально протокол SNMP был разработан для удаленного контроля и

управления маршрутизаторами Internet, которые традиционно часто называют также шлюзами.

С ростом популярности протокол SNMP стали применять и для управления любым коммуникационным оборудованием - концентраторами, мостами, сетевыми адаптерами и т.д. и т.п. Проблема управления в протоколе SNMP разделяется на две задачи.

Первая задача связана с передачей информации. Протоколы передачи управляющей информации определяют процедуру взаимодействия SNMP-агента, работающего в управляемом оборудовании, и SNMP-монитора, работающего на компьютере администратора, который часто

называют также консолью управления. Протоколы передачи определяют форматы сообщений,

которыми обмениваются агенты и монитор. Вторая задача связана с контролируемыми переменными, характеризующими состояние управляемого устройства. Стандарты регламентируют,

какие данные должны сохраняться и накапливаться в устройствах, имена этих данных и синтаксис этих имен. В стандарте SNMP определена спецификация информационной базы данных

управления сетью. Эта спецификация, известная как база данных MIB (Management Information

Base), определяет те элементы данных, которые управляемое устройство должно сохранять, и

допустимые операции над ними.

3.2. Протоколы IPv4 и IPv6

Основной целью протоколов сетевого взаимодействия IP является обеспечение возможности связи хостов сети Интернет через множество различных сетей различных конфигураций.

Для этого протокол IP реализуется в конечных узлах, а также в маршрутизаторах, обеспечивающих связь между сетями.

Маршрутизаторы обеспечивают работу в сетях, имеющих следующие различия:

Схемы адресации. Сети могут различные адресации узлов. Например, в локальных сетях

IEEE 802 для устройств предусмотрены 16- и 48-битовые двоичные адреса. Сети с коммутацией пакетов X.25 используют 12-разрядные десятичные адреса, закодированные по 4 бита

на разряд, в результате чего получается 48-битовый адрес.

Максимальный размер пакета. Может оказаться необходимым разделить пакеты на части

(фрагментировать), если сеть не полддреживает данный размер пакетов. Например, в

Ethernet максимальным размером пакета является 1500 байт, в сетях X.25 – 1000 байт.

Интерфейсы. Аппаратные и программные интерфейсы различных сетей могут отличаться.

Степень надежности. Разные сетевые службы обеспечивают разный уроыень надежности –

от надежного виртуального сквозного канала до простой широковешательной рассылки пакетов.

Рассмотрим передачу данных от системы A одного узла сети к другой системе узла B.

Уровень IP узла А получает блоки данных от вышестоящего протокола (TCP, UDP, ICMP и др.).

На уровне IP к нему присоединяется заголовок, который описывает глобальный межсетевой адрес B. Полученный пакет называется пакетом IP. Далее IP выяясняет, что адрес находится в

другой сети. Поэтому следующим шагом пакет должен быть переслан маршрутизатору. Для

этого пакет передается ниже, на уровень LLC (Logical Link Control – управление логическим

соединением) с соответствующей информацией адресации. LLC создает протокольную единицу

15

данных LLC, которая передается еще ниже, на уровень MAC (Nedia Access Control – упраление

доступом к среде). На уровне MAC создается пакет MAC, заголовок которого содержит адрес

маршрутизатора. Пакет пересылается маршрутизатору убирает заголовки и концевики пакета и

LLC, а затем анализирует заголовок IP, чтобы определить адрес конечного получателя. Далее

маршрутизатор определяет, находится ли адрес получателя в сети, обслуживаемой данным

маршрутизатором, либо путь к нему лежит через другие сети. Во втором случае, пакет снова

спускается на более низкий уровень, снабжается новым заголовком и переправляется следующему маршрутизатору и т.д., пока не достигнет конечного узла B. Протокол IP не отвечает за

гарантированную доставку пакета, и если где-нибудь на промежуточном узле пакет будет отброшен, то это не вызовет никаких ответных сообщений. За доставку пакета отвечает протокол

TCP, находящийся выше, который отвечает за установку двухсторонней связи с узлом получаетеля и инициирует отправку ответа. Поскольку, IP-пакеты могут доставляться по различным

маршрутам, то порядок их доставки может быть изменен. Если за установленный интервал

времени какой-то пакет не был доставлен, то уровень TCP узла В отправляет сообщение узлу А,

который повторяет отправку потерянного пакета.

На данный момент межсетевое взаимодействие в интернете происходит по разработанному более 30 лет назад IP-протоколу четвертой версии (IPv4), который имеет множество недостатков. Главный из них — недостаточный объем адресного пространства и неэффективный

способ распределения адресов. Именно по этой причине абсолютно очевидно, что переход на

более совершенный стандарт IPv6 неизбежен. Новый стандарт позволит выделить отдельный

IP-адрес для каждого объекта в физическом мире, будь то веб-камера или мобильный телефон.

Уже сегодня IP-адресов катастрофически не хватает, так что рано или поздно придется обязательно переходить на шестую версию интернет-протокола. Однако, внедрение нового протокола требует изменения всего программного и аппаратного обеспечения, функционирующего

сейчас в Сети.

Новый протокол наиболее активно внедряется в странах азиатского региона. Дльше всех

в практической реализации IPv6 продвинулась Япония, Южная Корея и Китай. Крупнейшая

в мире сеть IPv6 была внедренав Китае, правительство которого выделило в 2005 году бюджет

$160 млн. В Японии к разработке стандартов подключились крупные корпорации

и правительство. Европейский союз не против перенять передовой опыт азиатов. В частности,

южно-корейский министр информации министр и коммуникации заявил, что достигнута договоренность с Евросоюзом о совместной разработке протоколов и приложений под IPv6. Еврокомиссия за последние годы выделила около 85 млн. евро на разработку приложений для IPv6.

По оценкам экспертов, примерно столько же потратили европейские фирмы. Тем не менее, как

считает президент Всемирного форума IPv6 Латиф Ладид, Европа как минимум на два года отстала от той же Южной Кореи по темпам внедрения IP.

Формат заголовка IPv4

На рис.3.1. представлен формат заголовка IPv4. Этот заголовок имеет следующие поля:

Версия (4 бита). В данном случае 4.

Длина заголовка IP (Internet Header length - IHL) (4 бита). Длина заголовка в 32битовых словах. Минимальное значение равно 5.

Тип сервиса (8 бит). Содержит информацию о приоритете данного пакета модулям IP

конечных узлов и маршрутизаторов.

Общая длина (16 бит). Общая длина пакета в байтах. Таким образом, размер IP-пакета

версии 4 не может превышать 216 байт=64 кб.

Идентификатор пакета (16 бит). Порядковый номер, присваиваемый пакету, для

правильной сборки сообщения на пункте назначения.

Флаги (3 бита). Пока используются только два бита. Бит More (еще) указывает,

является ли данный пакет последним в сообщении. Второй бит Not Fragmented

запрещает фрагментацию пакета.

16

Смещение пакета (13 бит). Указывает в 64-битовых единицах смещение данного пакета

в исходном сообщении.

Время жизни (8 бит). Указывает в секундах, как долго данный пакет может находится в

сети. Максимальное значение равно t 28 ñåê. 256 ñåê. Каждый марширутизатор,

принмая пакет, должен уменьшить значение, по-крайней мере на 1. Поэтому, данный

счетчик больше напоминает счетчик транзитов.

Протокол (8 бит). Указывает протокол более высокого уровня, т.е. указывает на тип

заголовка, следующего за заголовком IP.

Контрольная сумма заголовка (16 бит). Контрольная сумма, применяемая только в

заголовку. Поскольку, в ходе следования некоторые поля заголовка могут быть

изменены (адреса, времени жизни и т.д.), то на каждом промежуточном пункте эта

сумма пересчитывается повторно.

Адрес источника (32 бита). Кодируется, чтобы иметь возможность выделить IP-адрес

хоста и маску подсети.

Адрес получателя (32 бита). Аналогично предыдущему полю.

Опции переменной длины. Это дополнительные параметры, переданные источником.

например, метка секретности, исходная маршрутизация, метки даты-времени.

Поле заполнения (переменной длины). Дополняет заголовок до длины кратной 32

битам.

Адресация в IPv6

Система адресации IPv6 существенно отличается от системы адресации IPv4. Адреса назначения и источника в IPv6 имеют большую длину: 128 бит или 16 байт. Это дает возможность

пронумеровать огромное количество узлов: 340 282 366 920 938 463 463 374 607 431 762 211

456 или примерно 1015 адресов на каждого жителя Земли. Выбранная длина IP-адреса должна

надолго снять проблему дефицита IP-адресов. Кроме того, в версии IPv6 предполагается использование протокола DHCP, позволяющего разделять одни и те же адреса между большим

количеством узлов сети. Использование proxy-серверов, подменяющих внутренние адреса узлов сети одним собственным IP-адресом, также направлено на снижение потребности в IPадресах.

Однако, главной целью изменения системы адресации было не механическое увеличение

разрядности адреса, а обеспечение возможности увеличения числа уровней иерархии в адресе.

Вместо прежних двух уровней (номер сети и номер узла) в IPv6 предлагается использовать 5

уровней, включая двухуровневую идентификацию провайдеров, и трехуровневую - абонентов

сети.

010

Идентификатор Идентификатор Идентификатор Идентификатор

провайдера

абонента

подсети

узла

Предполагается также, что младшие 6 байт, которые содержат идентификатор узла, представляют собой МАС-адрес сетевого адаптера (как это уже давно делается в протоколе IPX),

что обеспечит возможность автоконфигурации стека.

В версии IPv6 не вводятся классы адресов сетей, вместо этого предполагается использовать

бесклассовую технологию CIDR (Classless Inter-Domain Routing). Эта технология заключается в

назначении каждому провайдеру непрерывного диапазона в пространстве IP-адресов. При таком подходе все адреса сетей каждого провайдера имеют общий префикс, так что маршрутизация на магистралях Internet может осуществляться на основе префиксов, а не полных адресов

всех сетей конечных абонентов. Локализация адресов позволяет уменьшить объем таблиц в

маршрутизаторах всех уровней, а, следовательно, ускорить работу маршрутизаторов и повысить пропускную способность Internet. Деление IP-адреса на номер сети и номер узла в техно-

17

логии CIDR происходит не на основе нескольких старших бит (класса сети А, В или С), а на основе маски переменной длины, назначаемой провайдером.

Технология CIDR уже успешно используется в текущей версии IPv4 и поддерживается такими протоколами маршрутизации как OSPF, RIP-2, BGP4. Предполагается , что эти же протоколы будут работать и с IPv6.

Идея CIDR требует, в общем случае, перенумерации сетей. Однако эта процедура сопряжена с определенными временными и материальными затратами. Например, в одной из публикаций приводятся данные о том, что для перенумерации сети, состоящей из 100 компьютеров, потребовалось 3 недели работы и 5-6 высокооплачиваемых специалистов. В качестве стимулов

для проведения перенумерации сети предлагается введение платы за маршрутизации - оплата за

строку маршрутизации или за обновление информации в маршрутизаторах сети, или же введение оплаты за каждый адрес узла.

Техника CIDR помогает также решить известную проблему фрагментации адресного пространства IPv4. Например, очень редко абонент использует все 254 адреса сети класса С или 65

534 адреса сети класса В. Часть адресов узлов пропадает. Требование оплаты каждого адреса

узла поможет пользователю решиться на перенумерацию, с тем, чтобы получить ровно столько

адресов, сколько ему нужно. Как и в версии IPv4, в IPv6 вводится несколько типов адресов.

Unicast - индивидуальный адрес. Такой адрес определяет отдельный узел - компьютер или порт

маршрутизатора. Индивидуальные адреса подразделяются на несколько подтипов:

Global - основной тип адресов в Internet;

Link-local и Site-local - используются в сетях, не подключенных к Internet. Поле идентификатора провайдера заполняется нулями, что дает возможность при подключении к Internet сохранять

эти адреса;

Compatible - обеспечивают совместимость с адресами IPv4, IPX, NSAP.

Multicast (one-to-many) - адрес набора узлов, возможно в различных физических сетях. Копии

пакета должны быть доставлены каждому узлу набора, используя аппаратные возможности

групповой или широковещательной доставки, если это возможно. В протоколе IPv6 отсутствует

понятие широковещательного адреса (broadcast), эти адреса реализуются с помощью адресов

multicast. Поддержка мультивещания - важная часть стратегии модернизации протокола IP, так

как это свойство необходимо для поддержки экономного в отношении пропускной способности

сети распространения аудио- и видео- информации многочисленным абонентам.

Anycast (one-to-nearest) - адрес набора узлов. Обозначает группу узлов, которые имеют общий

адрес, но в отличие от мультивещания пакет должен быть доставлен любому, лучше ближайшему, члену группы. Этот тип адресов используется для того, чтобы абонент мог без особых

сложностей обеспечить прохождение своего трафика через маршрутизаторы определенных

провайдеров. В IPv6 предполагается широкое использование маршрутизации от источника

(Source Routing), при которой узел-источник задает полный маршрут прохождения пакета через

сети. Такая техника освобождает маршрутизаторы от работы по просмотру адресных таблиц

при выборе следующего маршрутизатора и тем самым повышает пропускную способность Internet. В последовательности адресов, задаваемых узлом-отправителем по алгоритму Source

Routing, наряду с адресами маршрутизаторов типа unicast, можно использовать адреса anycast,

которые определяют все маршрутизаторы одного провайдера.

Синтаксически адрес anycast не отличим от адреса unicast. Схема назначения адресов состоит в следующем. Каждому порту маршрутизатора наряду с уникальным адресом присваивается

еще один, общий для всех портов и маршрутизаторов данного провайдера адрес, который и является anycast-адресом.

Для обеспечения плавного перехода от версии IPv4 к версии IPv6 введен специальный тип

адресов - IPv4-compatible. Такие адреса содержат нули в старших 96 разрядах, а в младшие 32

разряда помещается 4-х байтовый адрес версии IPv4. Такие адреса легко могут транслироваться

в обе стороны. Это позволит на начальном этапе внедрения IPv6 решить проблему совместимости частей Internet, работающих по IPv6, с частями Internet, пока поддерживающими только

18

версию IPv4. Для этого узлам в "островках" IPv6 будут присваиваться адреса типа IPv4compatible. Для передачи трафика IPv6 через те части Internet, маршрутизаторы которых пока не

поддерживают версию IPv6, будет использоваться техника туннелирования - пришедший пакет

IPv6 будет упаковываться пограничным маршрутизатором в пакет формата IPv4, при этом в качестве адреса будет использоваться младшая часть адреса из пакета IPv6.

Формат заголовка IPv6

Главной целью изменения формата заголовка в IPv6 было снижение накладных расходов, то

есть уменьшение объема служебной информации, передаваемой с каждым пакетом. Для этого в

новом IP было введены понятия основного и дополнительного заголовков. Основной заголовок

присутствует всегда, а дополнительные являются опциональными. Основной заголовок имеет

фиксированную длину в 40 байт и имеет следующий формат:

0

4

Версия

12

Приоритет

Длина полезного груза

16

31

Метка потока

Следующий

заголовок

Предельное число

транзитов

Адрес источника

Адрес получателя

Поле "Следующий заголовок" (Next Header) соответствует по назначению полю Protocol в

версии IPv4 и определяет тип заголовка, который следует за данным. Каждый следующий дополнительный заголовок также содержит поле Next Header. Если IP-пакет не содержит дополнительных заголовков, то в этом поле будет значение, закрепленное за протоколами TCP, UDP,

RIP, OSPF или другими, определенными в стандарте IPv4.

В предложениях по IPv6 фигурируют пока следующие типы дополнительных заголовков:

Routing - заголовок для указания полного маршрута при маршрутизации от источника (Source

Routing)

Fragmentation - содержит информацию о фрагментации IP-пакета. Поле обрабатывается только

в конечных узлах.

Authentication - заголовок содержит информацию, необходимую для аутентификации конечных узлов и обеспечения целостности содержимого IP-пакетов.

Encapsulation - заголовок содержит информацию, необходимую для обеспечения конфиденциальности передаваемых данных путем выполнения шифрации и дешифрации.

Hop-by-Hop Option - специальные параметры, используемые при выполнении обработки пакетов по алгоритму Hop-by-Hop

Destination Options - заголовок содержит дополнительную информацию для узла назначения.

Поскольку маршрутизаторы обрабатывают только основные заголовки (почти все дополнительные заголовки обрабатываются только в конечных узлах.), то это увеличивает их производительность и тем самым пропускную способность сети. Напомним, что в IPv4 все опции обрабатываются маршрутизаторами. Наличие большого количества дополнительных необязательных параметров позволяет расширить функциональность протокола IP.

19

Взаимодействие IPv6 и IPv4

На сегодняшний день известно три основных способа обеспечения взаимодействия IPv6 и

IPv4: туннелирование, двойной стек и трансляция протоколов.

Туннелирование

Суть туннелирования состоит в том, что пакет данных IPv6 внедряется (инкапсулируется) в

поле данных пакета IPv4. Получившийся в результате этой операции пакет IPv4 содержит в себе два заголовка, IPv6 и IPv4, и может передаваться через обычные IPv4-сети. Он доставляется

к узлу (хосту) декапсуляции, где заголовок IPv4 отбрасывается, а данные передаются к устройству, использующему IPv6. В зависимости от того, где происходит инкапсуляция и декапсуляция, выделяют следующие виды туннелирования:

"Маршрутизатор – Маршрутизатор";

"Хост – Маршрутизатор";

"Маршрутизатор – Хост".

Туннель, используемый в процессе передачи данных, должен иметь точку входа и точку выхода. Точка входа находится на границе инфраструктуры IPv4, а потому определить ее достаточно легко. Точка выхода может задаваться инкапсулятору как вручную (в этом случае туннелирование называется конфигурируемым), так и автоматически (так называемое "автоматическое туннелирование"). Во втором подходе декапсулятору присваивается совместимый

IPv4/IPv6 адрес, в котором адрес IPv4 встроен в последние 32 бита адреса IPv6. Остаток IPv6адреса в этом случае заполняется нулями.

Двойной стек

Реализация технологии двойного стека предполагает поддержку устройством (узлом), имеющим доступ в Интернет, и протокола IPv6, и протокола IPv4.

При этом адрес IPv4, приписанный узлу, должен быть уникальным. Поэтому к моменту исчерпания адресного пространства в IPv4 важно, чтобы внедрение новой технологии находилось

на таком уровне, который позволял бы большинству устройств взаимодействовать друг с другом, используя только IPv6-адреса.

Трансляция протоколов

Трансляция протоколов заключается в преобразовании пакетов одной версии протокола в

пакеты другой по определенным правилам. Она может осуществляться несколькими способами.

Первый из них состоит в использовании протокол-шлюзов, которые размещаются на границах

между IPv6-сетями и IPv4-сетями. Кроме того, трансляция может осуществляться с помощью

транспортного ретранслятора, который обрабатывает в передаваемом пакете данных IPзаголовки и заголовки транспортного уровня.

Наконец, трансляция протоколов возможна путем их преобразования на прикладном уровне

через прокси-сервер. Таким образом, существует несколько приемлемых способов совмещения

протоколов IPv4 и IPv6. Однако интернет-сообщество пока еще не решило, какой из них наиболее удобен и позволит обеспечить безболезненный переход к использованию новой технологии.

IPv6 и DNS

20

Еще одна проблема, связанная с внедрением IPv6, – ее несовместимость с DNS, которая используется сегодня в Интернете. Существование DNS (Domain Name System) избавляет рядового пользователя от необходимости задумываться о числовых IP-адресах. Она позволяет присваивать любому IP-адресу символьное имя (домен). Преобразование символьного имени в числовое и наоборот осуществляется DNS-серверами. На них содержится информация о каждом домене. Она представлена в виде ресурсных записей, каждая из которых принадлежит конкретному доменному имени и содержит ряд сведений о нем, в том числе его IP-адрес. До начала внедрения IPv6 существовало 20 типов таких записей. Они относились к 32-разрядным IP-адресам

(так называемые записи "A"), что делало DNS и IPv6 несовместимыми. Однако затем был определен новый тип ресурсной записи "AAAA", который служит для хранения 128-битного IPv6адреса. Сам адрес определен в информационной части этой записи и в виде имени представляется в специально созданном домене ip6.int. Это имя выглядит как набор символов, разделенных точками, и заканчивается суффиксом ip6.int.

Клиент, направляющий с устройства запросы на DNS-сервер, должен уметь распознавать

записи как об адресах IPv4, так и об адресах IPv6. Получив запрос, DNS-сервер определяет тип

ресурсной записи (A или AAAA) и отправляет ее устройству. Распознав запись, устройство выбирает для передачи данных либо протокол IPv4, либо протокол IPv6.

При этом, когда IPv4-совместимый адрес назначается какому-либо узлу, в DNS создается

две ресурсных записи: AAAA и A. Первая отображает этот адрес в 128-битном формате, а вторая – в 32-битном. Это позволяет устройствам, использующим только протокол IPv6, получать

IPv6-адреса, а узлам, работающим только на IPv4 – IPv4 адреса. Одним словом, для полной

совместимости с IPv6 DNS требует серьезной перестройки.

IPv6 в России

Еще в ноябре 1999 года RIPE NCC (Регистратор IP адресов в Европе) выдал блок адресов

SubTLA (Sub Top Label Aggregation Block) одному из крупнейших российских Интернет сервис-провайдеров - академической исследовательской сети FREEnet. Это позволило ему уже в

ближайшее время начать предоставление клиентам сети услуги по IPv6. А в 2003 году Российский НИИ Развития Общественных Сетей (РосНИИРОС), являющийся оператором опорной

научно-образовательной сети RBNet, предоставил возможность абонентам сети воспользоваться всеми преимуществами расширенной функциональности новой, шестой версии протокола IP

(IPv6). Это стало возможным благодаря заключению пиринговых соглашений с сетью GEANT

(Стокгольм), сетями Abilene (Internet2) и ASNET.

Ввели также поддержку IPv6 и RBNet (2001 год), RUNnet (2003 год), 2004 г. - ELTEL и

NLine. Для интеграции российских IPv6-сетей в глобальную IPv6-инфраструктуру в 2000 году в

Москве была создана система IPv6 eXchange, позволяющая обмениваться IPv6-трафиком любым телекоммуникационным операторам. Впервые связь с зарубежными сетями была реализована в апреле 2001 года. В настоящее время пиринговые соглашения заключены с сетями

GEANT, Abilene и ASNET (через Starlight - Чикаго), а также соглашение о сотрудничестве с

NORDUNet, что обеспечивает взаимодействие российских и международных научнообразовательных сетей с использованием протокола IPv6. При переходе к новой версии протокола IP на магистральных участках научно-образовательных сетей реализована архитектура с

двойным стеком IPv4/IPv6 для обеспечения обратной совместимости с доминирующим сейчас в

Интернете протоколом IPv4. Это позволяет расширять абонентскую базу.

В декабре 2004 года "Корбина Телеком", российский универсальный оператор связи, приступила к реализации в Москве проекта "Интернет2", одной из отличительных особенностей

которого является использование протокола передачи данных IPv6.

Проекты по внедрению на сетях провайдеров сети Интернет передовых разработок такого

рода реализуются во многих странах мира, но в России "Корбина Телеком" является первой

компанией, приступившей к практической реализации "Интернет2".Клиентов "настоящей" сети

Интернет2 у компании сегодня не так много – несколько десятков крупных корпоративных

21

пользователей. Зато тех, кто использует обычный Интернет с элементами Интернет2 (а так построена вся сеть "Корбины"), — десятки тысяч. А если посчитать количество компьютеров в

сети, то уже около сотни тысяч. Кроме того, «Корбина» готова вложить большие денежные

средства в создание сетей нового поколения в 45 регионах России.

Все больше разработчиков телекоммуникационных услуг и оборудования включают поддержку IPv6 в свою продукцию. Так, например операторы мобильных сетей готовятся к внедрению IPv6 в свою структуру. Это связано с планируемым в ближайшем будущем ростом числа

мобильных приборов с выходом в Интернет.

Особенность современного этапа внедрения новой версии Интернет-протокола в России это завершение периода ее апробации в научно-образовательных сетях и переход к промышленному использованию в сетях общего пользования. Поэтому в России наиболее подготовленным к переходу на IPv6 сегментом является образование. Созданы научно-образовательные сети (FREENet, RBNet, RUNNet). Среди таких некоммерческих сетей можно выделить проект

MIRNet при сети МГУ. Это проект сотрудничества России и США в сфере разработки новых

сетевых решений.

На сегодняшний день по количеству выделенных префиксов (блоков IPv6-адресов) Россия

занимает 19-е место в Европе и 29-е место в мире.

§4. Математические основы криптографии.

4.1. Криптографические примитивы.

В основе блочных и потоковых шифров лежит ряд простых криптографических

преобразований, называемых криптографическими примитивами.

4.1.1. Подстановки

В этом, наиболее простом методе символы шифруемого текста заменяются другими символами,

взятыми из одного (одно- или моноалфавитная подстановка) или нескольких (много- или полиалфавитная подстановка) алфавитов. Самой простой разновидностью является прямая замена,

когда буквы шифруемого сообщения заменяются другими буквами того же самого или некоторого другого алфавита. Рассмотрим пример.

Таблица 2 - Таблица простой замены

Символы шифруемого текста

А

Б

В

Г

Д

Е

Ж

З

И

Й

К

Л

М

Н

О

П

Заменяющие символы

С

П

Х

Л

Р

З

Э

М

А

Ы

Я

Д

Ю

Т

Г

Ж

Символы шифруемого текста

Р

С

Т

У

Ф

Х

Ц

Ч

Ш

Щ

Ь

Ы

Ъ

Э

Ю Я

Заменяющие символы

Н

Й

О

Ц

Б

Ф

У

К

Ч

Ш

Щ

Ь

И

Ъ

Е

В

Используя эту таблицу зашифруем слово криптография. Получим: янажоглнсбав.

Такой шифр имеет низкую стойкость. Зашифрованный текст имеет те же статистические

характеристики, что и исходный. Поэтому проведя статистический анализ повторяемости отдельных символом так, как это сделал Шерлок Холмс в романе Конана Дойля «Тайна пляшущих человечков», можно восстановить таблицу подстановок. Поэтому простую замену в настоящее время используют редко и лишь в тех случаях, когда шифруемый текст короток.

4.1.2. Перестановки

22

Этот метод заключается в том, что символы шифруемого текста переставляются по

определенным правилам внутри шифруемого блока символов. Если после замены символы сообщения превращались во что угодно, но сохраняли в шифровке свое исходное местоположение, после перестановки они там расположены еще и где угодно, что надежно защищает шифровку от атак криптологов.

Пример перестановки. Зашифровать текст «встреча состоится в 16-20» с помощью перестановки

N

1 2 3 4 5 6 7 8

P(N) 4 7 8 1 6 5 2 3

(первый символ переходит на 4-ю позицию, второй – на седьмую и т.д.).

Длина текста равна 24. Разобьем текст на блоки по восемь символов и переставим каждый блок

по- отдельности. Получим:

№

1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8

M

в с т р е ч а

с о с т о и т с я

в 1 6 - 2 0

Enc(M) р а

в ч е с т т т с с и о о с 1 2 0 я - 6

в

Получился текст «ра вчестттссиоос120я-6 и».

Другим примером перестановки является запись исходного текста по строкам некоторой

матрицы, а чтение его по строкам этой матрицы. Последовательность заполнения строк и чтения столбцов может быть любой и задаваться ключом. Запишем тот же текст по строкам, а прочитаем по столбцам:

в с т р е

ч а

с о

с т о и т

с я

в

8 - 2 0

Читаем по столбцам «вчасс8сатя-т о 2рсив0еот »

Слабость шифрования простой перестановкой обуславливается тем, что при большой

длине шифруемого текста в зашифрованном тексте могут появится закономерности символов

ключа. Для устранения этого недостатка можно менять ключ после зашифровки определенного

числа знаков. При достаточно частой смене ключа стойкость шифрования можно существенно

повысить. При этом, однако, усложняется организация процесса шифрования и расшифровки.

В усложненной перестановке длина переставленного текста может оказаться больше длины исходного текста.

В методе DES используется расширенная перестановка следующего вида

32 1 2 3 4 5 4 5 6 7 8 9

8 9 10 11 12 13 12 13 14 15 16 17

16 17 18 19 20 21 20 21 22 23 24 25

24 25 26 27 28 29 28 29 30 31 32 1

В этом методе шифруемый текст разбивается на блоки по 64 бита, и каждый блок подвергается

серии перестановок. Сначало выделяется первая половина блока из 32 битов – некоторый вектор X(x1, x2, ..., x32). Он подается на вход этой перестановки, и после преобразования будет получен вектор E(X) длины 48 бит. При этом 1-й бит вектора E(X) будет равен x32, второй – x1,

третий – x2 и т.д. согласно таблице расширенной перестановки.

4.1.3. Гаммирование.

23

Гаммированием называется преобразование, при котором складываются посимвольно

элементы двух последовательностей – исходного текста и ключевой последовательности. Если

исходный текст задан в виде последовательности символов, заданных ASCII или ANSI- кодами

(кодовые таблицы DOS – 861 или Windows – 1251 соответственно), которые являются числами

от 1 до 255, то ключевая последовательность задается также в виде последовательности чисел

от 0 до 255 и сложение с ключевой последовательностью происходит по модулю 256.

Пример. Исходный текст – слово «пароль». В кодах ASNI получим «239, 224, 240, 238, 235,

252». Гамма последовательность – 174, 245, 211. Длина гаммы меньше длины текста, поэтому

повторяет гамму дважды:

Текст

239 224 240 238 235 252

Гамма

174 245 211 174 245 211

Шифрованное

157 213 195 156 224 207

соообщение= 256

Если шифруемый поток задается в виде битовой последовательности, то и гамма имеет

вид последовательности битов, и суммирование происходит по модулю 2. Для восстановления

исходной последовательности в этом случае к зашифрованному тексту необходимо еще раз

прибавить ту же гамма последовательность.

В методе DES на втором подшаге 48-битовый вектор, полученный путем расширенной

перестановки (см. пред. раздел), суммируется с 48-битовой выборкой из 56-битового ключа K.

4.1.4. Нелинейное преобразование с помощью S-боксов

Линейным называется преобразование, когда значение каждого бита зашифрованного

текста определяется некоторым битом исходного текста. Линейные шифры могут быть вскрыты

путем подачи на вход векторов, отличающихся в одном бите, поэтому такие преобразования не

являются стойкими. Чтобы преобразование было нелинейным, необходимо чтобы изменение

одного бита в исходном тексте вызывало изменение многих бит шифрованного текста. Одним

из способом задания нелинейных преобразований являются S-боксы. Рассмотрим один из Sбоксов, применяемых в методе DES.

В конце предыдущего раздела было указано, как получить 48-битовый вектор из одной

половины шифруемого блока. После этого полученный вектор разбивается на 8 подвекторов

длины 6 бит, каждый из которых подвергается преобразованию (сжатию) в 6-битовый подвектор с помощью восьми различных s-боксов. Первый s-бокс имеет вид

14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

4 1 14 8 13 6 2 11 15 12 9 7 3 10 5 0

15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

Перенумеруем строки s-бокс двоичными наборами (0,0), (0,1), (1,0), (1,1), а столбцы – 4-х битовыми наборами в лексикографическом порядке. Тогда значением 6-битового вектора

(x1,x2,x3,x4,x5,x6) является двоичный набор, соответствующий числу, записанному в строке с

номером (x5,x6) и столбцом (x1,x2,x3,x4).

Пример. Пусть входной вектор имеет вид (1, 0, 1, 0, 1, 1). Тогда номер строки m=(1, 1)=3, что

соответствует 4-й строке (нумерация идет от 0), номер стролбца n=(1, 0, 1, 0)=10, что соответствует 11-у столбцу. В клетке с координатами (m+1, n+1)=(4, 11) находится число 3, равное

(0,0,1,1) в двоичном представлении. Значит, S1(1, 0, 1, 0, 1, 1)= (0,0,1,1).

4.1.5. Комбинированные методы.

24

Одним из важнейших требований, предъявляемых к системе шифрования, является ее

высокая стойкость. Однако повышение стойкости любого метода шифрования приводит, как

правило, к существенному усложнению самого процесса шифрования и увеличению затрат ресурсов (времени, аппаратных средств, уменьшению пропускной способности и т.п.).

Достаточно эффективным средством повышения стойкости шифрования является комбинированное использование нескольких различных способов шифрования, т.е. последовательное шифрование исходного текста с помощью двух или более методов. Считается, что при этом

стойкость шифрования превышает суммарную стойкость составных шифров .

Вообще говоря, комбинировать можно любые методы шифрования и в любом количестве, однако на практике наибольшее распространение получили следующие комбинации:

1) подстановка + гаммирование;

2) перестановка + гаммирование;

3) подстановка + перестановка.

Эти приемы были использованы в методе DES. Суть алгоритма (алгоритм разработан

для блока данных длиной 64 бит) заключается в преобразовании, которое состоит из серии перестановок (правая половина блока становится левой половиной “следующего” блока), операций запутывания (из правой половины блока длиной 32 бит формируется код длиной 48 бит, а

каждый бит ключа размножается и превращается в подключ длиной 48 бит) и логических операций (с помощью функций ИСКЛЮЧАЮЩЕЕ ИЛИ производится обработка кода длиной 48

бит и подключа такой же длины, затем из получившегося сегмента длиной 48 бит выбираются

32 бит и, наконец, с помощью функции ИСКЛЮЧАЮЩЕЕ ИЛИ производится совместная обработка отобранных на втором этапе 32 бит и левой половины блока длиной 32 бит). Этот процесс перестановок в половине блока, повторных операций запутывания и многократных логических операций выполняется 16 раз (или говорят 16 раундов). Ключ состоит из 56 бит, из которого генерируется 16 подключей длины 48 бит (за счет выполнения операций запутывания).

Каждый подключ используется в своем раунде.

Свое развитие DES получил в ГОСТ 281478-89 (отечественный стандарт на шифрование

данных), который увеличил длину ключа до 256 бит, число раундов до 32, и допустил произвольные перестановки.

4.2. Потоковые шифры на основе сдвиговых регистров.

Последовательности, генерируемые с помощью сдвиговых регистров, широко используются как в теории кодирования, так и в криптографии. Теория таких регистров разработана достаточно давно еще в доэлектронное время, в период военной криптографии.