Введение ............................................................................................................................. 3 Оглавление

реклама

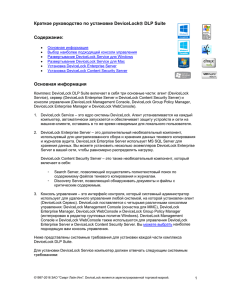

1 Оглавление Введение ............................................................................................................................. 3 1 Аналитическая часть .................................................................................................. 3 Технико-экономическая 1.1 характеристика предметной области и предприятия (Установление границ рассмотрения) ...................................................... 4 1.1.1 Общая характеристика предметной области .............................................. 4 1.1.2 Организационно-функциональная структура предприятияError! Bookmark not Анализ рисков информационной безопасности ............................................... 4 1.2 1.2.1 Идентификация и оценка информационных активов ................................ 5 1.2.2 Оценка уязвимостей активов ..................... Error! Bookmark not defined. 1.2.3 Оценка угроз активам ................................. Error! Bookmark not defined. 1.2.4 Оценка существующих и планируемых средств защитыError! Bookmark not de 1.2.5 Оценка рисков ............................................. Error! Bookmark not defined. Характеристика комплекса задач, задачи и обоснование необходимости 1.3 совершенствования системы обеспечения информационной безопасности и защиты информации на предприятии ............................................................................. 5 1.3.1 Выбор комплекса задач обеспечения информационной безопасности ... 6 1.3.2 Определение места проектируемого комплекса задач в комплексе задач предприятия, детализация задач информационной безопасности и защиты информации ...................................................................... Error! Bookmark not defined. Выбор защитных мер ........................................................................................... 6 1.4 1.4.1 Выбор организационных мер ....................................................................... 6 1.4.2 Выбор инженерно-технических мер ......... Error! Bookmark not defined. 2 Проектная часть .......................................................................................................... 8 2.1 Комплекс организационных мер обеспечения информационной безопасности и защиты информации предприятия........................................................ 8 2.1.1 Отечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятия ................................................................................................. 8 2.1.2 Организационно-административная основа создания системы обеспечения информационной безопасности и защиты информации предприятияError! Boo 2 Комплекс проектируемых программно-аппаратных средств обеспечения 2.2 информационной безопасности и защиты информации предприятия ......................... 9 2.2.1 Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятия........................................................ 9 2.2.2 3 Контрольный пример реализации проекта и его описаниеError! Bookmark not d Обоснование экономической эффективности проекта ......................................... 10 3.1 Выбор и обоснование методики расчёта экономической эффективности ... 10 3.2 Расчёт показателей экономической эффективности проекта ........................ 11 Заключение ....................................................................................................................... 12 Список использованной литературы ............................................................................. 13 Приложение 1. Общие требования по обеспечению информационной безопасности .................................................................... Error! Bookmark not defined. Приложение 2. Инструкция по работе с персоналом .. Error! Bookmark not defined. Приложение 3. Инструкция по работе с паролями ...... Error! Bookmark not defined. 3 Введение В современных условиях можно утверждать: информация стала стратегическим национальным ресурсом - одним из основных богатств любой страны. Разворачивающееся вокруг информационного ресурса соперничество, борьба за достижение и удержание информационного превосходства начинают занимать все более значимое место в общей геополитической конкуренции развитых стран мира. На новом этапе истории мира, когда возможности экстенсивного роста за счет механического присоединения новых ресурсов путем вооруженного захвата территории других стран и всех имеющихся на этой территории богатств оказались исчерпанными и неэффективными, встал вопрос о более приемлемых формах и способах геополитической конкуренции в информационной сфере. Становится очевидным, что с глобализацией информационной сферы эффективность национальных систем обеспечения информационной безопасности становится решающим фактором в политике любого субъекта геополитической конкуренции. И, напротив, неэффективность системы информационной безопасности может стать фактором, способным привести к крупномасштабным авариям и катастрофам, последствия которых могут вызвать, в частности, дезорганизацию государственного управления, крах национальной финансовой системы и т. п. Основополагающая идея информационной безопасности как социального явления заключается в установлении и реализации морально-этических, нормативно-правовых обеспечивающих и организационных сбалансированность отношений интересов между человека, людьми, общества и государства в информационной сфере. Сущность информационной безопасности большинством специалистов видится в невозможности нанесения вреда объекту защиты, его свойствам или деятельности по выполнению своих функций. В основополагающем документе в 1. Аналитическая часть 4 1.1 Технико-экономическая характеристика предметной области и предприятия (Установление границ рассмотрения) 1.1.1 Общая характеристика предметной области В дипломном проекте рассматривается деятельность бюро технической инвентаризации г. Астана. Целью деятельности БТИ является создание экономических условий, обеспечивающих повышение финансовой эффективности использования имущества, находящегося в муниципальной собственности Г. Астана [4]. Государственное унитарное предприятие г. Астана бюро технической инвентаризации (МУП БТИ) является органом учета объектов недвижимого имущества (зданий, строений, сооружений, жилых и нежилых помещений и т.д.) в городе. В МУП БТИ собирает информацию о местоположении, количественном и качественном составе, техническом состоянии, уровне благоустройства, стоимости объектов и об изменении этих показателей. Основой государственного учета является технический учет, который осуществляется путем проведения технической инвентаризации и учета документов. Технический учет объектов недвижимости - описание и индивидуализация недвижимых объектов или их совокупности, как объекта учета, которые позволяют однозначно выделить его из других объектов путем осуществления работ по определению местоположения, технической паспортизации, технической инвентаризации, технической регистрации и документальному учету текущих изменений. МУП БТИ осуществляет также официальный статистический учет жилищного фонда и представляет статистическую отчетность. Для обеспечения операций с объектами недвижимости МУП БТИ предоставляет юридическим и физическим лицам по их письменным запросам сведения и справки в соответствии с установленным порядком. МУП БТИ осуществляет технический учет объектов недвижимости на территории Г. Астана в целях обеспечения: государственного и муниципального управления недвижимым имуществом; 1.2 Анализ рисков информационной безопасности 5 1.2.1 Идентификация и оценка информационных активов При определении информационной безопасности компании часто используют понятие информационных активов. Под этим будем понимать совокупность методических и информационно-коммуникационных решений компании, направленных на обеспечение выполнения бизнес-процессов с целью получения прибыли. Информационные активы, как представляется на основании опыта практической работы, включают в себя следующие пять основных составляющих элементов [1]: а). Информационная модель компании — целостная совокупность описаний информационных ресурсов, правил их формирования и использования, форм документов, структур справочников и данных и т.д., регламентов выполнения бизнес-процессов, описание бизнес-единиц и организационной структуры компании и иных составляющих бизнеса. По существу, как и любая модель, она последовательно характеризует уровни общности (охвата) и анализа бизнеса как целенаправленной системы. С концептуальной точки зрения в такой модели рассматриваются стратегические цели и задачи компании, бизнеспроцессы и функции, необходимые ресурсы (в том числе и информационные), бизнес-структуры, топология их размещения, система мотивации и управляющих воздействий (событий). Описание модели бизнеса позволяет документировать текущее и целевое состояние бизнеса и обеспечивает поддержку процессов принятия стратегических решений. б). Информационные ресурсы компании в их материальном воплощении, то есть информационные системы и соответствующие хранилища данных. в). Персонал информационных служб (кадровые активы), отвечающий за формирование и развитие информационной модели, конфигурирование программного комплекса, обслуживание технологической платформы и др. г). Инфраструктура (программно-аппаратный комплекс), который является основным практическим механизмом управления и использования информационных ресурсов. Аппаратный комплекс при этом представляет собой 1.3 Характеристика комплекса задач, задачи и обоснование необходимости совершенствования системы обеспечения 6 информационной безопасности и защиты информации на предприятии 1.3.1 Выбор комплекса задач обеспечения информационной безопасности Сложившаяся система защиты информации является фрагментарной и не учитывает все возможные угрозы информации при попытках несанкционированного доступа к ней. Прежде всего это касается информации, содержащей персональные данные клиентов и сотрудников компании. Источниками угроз НСД в информационной системе обработки персональных данных (ИСПДн) могут быть: нарушитель; носитель вредоносной программы; аппаратная закладка. Для источников угроз – людей, должна быть разработана модель нарушителя ИСПДн, включающая описание опыта, знаний, доступных ресурсов, необходимых для реализации угрозы, и возможной мотивации их действий, а также возможных технических и специальных средств нарушения ИСПДн. По наличию права постоянного или разового доступа в контролируемую зону (КЗ) ИСПДн нарушители подразделяются на два типа: Внешние нарушители (I тип) - нарушители, не имеющие доступа к ИСПДн, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена; Внутренние нарушители (II тип) - нарушители, имеющие доступ к ИСПДн, включая пользователей ИСПДн, реализующие угрозы непосредственно в ИСПДн. Внешними нарушителями могут быть: криминальные структуры; конкуренты (конкурирующие организации); бывшие сотрудники; 1.4 Выбор защитных мер 1.4.1 Выбор организационных мер 7 Стратегия ИБ – это единый документ, утвержденный руководством организации, который определяет подходы к обеспечению информационной безопасности на продолжительный срок. Она определяет цели и задачи системы обеспечения ИБ, принципы ее организации, функционирования и управления, а также основные направления создания и развития целостной системы обеспечения безопасности информации заказчика. Стратегия ИБ включает в себя правовые, оперативные, технологические, организационные, технические и физические меры по защите информации, которые находятся в тесной взаимосвязи между собой. Стратегия ИБ определяет направления обеспечения ИБ во всех областях деятельности заказчика и на всех участках его информационных и автоматизированных систем. При ее разработке должны учитываться цели и потребности компании, ее организация, структура и размещение информационных и коммуникационных систем, характер решаемых бизнесзадач и перспективы развития информационных технологий. Она служит методологической основой для составления нормативнометодических и организационно-распорядительных документов, а также внедрения практических мер, методов и средств защиты информации. Стратегия ИБ является долгосрочным документом и пересматривается по решению руководства заказчика в случае кардинальных изменений направления бизнеса организации или внешних условий его ведения. В число задач, решаемых при ее разработке, входят: обеспечение формирование целостного представления и системы взглядов на информационной безопасности заказчика и взаимоувязка различных ее элементов; определение путей развития ИБ, основополагающих целей и задач системы обеспечения ИБ; определение путей реализации мер, обеспечивающих необходимый уровень надежной защиты информационных ресурсов; 8 2 Проектная часть 2.1 Комплекс организационных мер обеспечения информационной безопасности и защиты информации предприятия 2.1.1 Отечественная и международная нормативно-правовая основа создания системы обеспечения информационной безопасности и защиты информации предприятия Правоотношения субъектов в информационной сфере определяются различными правовыми, нормативными и подзаконными актами. Все они имеют разную степень приоритетности исполнения. Среди обеспечения документов, составляющих информационной нормативно-правовую безопасности выделяются базу документы, формирующие правовое поле отношений субъектов (правовое обеспечение) и документы, устанавливающие комплекс норм, правил, требований к элементам информационных систем (нормативно-техническое обеспечение). Документы, направленные на правовое обеспечение должны использоваться при определении статуса, прав и обязанностей, границ ответственности субъектов при обеспечении информационной безопасности. Документы, направленные на нормативно-техническое обеспечение должны использоваться при определении уровней обеспечения информационной безопасности и формулировании конкретных технических требований к элементам информационных систем. Нормативно-правовую базу составляют следующие основные группы документов, которые должны учитываться при обеспечении информационной безопасности: I. Международное правовое обеспечение, которое составляют международные нормативные акты (Конвенции, Соглашения, Декларации) к которым присоединилась (подписала, ратифицировала) Российская Федерация, а также заключенные от лица Российской Федерации международные Договоры (Пакты). 9 2.2 Комплекс проектируемых программно-аппаратных средств обеспечения информационной безопасности и защиты информации предприятия 2.2.1 Структура программно-аппаратного комплекса информационной безопасности и защиты информации предприятия Предотвращение утечки информации начинается с контекстного контроля – блокирования или разрешения передачи данных для определенных пользователей в зависимости от используемых типов данных, интерфейсов, сетевых протоколов или типов устройств, направления передачи данных, дня недели и времени суток и т.д. Во многих случаях требуется более глубокий уровень контроля информации – например, проверка передаваемых данных на наличие персональных данных в условиях, когда порты ввода-вывода открыты и не контролируются. Для решения такого рода задач дополнительно применяются механизмы контентного анализа и фильтрации, предотвращающие передачу неавторизованных данных. DeviceLock Endpoint DLP Suite осуществляет как контекстный, так и основанный на анализе контента контроль данных, обеспечивая высочайший уровень предотвращения информационных утечек при минимальных затратах на приобретение и обслуживание комплекса. Встроенные в DeviceLock механизмы обеспечивают гранулированный контроль доступа пользователей к широчайшему спектру периферийных устройств и каналов данных. Более того для большей надежности защиты данных дополнительно к контекстному контролю могут быть применены методы контентного анализа и фильтрации данных, позволяющие исключить их передачу как на внешние накопители и Plug-and-Play устройства, так и по сетевым протоколам за пределы корпоративной сети. Рисунок 2.1 Схема работы DeviceLock DeviceLock состоит из трех частей: агента (DeviceLock Service), сервера (DeviceLock Enterprise Server и DeviceLock Content Security Server) и консоли 10 3 Обоснование экономической эффективности проекта 3.1 Выбор и обоснование методики расчёта экономической эффективности Проблема выбора и построения эффективной системы информационной безопасности для предприятий, функционирующих в различных сферах экономики, является одной из самых актуальных задач, требующих безотлагательного, грамотного, научно обоснованного решения. Внедрение современной компьютерной техники и средств коммуникаций в деятельность государственных организаций и коммерческих фирм, кроме существенных положительных сторон, имеет также негативный момент, связанный с возможностью реализации преступлений с использованием вычислительной техники. В качестве объекта компьютерных преступлений выступает экономическая информационная система и, соответственно, циркулирующая в ней производственная, научная, коммерческая информация. Экономическая информационная система- это совокупности внутренних и внешних потоков прямой и обратной информационной связи экономического объекта, методов, средств, специалистов, участвующих в процессе обработки информации и выработке управленческих решений. Взаимосвязь информационных потоков прямой и обратной информационной связи, средства обработки, передачи и 1098 11 3.2 Расчёт показателей экономической эффективности проекта В предыдущей главе была рассчитана суммарная величина потерь в случае реализации рассмотренных угроз. постоянные и переменные затраты на В данном пункте рассчитаем внедрение СЗИ и определим экономическую эффективность ее внедрения и срок окупаемости предлагаемых мер. В ходе проектирования, внедрения и работы СЗИ возможны разовые и постоянные затраты. К разовым затратам относятся следующие: Заработная плата персонала при проектировании и внедрении СЗИ; Затраты на приобретение материалов, аппаратного и программного обеспечения. К постоянным затратам отнесем такие затраты, как: Заработная плата сотрудников, обслуживающих СЗИ Затраты на электроэнергию. Разовые затраты оценены в таблице 3.2.. Таблица 3.1 Содержание и объем разового ресурса, выделяемого на защиту информации Организационные мероприятия № Выполняемые действия п\п Среднечасовая Трудоемкость Стоимость, зарплата операции всего специалиста (чел.час) (тыс.руб.) (руб.) 1. Разработка задания технического 125 Согласование и утверждение 115 ТЗ 20 2. 3. Разработка проекта СЗИ 115 12 Расчет потребности в 115 программном обеспечении 50 4. 40 5 2,3 1,3 5,7 12 Заключение Одним из основных сдерживающих факторов внедрения информационных систем и информационных и коммуникационных технологий в сферы экономики и бизнеса является их принципиальная уязвимость от различного рода угроз. Информационная рассматриваемая как состояние безопасность их компьютерных защищенности от систем, воздействий деструктивного характера, является в настоящее время одной из самых существенных проблем, причем их значимость по мере масштабов внедрения компьютерной техники во все жизненно важные сферы жизнедеятельности общества, будет только возрастать. Однако отсутствие надлежащих знаний, умений и навыков в области ИБКС чревато серьезными издержками при использовании ИКТ в сфере экономики и бизнеса, поскольку одним из основных сдерживающих факторов их внедрения является принципиальная уязвимость от различного рода многоаспектность угроз и информационной чрезвычайная важность безопасности. для Сложность, пользователей ИКТ проблематики ИБКС (в условиях конкурентной борьбы в рамках современных рыночных отношений, когда понятия информационного противоборства и информационного оружия отражают реалии современного бизнеса) требуют комплексного, системного подхода к её изучению. Понятие безопасности – чрезвычайно сложное, как сама жизнь, явление, с признаками общего, особенного и единичного. Безопасность в глобальном плане – это состояние защищенности личности, общества, государства и ноосферы от многообразных факторов, базирующееся на деятельности людей, общества, государства, мирового сообщества по выявлению (изучению), предупреждению, ослаблению, устранению (ликвидации) и отражению опасностей и угроз, способных погубить их, лишить фундаментальных материальных и духовных ценностей, нанести неприемлемый ущерб, закрыть путь для выживания и развития. Итак, в нашей работе был произведен анализ угроз, которые могут возникнуть в ходе деятельности БТИ г. Астана, а также определены основные 13 Список использованной литературы 1. Автоматизированные информационные технологии в экономике: Учебник / Под ред. проф. Г.А. Титоренко. - М.: ЮНИТИ, 2005 г.- 399 с. 2. Бабурин А.В., Чайкина Е.А., Воробьева Е.И. Физические основы защиты информации от технических средств разведки: Учеб. пособие. Воронеж: Воронеж. гос. техн. ун-т, 2006.-193 с. 3. Бузов Г.А., Калинин СВ., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие.- М.- Горячая линияТелеком.-2005.-416 с. 4. Волокитин А.В., Маношкин А.П., Солдатенков А.В., Савченко С.А., Петров Ю.А. Информационная безопасность государственных организаций и коммерческих фирм. Справочное пособие (под общей редакцией Реймана Л.Д.) М.: НТЦ «ФИОРД-ИНФО», 2002г.-272с. 5. Домарев В.В. "Безопасность информационных технологий. Системный подход" - К.:ООО ТИД «Диасофт», 2004.-992 с. 6. Казарин О.В. Безопасность программного обеспечения компьютерных систем, Москва, МГУЛ, 2003, 212 с. 7. Карпунин М.Г., Моисеева Н.К. «Основы теории и практики функционально-i стоимостного анализа». — М. Высшая школа, 1988. 8. Кнорринг Г.М. Справочная книга для проектирования электрического освещения / Г.М.Кнорринг, И.М.Фадин, Сидоров В.Н. — 2-е изд., перераб. и доп. — СПб.: Энергоатомиздат, 1992 .— 448с. 9. Кульгин М. В.,Технология корпоративных сетей. Энциклопедия. СПб, Питер, 2001, 300 с. 10. Лапонина О. Р., Межсетевое экранирование, Бином, 2007 г.-354с. 11. Лебедь С. В., защиты внешнего Межсетевое экранирование: Теория и практика периметра, университета им. Баумана Издательство Московского технического