Обновление прошивки Управление маршрутизатором Internet

реклама

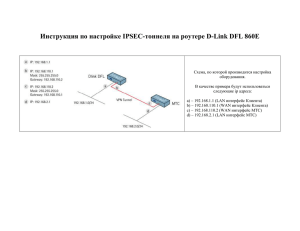

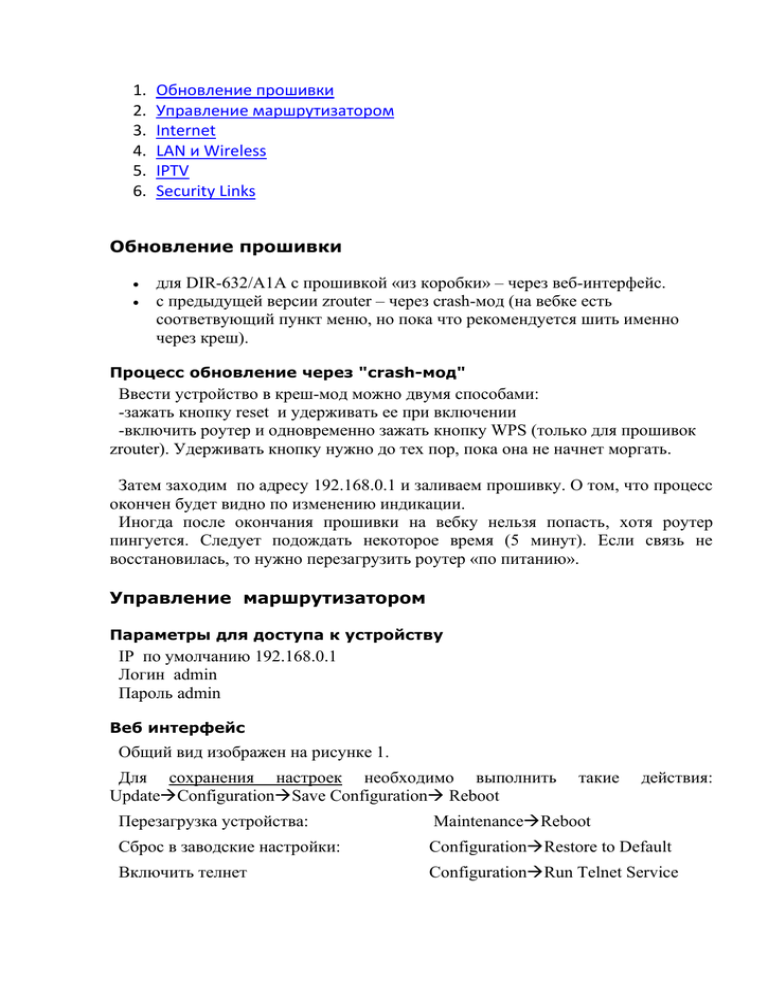

1. 2. 3. 4. 5. 6. Обновление прошивки Управление маршрутизатором Internet LAN и Wireless IPTV Security Links Обновление прошивки для DIR-632/A1A с прошивкой «из коробки» – через веб-интерфейс. с предыдущей версии zrouter – через crash-мод (на вебке есть соответвующий пункт меню, но пока что рекомендуется шить именно через креш). Процесс обновление через "crash-мод" Ввести устройство в креш-мод можно двумя способами: -зажать кнопку reset и удерживать ее при включении -включить роутер и одновременно зажать кнопку WPS (только для прошивок zrouter). Удерживать кнопку нужно до тех пор, пока она не начнет моргать. Затем заходим по адресу 192.168.0.1 и заливаем прошивку. О том, что процесс окончен будет видно по изменению индикации. Иногда после окончания прошивки на вебку нельзя попасть, хотя роутер пингуется. Следует подождать некоторое время (5 минут). Если связь не восстановилась, то нужно перезагрузить роутер «по питанию». Управление маршрутизатором Параметры для доступа к устройству IP по умолчанию 192.168.0.1 Логин admin Пароль admin Веб интерфейс Общий вид изображен на рисунке 1. Для сохранения настроек необходимо выполнить UpdateConfigurationSave Configuration Reboot такие действия: Перезагрузка устройства: MaintenanceReboot Сброс в заводские настройки: ConfigurationRestore to Default Включить телнет ConfigurationRun Telnet Service Рис.1 Основные настройки Internet (Basic Settings/Internet) Выберите нужный тип соединения и включите его (Enable). Статический и динамический адрес настраиваются в подразделе Ethernet Interface. 1. Статический адрес. IP-адрес записывается в виде: “адрес IPv4/маска CIDR”. Например, 192.168.10.173/24. Также необходимо заполнить поля шлюз (Gateway Address) и DNS. 2. DHCP Для автоматического получения адреса и остальных параметров выберите также галочку Automatic (DHCP). Для PPPoE и 3G соединения автоматическое получение адреса всегда выбрано по умолчанию. Если адрес не получен по DHCP, то будут использоваться значения полей IP Address, Gateway Address. 3. PPPoe Заполните логин (Username), пароль (Password), и имя сервиса (Service Name) по необходимости. В поле Device оставить wan0. 4. 3G Для CDMA из настроек только логин, пароль, номер. Для GSM/HSPDA модемов надо в Init String вписать GDCONT=1,"IP","internet". Особенность для модема ZTE MF180s: в строчке Device вместо /dev/cuaU0.0 надо вписать /dev/cuaU0.2 LAN и Wireless На вкладке LAN можно изменить адрес маршрутизатора (адрес IPv4/маска CIDR) и настройки DHCP сервера. На вкладке Wireless - настройки беспроводной сети. Возможные значения параметров: Wireless iface: wlan0 Channel: от 1 до 13 SSID (название сети): цифры, латинские буквы WPA mode: 0-без пароля, 1-WPA, 2-WPA2, 3-WPA+WPA2 WPA key: от 8 до 63 символов IPTV Upstream –оставляем wan0. Downstream. Выбираем lan0 для просмотра по кабелю или wlan0 для просмотра через беспроводную сеть. Security Links Раздел предназначен для настройки IPSec. Особенность: в текущей версии прошивки работает, если инициатором установления туннеля выступает удаленная сторона. Параметры, которые можно настроить из веб-интерфейса и их возможные значения: удаленная точка терминирования туннеля (IPадрес:порт). Exchange Mode: определяет режим установления фазы 1, если DIR-632 выступает инициатором (main, agressive или оба) My ID, Peer ID: идентификаторы точек терминирования туннеля (address, fqdn, user_fqdn, keyid или asn1dn) Lifetime: время жизни фазы 1 туннеля (в секундах) Initial Contact: может ли выступать инициатором соединения (on | off) Passive вкл., если роутер не инициирует соединение (on | off) Рroposal_check соответсвие длинны и времени жизни ключа инициатора и ответчика (obey, strict, claim, exact) Nat_traversal есть ли устройство с NAT между точками терминирования туннеля (on | off | force) Generate Policy для работы в пасивном режиме (on| off| require| unique) IPSec proposal configuration/IKE Phase I - cоздание первичного шифрованного туннеля Encryption_algorithm Способ шифрования (des, 3des, blowfish, cast128, aes) Hash_algorithm Способ хэширования (md5, sha1, sha256, sha384,sha512) Dh_group Ключ Diffie-Hellman ( группа 1, 2, 5, 14, 15, 16, 17, 18 или длинна modp768, modp1024, modp1536, modp2048, modp3072, modp4096, modp6144, modp8192) Pre Shared Key Ключ IPSec tunnel configuration/IKE Phase II – cоздание основного туннеля для защищённой передачи данных Source address удаленная сеть (IP, IP/маска) Destination address локальная сеть (IP, IP/маска) Encryption_algorithm, – значения параметров аналогичны “IPSec proposal configuration. Gateway: Lifetime время жизни фазы 2 туннеля (в секундах) PFS Group Auth Algorithm = Dh_group Способ аутентификации (des, 3des, des_iv64, des_iv32, hmac_md5, hmac_sha1, hmac_sha256, hmac_sha384, hmac_sha512, non_auth) Compression_algorithm Алгоритм сжатия (deflate) IPSec Policy (setkey) configuration настройка описана здесь. Из командной строки можно настроить значительно больше параметров туннеля. Подробнее о них можно прочесть здесь. Также по этой ссылке можно найти более подробную информацию о параметрах, приведенных выше.