OS new v11

реклама

Саратовский государственный технический университет

Учебное пособие

ОПЕРАЦИОННЫЕ СИСТЕМЫ

ОС общего

назначения

САРАТОВ 2011

РЕФЕРАТ

Рассматривается назначение и функции операционных систем, их классификация, особенности операционных систем реального времени, управление процессами и потоками в операционных системах Windows NT и QNX

Neutrino, диспетчеризации и синхронизации протоков, межпроцессное взаимодействие, многопроцессорный режим работы вычислительных систем,

принципы управления памятью, организация локальных сетей, принципы построения и защиты от сбоев и несанкционированного доступа.

Учебное пособие разработано на основе курса лекций по дисциплине

«Операционные системы» для бакалавров направления 230700.62, читаемой

на кафедре «Системотехника» Саратовского государственного технического

университета.

Учебное пособие содержит 236 с.,

Ил. 70 , табл. 14, библиогр.: 33 назв.

Заказ 902/88

Петров Дмитрий Юрьевич

2

СОДЕРЖАНИЕ

ВВЕДЕНИЕ .............................................................................................................. 5

1. ОСНОВНЫЕ ПОНЯТИЯ В ОПЕРАЦИОННЫХ СИСТЕМАХ ..................... 7

1.1. Классификация и функции операционных систем .................................... 7

1.2. Выполнение команд в вычислительной системе ..................................... 19

1.3. Прерывания .................................................................................................. 25

1.4 Архитектуры операционных систем .......................................................... 29

1.5. Управление оперативной памятью вычислительной системы ............... 33

1.6. Общие сведения о процессах и потоках ................................................... 42

2. ОПЕРАЦИОННАЯ СИСТЕМА WINDOWS ................................................. 48

2.1. Версии операционной системы Windows ................................................. 48

2.2. Архитектура операционной системы WINDOWS ................................. 52

2.3. Процессы и потоки в Windows.................................................................. 57

2.4. Взаимодействие процессов ........................................................................ 61

2.5. Управление потоками в Windows .............................................................. 65

2.6. Файловые системы Windows ..................................................................... 69

2.7. Установка и последовательность загрузки Windows .............................. 80

2.8. Интерпретатор команд и пакетные файлы ............................................... 85

2.9. Конфигурирование Windows...................................................................... 90

3. ОПЕРАЦИОННАЯ СИСТЕМА QNX NEUTRINO...................................... 100

3.1. Версии операционной системы QNX Neutrino....................................... 100

3.2. Архитектура операционной системы QNX Neutrino ............................ 105

3.3. Процессы в QNX6 ..................................................................................... 113

3.4. Потоки в QNX6 .......................................................................................... 128

3.5. Управление потоками и процессами в QNX6 ........................................ 142

3.6. Файловые системы QNX ......................................................................... 156

3.7. Инсталляция и последовательность загрузки QNX ............................... 161

3.8. Интерпретаторы команд и пакетные файлы в QNX .............................. 164

3.9. Конфигурирование QNX .......................................................................... 168

3

4. ВИРТУАЛЬНЫЕ МАШИНЫ ........................................................................ 171

4.1. Общие сведения о виртуальных машинах .............................................. 171

4.2. Работа с виртуальной машиной VmWare ............................................... 174

5. ЗАЩИТА ОТ СБОЕВ И НЕСАНКЦИОНИРОВАННОГО ДОСТУПА .... 180

5.1. Принципы построения систем безопасности ......................................... 180

5.2. Безопасность операционной системы WINDOWS ................................ 189

6. СЕТЕВЫЕ ВОЗМОЖНОСТИ ОПЕРАЦИОННЫХ СИСТЕМ ................... 197

6.1. Аппратаное обеспечение локальных сетей ........................................... 197

6.2. Сети Windows ........................................................................................... 207

6.3. Локальная сеть на основе QNET............................................................. 213

6.4. Глобальные сети ........................................................................................ 219

7. МНОГОПРОЦЕССОРНЫЕ СИСТЕМЫ ...................................................... 225

7.1. Архитектуры многопроцессорных операционных систем ................. 225

7.2. Принципы функционирования SMP........................................................ 229

7.3. Принципы функционирования кластеров............................................... 232

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ ........................................... 235

4

ВВЕДЕНИЕ

Учебное пособие посвящено описанию концепций, структуры и механизмов различных операционных систем. В настоящее время в различных

областях деятельности человека используется огромное количество и разнообразие компьютеров от сотовых телефонов до бортовых компьютеров

транспортных средств и от ноутбуков до центров обработки данных. Все они

управляются операционными системами, которые непрерывно совершенствуются. Несмотря на такое разнообразие систем и постоянно происходящие изменения, многие фундаментальные положения остаются неизменными.

Большинство пользователей, в том числе и студенты, не эффективно

используют персональные компьютеры. Это связано со сложностью изучения и запоминания огромного количества частных рецептов для улучшения

работы компьютера. В тоже время знание некоторых принципов может повысить эффективность эксплуатации вычислительной техники. Поэтому основной целью учебного пособия является рассмотрение основополагающих

принципов устройства операционных систем, их взаимосвязей с различными

новациями в этой области, а также с современными направлениями развития

операционных систем.

В учебное пособие построено на сравнении особенностей операционных система общего назначения и реального времени. При этом в начале рассматриваются общие аспекты операционных систем, такие как назначение,

функции, понятия процессов и потоков и их состояний на этапах жизненного

цикла, а затем демонстрация их особенностей на примерах программного кода и профилей их выполнения. Такой подход улучшает освоение материала.

Данное учебное пособие может использоваться для самостоятельного и дистанционного обучения.

Большое внимание уделено принципам управления процессами и потоками в операционных системах Windows NT и QNX Neutrino, диспетчериза5

ции и синхронизации протоков, межпроцессному взаимодействию и принципам управления памятью. Рассмотрение особенностей виртуальных машин,

многопроцессорных режимов работы вычислительных систем, организации

локальных сетей и принципы построения и защиты от сбоев и несанкционированного доступа позволяет студентам понять функциональные возможности и перспективы развития операционных систем выполнено.

В каждой главе содержатся практические рекомендации, которые помогут студентам повысить эффективность функционирования своих вычислительных систем.

Учебное пособие разработано на основе курса лекций по дисциплине

«Операционные системы» читаемой на кафедре «Информационные системы

и технологии» Саратовского государственного аграрного университета для

бакалавров

направления

«Информатика

и

вычислительная

техника»

230700.62.

В предлагаемом учебном пособии найдено эффективное соотношение

теоретического материала и конкретных практических рекомендаций по

применению операционных систем в организационно-технических системах.

6

1. ОСНОВНЫЕ ПОНЯТИЯ В ОПЕРАЦИОННЫХ СИСТЕМАХ

1.1. Классификация и функции операционных систем

Операционная система (ОС) (англ. operating system) — базовый комплекс компьютерных программ, обеспечивающий интерфейс с пользователем,

управление аппаратными средствами компьютера, работу с файлами, ввод и

вывод данных, а также выполнение прикладных программ и утилит.

ОС позволяет абстрагироваться от деталей реализации аппаратного

обеспечения вычислительной системы (ВС), предоставляя разработчикам программного обеспечения минимально необходимый набор функций. С точки

зрения обычных пользователей компьютерной техники ОС включает в себя и

программы пользовательского интерфейса.

Вычислительные системы состоят из аппаратного и программного обеспечения. Программное состоит из системного и прикладного. Системное программное обеспечение - программы и комплексы программ, являющиеся общими для всех, кто использует совместно технические средства компьютера и

применяемые как для разработки новых программ, так и для организации выполнения существующих программ [2]. В этом смысле системное программное обеспечение может быть разделено на 5 групп (рис.1):

1.

операционные системы (ОС);

2.

системы программирования;

3.

утилиты (специальные системные программы, с помощью кото-

рых обслуживается сама ОС);

4.

интерфейсные оболочки для взаимодействия с пользователем;

5.

системы управления файлами

Под операционной системой понимают комплекс управляющих и обрабатывающих программ, которые с одной стороны, выступают как интерфейс

между аппаратными средствами компьютера и пользователем с его задачами,

а с другой, предназначен для более эффективного использования ресурсов вычислительной системы и организации надёжных вычислений.

7

Рис. 1. Структура системного программного обеспечения

Наиболее общей является следующая классификация ОС:

1.

однозадачные (однопрограммные) (MS-DOS) и многозадачные

(QNX, Windows);

2.

однопользовательские (Windows) и многопользовательские (один

центральный процессор и блок оперативной памяти соединялся с многочисленными терминалами (UNIX));

3.

однопроцессорные (Windows 98) и многопроцессорные (Windows

NT, Linux);

4.

общего назначения (Windows) и реального времени (QNX

Neutrino, LynxOS-178).

ОС общего назначения - системы, где время реализации функций не

критично и не определяет качества функционирования ВС. В ОС жёсткого реального времени (QNX Neutrino) невыполнение тех или иных функций за

определённый промежуток времени приводит к отказу всей ВС. ОС мягкого

реального времени близки к ОС общего назначения, но в оценке их качества

функционирования фигурирует время выполнения функций, но их несвоевременное выполнение не приводит к отказу ВС (Linux).

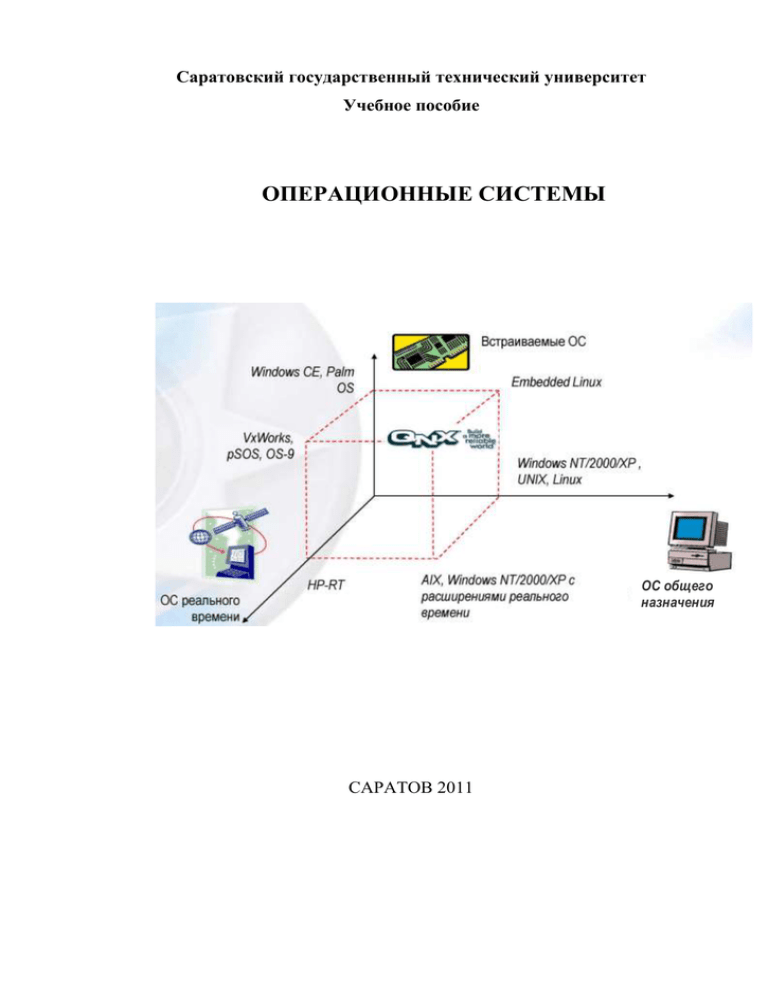

На рис.2. представлено распределение наиболее известных ОС в пространстве категорий:

8

1. максимально эффективное использование ВС при ограниченном

удобстве пользователя (ОС жесткого реального времени),

2. максимальное удобство пользователя при не эффективном использовании ВС (ОС общего назначения),

3. возможность адаптации ОС к ограниченным аппаратным средствам ВС (встраиваемость ОС)

ОС общего

назначения

Рис.2. Классификация ОС

Выделяют следующие основные функции операционных систем [2]:

1. приём от пользователя заданий или команд, сформированных на соответствующем языке и их обработка;

2. приём и исполнение программных запросов на запуск, приостановку и

остановку других программ;

3. загрузка в оперативную память подлежащих исполнению программ;

4. инициализация программ (передача управления программе, в результате чего процессор начинает исполнение команд программы);

5. идентификация всех программ и данных;

6. обеспечение работы системы управления файлами и базами данных,

что обеспечивает увеличение эффективности работы всего программного

обеспечения;

9

7. обеспечение режима многозадачности (мультизадачности), т. е. исполнение двух и более программ на одном процессоре;

8. обеспечение функций по организации и управлению всеми операциями ввода/вывода;

9. удовлетворение жёстким ограничениям на время ответа (тайм-аут) в

режиме реального времени;

10. распределение оперативной памяти и организация виртуальной памяти;

11. планирование и диспетчеризация задач в соответствии с заданной

стратегией дисциплиной обслуживания;

12. организация механизмов обмена сообщениями и данными между выполняющимися программами;

13. защита одной программы от влияния другой, обеспечение сохранности

данных;

14. предоставление услуг на случай частичного сбоя системы;

15. обеспечение работы систем программирования, с помощью которых

пользователь разрабатывает свои прикладные программы;

16. обеспечение сетевых функций.

ОС выполняет функцию управления вычислительными процессами (ВП)

в ВС, распределяет ресурсы ВС между различными вычислительными процессами. Совокупность ВП образует программную среду, в которой выполняются

программы пользователей. Такая среда называется операционной.

Параллельное существование терминов «ОС» и «операционная среда»

вызвано тем, что ОС может поддерживать несколько операционных сред.

Например, ОС Windows XP может выполнять следующие программы:

1. Родные программы, созданные с помощью 32-битного программного

интерфейса этой ОС;

2. Родные программы, созданные с помощью 64-битного программного

интерфейса этой ОС;

3. 16-битные приложения для MS-DOS;

4. 16-битные приложения для Windows 3x.

10

ОС может включать в себя несколько пользовательских и программных

интерфейсов. Например, Linux имеет три пользовательских интерфейса:

1. командная строка;

2. файловый менеджер Midnight commander - аналог Norton commander;

3. графический интерфейс – X-Windows.

Вычислительный процесс – выполнение отдельной программы с ее

данными на процессоре. Далее термину ВП будет соответствовать термин задача. Вычислительный ресурс – повторно используемый относительно стабильный и часто недостающий объект, который запрашивается, используется

и освобождается ВП в период их активности. Ресурс – всякий объект, который может распределяться внутри системы. Выделяют ресурсы делимые и

неделимые. Ресурсами ВС являются: оперативная память, процессорное время, дисковое пространство, порты ввода-вывода, файлы, каналы ввода/вывода, периферийные устройства, программные и информационные объекты, сообщения и синхросигналы, которыми обмениваются процессы.

Схема состояний задачи в ВС показана на рис.3. ВП могут быть в активном состоянии, участвуя в конкуренции за ресурсы, и в пассивном, не

участвуя в нем [2].

Пассивное

Активное

Выполнение

Бездействие

Готовность

Блокирование

Рис.3. Схема состояния задачи в вычислительной системе

Активное состояние: выполнение – все затребованные ресурсы выделены, в каждый момент времени в нем находится только один процесс (в компьютере с одним процессором); готовность к выполнению – все ресурсы предоставлены за исключением процессорного времени; блокирование (ожидание) – не

все ресурсы предоставлены или не завершены операции ввода-вывода.

11

Суть многозадачности заключается в том, что пока один вычислительный процесс ожидает завершения очередной операции ввода-вывода (IO),

другой вычислительный процесс может быть запущен на выполнение в процессоре (рис.4) [3].

Программа А

Работа

А

Ожидание

Работа

А

Ожидание

время ЦП для ВП А

А) Однозадачность

Программа А

Программа B

Совместная

работа A, B

Работа

А

Ожидание

Ожида- Работа

ние

B

Работа Работа

А

B

Работа

А

Ожидание

Ожидание

Ожидание

Работа Работа

А

B

Программа B

Работа

А

Работа

А

Ожидание

Ожида- Работа

ние

B

время ЦП для ВП В

Ожидание

Ожидание

Работа

B

Ожидание

Ожидание

время ЦП для ВП А и В

Б) Многозадачность – две программы

Программа А

время ЦП для ВП А

Работа

B

время ЦП для ВП А

Ожидание

время ЦП для ВП В

Программа C

Совместная

работа

A, B, C

Ожидание

Работа

C

Ожидание

Работа

Ожидание

C

время ЦП для ВП С

Работа Работа Работа

Ожидание

А

B

C

Работа Работа Работа

Ожидание

А

B

C

В) Многозадачность – три программы

время ЦП для ВП А, В, С

Рис.4. Пример однозадачного и многозадачного исполнения ВП

При многозадачности повышается производительность системы, но отдельные процессы никогда не смогут быть выполнены быстрее, чем в однопрограммной ОС, из-за время ожидания освобождения ресурсов. ОС поддерживающая многозадачность стремится эффективно использовать вычислительные ресурсы путём организации к ним очередей запросов, организованных тем или иным способом.

В современной ОС выделяют уровни [3]:

12

В 1 уровень входят электронные схемы, объектами уровня являются

регистры, ячейки памяти, логические элементы, над ними выполняются различные действия, например, очистка содержимого регистра или считывание

ячейки памяти.

2 уровень: набор команд (инструкций) процессора; в число операций,

выполняемых на этом уровне входят те, которые допускаются набором команд машинного языка (add, sub, mov, jmp).

3 уровень: содержит концепцию процедуры (подпрограмму), а так же

операции вызова и возврата (call, push, pop).

4 уровень: уровень прерывания, который заставляет процессор сохранить текущий контекст и выполнить подпрограмму обработку прерывания.

Первые 4 уровня не являются частью ОС, они составляют аппаратное

обеспечение процессора, однако на этих уровнях уже появляются некоторые

элементы ОС, такие как подпрограммы обработки прерываний. С 5-ого уровня начинается собственно ОС и здесь используются концепции, связанные с

многозадачностью.

5 уровень: здесь вводится понятие процесса под которым понимается

работающая программа, для реализации многозадачности нужно сохранить

значения регистров аппаратного обеспечения, чтобы можно было переключиться с одного процесса на другой, кроме того, эти процессы должны взаимодействовать между собой, для этого необходим механизм синхронизации.

Простейшим способом передачи сигнала между процессами является семафор.

6 уровень: компоненты этого уровня взаимодействуют со вспомогательными ЗУ компьютера, на этом уровне происходит позиционирование

считывающих головок и физическая передача блоков данных. Для планирования работы и уведомления процесса о завершении запрошенной операции

этот уровень использует компоненты предыдущего уровня.

7 уровень: создаёт логическое адресное пространство процессов, виртуальное адресное пространство в виде блоков, которые могут перемещаться

между ОП и вспомогательными ЗУ. Здесь используют схемы: использование

13

страниц фиксированного размера, использование страниц переменного размера и их комбинация. Если нужный блок отсутствует в ОП, то этот уровень

передаёт запрос предыдущему уровню о передаче этого блока.

Описанные выше уровни обеспечивают взаимодействие ОС с процессором, компоненты ОС, начиная с 8 уровня, обеспечивают взаимодействие с

внешними объектами (ПУ, сети компьютеров). Объектами этих уровней являются логически именованные объекты, которые смогут совместно использоваться несколькими процессами, использующимися на одном или нескольких компьютерах.

8 уровень: отвечает за обмен информацией и сообщениями между

процессами, здесь обмен более богатый, чем на 5 уровне, он обеспечивает

работу первичного сигнального механизма для синхронизации процессов.

Одним из наиболее мощных инструментов такого типа является конвейер,

который представляет собой логический канал передачи данных между процессами. Конвейер определяется как канал передающий выход одного процесса на вход другого, кроме того, он может быть использован для связи с

процессом внешних устройств или файлов.

9 уровень: обеспечивает долгосрочное хранение файлов, на этом

уровне данные, хранящиеся на вспомогательных ЗУ рассматриваются как абстрактные объекты переменной длинны, в противоположность аппаратнозависимому рассмотрению вторичной памяти, как набора дорожек, секторов

и блоков фиксированного размера присущему 6 уровню.

10 уровень: предоставляет доступ к внешним устройствам с помощью

стандартных интерфейсов.

11 уровень: поддерживает связь между внешними и внутренними

идентификаторами системных ресурсов и объектов. Внешний идентификатор

– это имя, которое может использоваться приложением или пользователем.

Внутренний идентификатор – это адрес или другой идентификатор, используемый нижними уровнями ОС для обнаружения объекта и управления им,

эта связь поддерживается с помощью каталога, который включает в себя не

14

только взаимное отображение внешних и внутренних идентификаторов, но и

другие характеристики (например, пространство доступа).

12 уровень: предоставляет полнофункциональные средства поддержки

процессов, возможности этого уровня на много больше уровня 5 на котором,

поддерживается только содержимое регистров процессора, имеющее отношение к процессу и логика диспетчеризации процессов. Сюда же относится и

виртуальное адресное пространство процессов, список объектов и процессов

с которыми они могут взаимодействовать и правила, ограничивающие это

взаимодействие, параметры передаваемые процессом при их создании и прочие характеристики, которые могут быть использованы ОС для управления.

13 уровень: обеспечивает взаимодействие ОС с пользователем, обычно

называется оболочкой, т. к. он отделяет пользователей от деталей внутреннего устройства ОС и предоставляет её пользователю как набор сервисов. Оболочка принимает команды пользователя или инструкцию управления зданиями, интерпретирует их, создаёт необходимые процессы и управляет ими. На

этом уровне, например, может быть реализован графический интерфейс,

предоставляющий пользователю возможность выбора команды с помощью

меню и отображающий результаты работы на экране.

1.2. ОС общего назначения и реального времени

Аппаратными средствами современных вычислительных систем управляют программные комплексы называемые операционными системами. Они

обеспечивают взаимодействие компьютера с пользователем и другими компьютерами. Это взаимодействие основано на двух противоречивых критериях: повышение эффективности работы пользователя за счет неэффективного

использования аппаратных средств и повышение надежности вычислений за

счет ограничения эффективности работы пользователя. Первому критерию

соответствуют операционные системы общего назначения (Windows, Linux),

второму – операционные системы реального времени (QNX, VxWorks).

15

Существует множество определений термина операционная система

реального времени взаимодополняющих друг друга [1]. Самыми распространёнными из них являются:

1. Операционная система, в которой успешность работы любой программы зависит не только от её логической правильности, но и от времени, за

которое получается результат. Если система не может удовлетворить временным ограничениям, должен быть зафиксирован сбой в её работе.

2. В соответствии со стандартом POSIX 1003.1: «Реальное время в операционных системах — это способность операционной системы обеспечить

требуемый уровень сервиса в определённый промежуток времени».

3. Операционная система, реагирующая в предсказуемое время на непредсказуемое появление внешних событий.

4. Интерактивные системы постоянной готовности. В категорию ОСРВ

интерактивные системы постоянной готовности относят, исходя из маркетинговых соображений, и если интерактивную программу называют «работающей в РВ», то это означает, что запросы от пользователя обрабатываются

с задержкой, незаметной для человека.

В табл. 1 приведен сравнительный анализ ОСРВ и систем общего

назначения.

Сравнительный анализ ОС РВ и общего назначения

Характеристики

Основная задача

На что

ориентирована

Как

позиционируется

Кому

предназначена

ОС реального времени

Успеть среагировать на

события, происходящие

на оборудовании

Обработка внешних событий

Инструмент для создания

конкретного аппаратнопрограммного комплекса

реального времени

Квалифицированный разработчик

Таблица 1

ОС общего назначения

Оптимально распределить ресурсы компьютера между

пользователями и задачами

Обработка действий пользователя

Воспринимается пользователем как набор приложений,

готовых к использованию

Пользователь средней квалификации

ОС РВ бывают двух типов — системы жесткого и мягкого РВ.

16

Операционная система, которая может обеспечить требуемое время

выполнения задачи РВ даже в худших случаях, называется операционной системой жёсткого РВ.

Операционная система, которая может обеспечить требуемое время

выполнения задачи реального времени в среднем, называется операционной

системой мягкого РВ.

Системы жёсткого реального времени не допускают задержек реакции

системы, так как это может привести: к потере актуальности результатов; к

большим финансовым потерям; к авариям и катастрофам.

Если не выполняется обработка критических ситуаций, либо она происходит недостаточно быстро, система жёсткого реального времени прерывает операцию и блокирует её, чтобы не пострадала надёжность и готовность

остальной части системы. Примерами систем жёсткого РВ могут быть — системы управления бортового оборудования, системы аварийной защиты, регистраторы аварийных событий.

Системы мягкого реального времени характеризуются возможностью

задержки реакции, что может привести к увеличению стоимости результатов

и снижению производительности системы в целом. Примером может служить работа компьютерной сети. Если система не успела обработать очередной принятый пакет, это приведет к остановке на передающей стороне и повторной посылке (в зависимости от протокола). Данные при этом не теряются, но производительность сети снижается.

Основное отличие системам жёсткого и мягкого РВ можно охарактеризовать так: система жёсткого реального времени никогда не опоздает с реакцией на событие, система мягкого реального времени — не должна опаздывать с реакцией на событие.

Обозначим операционной системой реального времени такую систему,

которая может быть использована для построения систем жёсткого реального

времени. Это определение выражает отношение к ОСРВ как к объекту, со-

17

держащему необходимые инструменты, но также означает, что эти инструменты ещё необходимо правильно использовать.

Большинство программного обеспечения ориентировано на «мягкое»

реальное время. Для подобных систем характерно:

гарантированное время реакции на внешние события (прерывания

от оборудования);

жёсткая подсистема планирования процессов (высокоприоритет-

ные задачи не должны вытесняться низкоприоритетными, за некоторыми исключениями);

повышенные требования к времени реакции на внешние события

или реактивности (задержка вызова обработчика прерывания не более десятков

микросекунд, задержка при переключении задач не более 100 микросекунд).

Классическим примером задачи, где требуется ОСРВ, является управление роботом, берущим деталь с ленты конвейера. Деталь движется, и робот

имеет лишь маленький промежуток времени, когда он может её взять. Если

он опоздает, то деталь не будет на нужном участке конвейера и, следовательно, работа не будет сделана, несмотря на то, что робот находится в правильном месте. Если он подготовится раньше, то деталь ещё не успеет подъехать,

и он заблокирует ей путь.

В своем развитии ОСРВ строились на основе следующих архитектур.

Монолитная архитектура ОС определяется как набор модулей, взаимодействующих между собой внутри ядра системы и предоставляющих прикладному ПО входные интерфейсы для обращений к аппаратуре. Их основной недостаток заключается в плохой предсказуемости ее поведения, вызванной сложным взаимодействием модулей между собой.

Уровневая (слоевая) архитектура (например, MS-DOS). Прикладное

ПО имеет возможность получить доступ к аппаратуре не только через ядро

системы и ее сервисы, но и напрямую. По сравнению с монолитной такая архитектура обеспечивает значительно большую степень предсказуемости реакций системы, а также позволяет осуществлять быстрый доступ прикладных

18

приложений к аппаратуре. Главным недостатком таких систем является отсутствие многозадачности.

Основной принцип микроядерной архитектуры или «клиент–

серверной» заключается в вынесении сервисов ОС в виде серверов на уровень пользователя и выполнении микроядром функций диспетчера сообщений между клиентскими пользовательскими программами и серверами – системными сервисами. Преимущества микродероной архитектуры:

1.

Повышенная надежность, так как каждый сервис является, по сути,

самостоятельным приложением и его легче отладить и отследить ошибки.

2.

Улучшенная масштабируемость, т.к. ненужные сервисы могут быть

исключены из системы без ущерба для ее работоспособности.

3.

Повышенная отказоустойчивость, так как «зависший» сервис может

быть перезапущен без перезагрузки системы.

Ядро ОСРВ обеспечивает функционирование промежуточного абстрактного уровня ОС, который скрывает от прикладного ПО специфику

технического устройства процессора и связанного с ним аппаратного обеспечения. Например, ОС QNX Neutrino поддерживает нескольких аппаратных

платформ (MIPS, PowerPC, StrongARM/xScale, SH-4, x86).

1.3. Выполнение команд в вычислительной системе

На макроуровне компьютер состоит из процессора, оперативной памяти и устройств ввода/вывода, при этом каждый из этих объектов может быть

представлен одним или несколькими модулями. Для взаимодействия между

собой они используют системную шину [3]. Можно выделить четыре структурных компоненты компьютера (рис.5):

процессор – осуществляет контроль за действиями компьютера, а так

же выполняет функции обработки данных;

19

основная память – здесь хранятся данные и код программы, как правило она является временной, часто её называют реальной, оперативной или

первичной памятью;

устройства ввода/вывода – служат для передачи данных между ВС и

внешним миром, они состоят из различных переферийных устройств (ПУ)

(вторичная память, коммуникационное оборудование, терминалы, принтеры,

сканеры, клавиатуры, звуковая карта и т. д.);

системная шина – определяет структуры и механизмы, обеспечивающие взаимодействие между процессором, ОП и устройствами ввода/вывода.

PC

MAR

IR

MBR

Оперативная память

0

Процессор

1

I/OAR

…

I/OBR

2

команды

Исполнительный модуль

Контроллер I/O

…

Буферы I/O

данные

…

N-2

N-1

стек

N

Рис. 5. Общая структура ВС

Для выполнения команд процессор использует два регистра: PC – программный счётчик (из него считывается адрес следующей команды для выполнения на процессоре) и IR – регистр команды (в него помещается из памяти код выбранной на исполнение команды). В состав всех процессоров

входит регистр флагов, устанавливаемых и сбрасываемых в зависимости от

результата выполнения команд на процессоре.

Одной из функций процессора является обмен данными с памятью, для

этого он обычно использует 2 внутренних (по отношению к процессорному

регистра) регистра: MAR – регистр адреса памяти, куда заносится адрес

ячейки памяти с которой будет производится операция чтения/записи и

20

MBR - регистр буфера памяти, куда заносятся данные, предназначенные для

записи в память или те, которые были прочитаны из неё.

Аналогично номер устройства ввода/вывода задаётся в регистре адреса

IOAR, а регистр IOBR, служит для обмена данными между устройствами

ввода/вывода и процессором. Модуль основной памяти состоит из пронумерованных ячеек, в каждую из которых может быть записано двоичное число,

которое интерпретируется либо как команда, либо как данные. Модуль ввода/вывода служит для передачи данных от внешних устройств к процессору и

памяти так и в обратном направлении.

Регистры процессора представляют собой область памяти быстрого доступа внутри процессора и делятся на 2 группы:

1) доступные пользователю – они позволяют программисту сократить

число обращений к памяти и этим повысить быстродействие программы.

Существуют оптимизирующие компиляторы, распределяющие данные между памятью и регистрами, к этим регистрам имеют доступ все программы,

как приложения пользователя, так и системные, к этим регистрам относят регистры данных, адресные регистры (индексный, сегментный, стековый) и регистр кода условия (флага).

2) управляющие регистры и регистры состояния – они используются в процессоре для контроля над выполняемыми операциями, с их помощью

привилегированные программы ОС могут контролировать ход выполнения

других программ, к ним относят: PC, IR, MAR, MBR, IOAR, IOBR, RSW

(слово состояния), который управляет режимом прерывания и режимами

«системный» и «пользовательский», регистр флагов, регистр управления

прерываниями, регистр аппаратного управления памятью, регистры управления операциями ввода/вывода.

Программа, которую выполняет CPU, состоит из набора хранящихся в

памяти команд, в простейшем случае, обработка команд проходит в 2 стадии:

процессор считывает (выбирает) из памяти команду и затем запускает её на

выполнение (рис.6) [3].

21

Цикл выборки

Запуск

Цикл исполнения

Выборка

следующей

команды

Исполнение

команды

Остановка

Рис.6. Исполнение команд процессором

Выполнение команды сводится к процессу выборки команды и её исполнения. Для исполнения одной команды может потребоваться несколько

операций, их число определяется природой самой команды. Например, для

исполнения команды ассемблера Loop (цикл Until) необходимо выполнить

следующие действия: 1) проверить условие завершения цикла, 2) изменить

значение регистра счетчика, 3) выполнить переход на начало цикла. Набор

действий, требующихся для реализации одной команды называется её циклом. На рис.6 два цикла необходимых для выполнения одной команды: циклы выборки и исполнения. Прекращение работы программы происходит при

выключении машины, возникновении неисправимой ошибки или если в программе есть команда-остановки.

В начале каждого цикла процессор выбирает из памяти команду, обычно адрес ячейки, из которой нужно извлечь очередную команду хранится в

РС. После извлечения очередной команды процессор увеличивает значение

программного счетчика РС на 1, если не указано иное значение (например

команда условного или безусловного перехода). Таким образом, команды

выполняются в порядке возрастания номеров ячеек памяти, в которых они

хранятся.

Пусть значение регистра РС равно 30016 – это значит, что следующая

команда, которую должен извлечь процессор находится в 30016-ой ячейке.

При успешном завершении цикла команды процессор перейдёт к извлечению

команды из ячейки 30116. Извлечённая команда загружается в регистр IR.

Команда состоит из последовательности бит, указывающих процессору, какие именно действия он должен выполнить, процессор интерпретирует команду и выполняет требуемые действия.

22

Все действия процессора можно разделить на 4 категории [3]:

процессор и память – здесь данные пересылаются из процессора в

память и обратно;

процессор и устройства ввода/вывода – данные из процессора поступают на ПУ через устройства (контроллер) ввода/вывода и наоборот;

обработка данных – процессор выполняет над данными арифметические и логические операции;

управление – операция может задать последовательность выполнения команд.

Для выполнения команды может потребоваться последовательность, состоящая из комбинации вышеперечисленных действий.

Рассмотрим гипотетический (упрощённый) компьютер (рис.7). В его

процессоре есть один регистр данных, называемый аккумулятором (accumulator – AC), регистр команды (IR) и программный счетчик (PC) [3]. Каждая

команда и данное имеет длину 16 бит (одно слово). При такой структуре

данных удобно организовать память (адресовать) как в виде 16-битных ячеек.

Формат команды предусматривает выделение 4 бит для кода операции и 12

бит для адреса ячейки памяти, со значением которой выполняется операция.

Таким образом, всего может быть 24 = 16 различных кодов операций (каждый из которых можно представить одной шестнадцатеричной цифрой). Адресоваться можно к 212 = 4096 слов памяти (8 Кбайт) (которые можно представить трехзначным шестнадцатеричным числом).

Формат команды

Код

0

операции (команды)

3 4

Знак

0

1

Адрес

15

Формат данных (целого числа)

Число

15

Рис. 7. Характеристики гипотетического компьютера

Пусть процессор поддерживает следующие команды (операции):

00012 (116) – загрузить значение из памяти в аккумулятор (AC);

00102 (216) – сохранить содержимое аккумулятора (AC) в памяти;

23

01012 (516) – добавить к аккумулятору (AC) значение ячейки памяти;

01102 (616) – вычесть из аккумулятора (AC) значение ячейки памяти;

10102 (A16) – инвертировать значение ячейки памяти.

На рис. 8 показаны шесть шагов необходимых для выполнения трех

команд (116 , 216 , 516). Каждый шаг описывают три регистра (PC, AC, IR,) и

два фрагмента памяти, где в ячейках с адреса 300 записаны команды программы, с адреса 940 данные программы. Каждый нечетный шаг это цикл

считывания команды, а каждый четный – цикл исполнения выбранной команды.

Память

300 1940

Регистры процессора

300

301 5941

…

302 2941

…

1940

Память

PC

300 1940

AC

IR

300 1940

301 5941

…

302 2941

PC

301 5941

301

0003

…

302 2941

1 940

IR

940 0003

941 0002

Память

Шаг 1

Регистры процессора

301

0003

5941

PC

300 1940

AC

301 5941

IR

…

302 2941

…

…

940 0003

941 0002

Память

940 0003

941 0002

Память

300 1940

301 5941

…

302 2941

AC

…

940 0003

941 0002

Память

Регистры процессора

Шаг 3

Регистры процессора

302

0005

2941

PC

300 1940

AC

301 5941

IR

…

302 2941

…

…

940 0003

941 0002

940 0003

941 0005

Шаг 5

Шаг 2

Регистры процессора

302

0005

5 941

PC

AC

IR

3+2=5

Шаг 4

Регистры процессора

303

0005

2 941

PC

AC

IR

Шаг 6

Рис.8. Пример выполнения трех двухбайтных одноадресных команд

Выполнение программы на рис.8 осуществляется следующим образом:

24

1. Адрес первой команды (300) хранится в программном счетчике PC.

Эта команда (она представлена шестнадцатеричным числом 1940) загружается в регистр команд (IR), а показание программного счетчика увеличивается

на 1. Следует отметить, что в этом процессе участвуют регистры адреса и

буфера памяти, однако для упрощения они игнорируются.

2. Значние первых 4 бит (первая шестнадцатеричная цифра) регистра

команд указывают на то, что нужно загрузить значение в аккумулятор.

Остальные 12 бит ( три шестнадцатеричные цифры) указывают адрес 940 откуда загрузить данные.

3. Из ячейки 301 извлекается следующая команда (5941), после чего

значение программного счетчика увеличивается на 1.

4. К содержимому аккумулятора прибавляется содержимое ячейки 941,

и результат снова заносится в аккумулятор.

5. Из ячейки 302 извлекается следующая команда (2941), затем значение программного счетчика увеличивается на 1.

6. Содержимое аккумулятора заносится в ячейку 941.

Этот пример показывает, что для сложения содержимого ячеек 940 и

941 необходимы три цикла команд. При более сложном наборе команд циклов понадобилось бы меньше. Современные процессоры выполняют команды, в состав которых может входить несколько адресов. При этом во время

цикла исполнения некоторых команд иногда выполняется несколько обращений к памяти. Вместо обращений к памяти в команде может быть задана операция ввода-вывода.

1.4. Прерывания

Прерывание представляет собой механизм, позволяющий координировать параллельное функционирование отдельных устройств ВС и реагировать

на особые состояния, возникающие при работе процессора, таким образом,

25

прерывание – это принудительная передача управления от выполняемой программы к системе, происходящее при возникновении определённого события.

Механизм прерывания реализуется аппаратно-программными средствами и включает в себя следующие этапы:

1.

установка факта прерывания и его идентификация;

2.

запоминание контекста (состояния) прерванного процесса; состо-

яние процесса определяют: счетчик команд (PС), содержимое регистров процессора (АС), а также может включать спецификацию режима (пользовательский или привилегированный) и др. информацию хранящуюся в регистре

флага;

3.

управление аппаратно передаётся подпрограмме обработки иден-

тифицированного прерывания, в простейшем случае в регистр счетчика команд

заносится начальный адрес обработки, а в соответствующие регистры - информация словосостояния;

4.

сохраняется информация о прерванной программе, если это не

было сделано аппаратно;

5.

обработка прерывания может быть выполнена обработчиком ап-

паратного прерывания, но чаще используется обработчик ОС;

6.

восстанавливается информация, относящаяся к прерванному процессу;

7.

возврат управления прерванной программы.

При этом этапы 1-3 реализуются аппаратно, а 4-7 программно.

При возникновении запроса на прерывание естественный ход вычислений нарушается, и управление передаётся программе обработчика возникшего прерывания. При этом средствами аппаратуры (с помощью механизмов

стековой памяти) сохраняется адрес той команды, с которой следует продолжить выполнение прерванной программы. После выполнения программы обработки прерывания управление возвращается прерванной ранее программе

посредством занесения в указатель команд сохранённого адреса команды из

стека (рис.9). Такая схема используется для простейших ОС, для более сложных ОС при обработке прерываний используется супервизор прерываний [3].

26

В данном случае нет непосредственного возврата в прерванную ранее

программу, прямо из подпрограммы обработки прерываний. Такая схема используется для многозадачных и многопользовательских ОС. Таким образом,

главными функциями механизма прерываний являются:

распознавание или классификация прерываний;

передача управления соответствующему обработчику прерываний;

корректное возвращение к прерванной программе.

Цикл выборки

Запуск

Выборка следующей команды

Цикл исполнения

Цикл прерывания

Запрет

прерываний

Проверка наличия

Исполнение

прерываний

команды

и их обработка

Остановка

Рис.9 . Исполнение процессором команд с прерыванием

Прерывание, возникающее при работе ВС можно разделить: на внешние (асинхронные), внутренние (синхронные) и программные.

Внешние прерывания вызываются асинхронными событиями, которые

происходят вне прерываемого процесса (программы) (например, прерывание

таймера, внешних устройств, по нарушению питания, с пульта оператора ВС,

от другого процессора или ВС).

Внутренние прерывания вызываются событиями, которые связаны с

работой процессора и являются синхронными с его операциями (например,

при нарушении адресации (в адресной части выполняемой команды указан

запрещённый или несуществующий адрес, обращение к отсутствующей

странице или сегменту при организации механизма витруальной памяти), при

наличии в поле кода операции не используемой двоичной комбинации, при

делении на 0, при переполнении или исчезновении порядка, при обнаружении ошибки чётности и ошибок в работе различных устройств аппаратуры

средствами контроля.

27

Существуют программные прерывания, которые возникают при выполнении процессором соответствующей команды (INT). По этой команде

процессор осуществляет те же действия, что и при обработке внутренних

прерываний (рис.10). Этот механизм введён для переключения на системные

программные модули по правилам прерываний, а не подпрограмм, это обеспечивает автоматическое переключение процессора в привилегированный

режим с возможностью выполнения любых команд [3].

Аппаратное обеспечение

Программное обеспечение

Контроллер устройства или

другой элемент АО генерирует запрос на прерывание

Сохранение остальной

информации о состоянии

процессора

Процессор прекращает

исполнение текущей

программы

Обработка прерывания

Процессор сигнализирует о

получении прерывания

Восстановление

информации о состоянии

процессора

Процессор заносит слово

состояния и программный

счетчик в стек управления

Восстановление старого

слова состояния программы

и содержимого

программного счетчика

В программный счетчик загружается новое значение,

определяемое прерыванием

Рис.10. Схема обработки прерывания

В многопользовательских и многозадачных ОС применяется концепция

реентерабельности. Реентерабельной называется процедура, последовательность команд которой может одновременно использоваться несколькими

приложениями. Для обеспечения этой концепции необходимо, чтобы программный код не был самомодифицирующимся, а локальные данные каждого пользователя должны храниться отдельно друг от друга. Исполнение реентерабельной процедуры может быть приостановлено с помощью прерывания, а после возврата из него корректно продолжиться. В многопользова28

тельских и многозадачных ОС реентерабельность позволяет более эффективно использовать ОП. В ней хранится только одна копия программного кода

процедуры, даже если к ней обращаются несколько различных приложений.

Стек — это специальным образом организованный участок памяти, используемый для временного хранения переменных, для передачи параметров

вызываемым подпрограммам и для сохранения адреса возврата при вызове

процедур и прерываний. Легче всего представить стек в виде стопки листов

бумаги (это одно из значений слова «stack» в английском языке) — вы можете класть и забирать листы бумаги только с вершины стопки. Таким образом,

если записать в стек числа 1, 2, 3, то при чтении они будут получаться в обратном порядке — 3, 2, 1.

Для процессоров Intel x86 стек располагается в сегменте памяти, описываемом регистром SS, а текущее смещение вершины стека записано в регистре ESP, причем при записи в стек значение этого смещения уменьшается,

то есть стек растет вниз от максимально возможного адреса.

Такое расположение стека «вверх ногами» необходимо в бессегментной модели памяти, когда все сегменты, включая сегмент стека и сегмент кода, занимают одну и ту же область — всю память. Тогда программа исполняется в нижней области памяти, в области малых адресов, и EIP растет, а стек

располагается в верхней области памяти, и ESP уменьшается.

1.5 Архитектуры операционных систем

29

Архитектуру первых ОС принято называть монолитной. В вычислительных системах того времени количество оперативной памяти исчислялось

килобайтами и монолитные ОС загрузившись, оставляли еще и часть свободной оперативной памяти для работы прикладных программ, написанных в

машинных кодах. Однако модификация таких ОС была затруднительна из-за

сильного взаимного влияния (иногда не предсказуемого) функций ОС.

На принципе модульного программирования в 1970-80-х годах были

разработаны слоистые ОС с иерархической организацией функций, взаимодействие которых возможно только между функциями находящимися на соседних уровнях. Управление этими функциями выполнялось в режиме ядра.

Позднее появилась микроядерная архитектура. Основа идеологии микроядра, что в ядре должно быть самым главным функции ОС. Работа служб и

приложений (не являющиеся критическими) хотя и основана на работе микроядра, но выполняются они в пользовательском режиме. К таким приложениям относятся драйверы устройств, ФС, менеджер виртуальной памяти, система управления безопасностью.

В архитектуре с микроядром уровни расположены вертикально, а в

слоистой горизонтально (рис.11). Внешние по отношению к ядру компоненты реализуются как обслуживаемые процессы. Между собой они взаимодействуют как равноправные партнёры. Обычно взаимодействие реализуется с

помощью обмена сообщениями, которые передаются через микроядро. Таким образом, микроядро вступает в роль посредника. Оно подтверждает правильность сообщений, передаёт их от одного компонента к другому и предоставляет доступ к аппаратному обеспечению [4]. Микроядро выполняет защитные функции, оно не пропускает сообщения, если такой обмен не разрешён. Например, если приложению нужно открыть файл, то оно отправляет

сообщение администратору ФС, если ему нужно создать новый поток в процессе, то оно отправляет сообщение администратору процессов. Каждый из

администраторов может отправлять сообщения другим администраторам

(серверам, супервизорам, менеджерам) и обращаться к элементарным функ30

циям микроядра и т.о. в одном компьютере реализуется архитектура клиентсервер.

Достоинством архитектуры микроядра является [3]:

единообразный интерфейс;

расширяемость;

гибкость;

переносимость;

надёжность;

поддержка распределённых вычислительных систем;

поддержка объектно-ориентированных систем на основе исполь-

Управление I/O и устройствами

Режим

ядра

Виртуальная память

Управление элементарными процессами

Админ-р виртуальной памяти

Обмен информацией между процессами

Администратор процессов

ФС

..

.

Администратор ФС

Приложения пользователей

Драйверы устройств I/O

Пользовательский

режим

Приложения пользователей

зования компонентов.

Микроядро

Аппаратное обеспечение

Аппаратное обеспечение

Многослойное ядро

Микроядро

Рис. 11.Структуры многослойного ядра и микроядра

Основными функциями микроядра, которые непосредственно зависят

от аппаратного обеспечения, являются:

низкоуровневое управление памятью;

взаимодействие между процессами;

управление вводом/выводом и прерываниями.

Вначале ядро определяет свою физическую память как единое адресное

пространство, которым управляет основной системный процесс. При создании новых процессов страницы первоначального адресного пространства мо31

гут передаваться или отображаться в эти новые процессы. Такая технология

позволяет одновременно поддерживать несколько схем организации виртуальной памяти. Основной формой взаимодействия между процессами и потоками в ОС с микроядром являются сообщения. Сообщение включает в себя

заголовок, в котором указаны идентификаторы процесса отправителя и процесса адресата, а также тело с представленными данными. Взаимодействия

между процессами основано на относящихся к этим процессам портам. Порт

– это очередь сообщений, предназначенных для определённого процесса, с

которым связан список возможностей, в котором указано, с какими процессами данный процесс может обмениваться информацией. Так микроядро может распознавать прерывания, но не обрабатывать их, вместо этого оно генерирует сообщения процессу, функционирующему на пользовательском

уровне, связанному с данным прерыванием.

В микроядре можно вынести за его пределы системы страничной организации памяти и управления виртуальной памятью.

Когда поток приложения обращается к странице, которая отсутствует в

основной памяти, возникает прерывание из-за отсутствия страницы, и управление перехватывается ядром (рис.12). После этого ядро отправляет системе

страничной организации памяти сообщение, в котором указывается запрашиваемая страница. ССОП и ядро должны взаимодействовать между собой,

чтобы выполнить действия по переносу требуемой страницы в основную память. Как только страница станет доступна, ССОП отправляет приложению

сообщение о том, что оно может продолжить работу. Такая стратегия позволяет внешнему по отношению к ядру процессу отображать файлы БД в пользовательском адресном пространстве без участия ядра [3].

Система страничной

организации памяти

Приложение

3. Возобновление

работы

1. Ошибка из-за

отсутствия страницы

2. Вызов функции для работы

с адресным пространством

Микроядро

Рис. 12 Принцип работы структуры с микроядром

32

Для поддержания внешних ССОП и системы управления виртуальной

памятью микроядру достаточно трех операций.

1) Предоставление. Владелец адресного пространства может предоставить некоторые свои страницы другим процессам.

2) Отображение. Процесс может отображать любые свои страницы в

адресном пространстве другого процесса, после чего оба процесса будут

иметь доступ к этим страницам. При этом создается общая область памяти,

совместно используемая двумя процессами.

3) Восстановление. Процесс может восстановить любые страницы, предоставленные другим процессам или отображенные в их адресном пространстве.

1.6. Управление оперативной памятью вычислительной системы

Оперативная память (оперативное запоминающее устройство, ОЗУ) —

часть памяти ЭВМ, в которую процессор может обратиться за одну операцию

(jump, move и т. п.). Она предназначена для временного хранения данных и

команд, необходимых процессору для выполнения им операций. Оперативная память передаёт процессору данные непосредственно, либо через кешпамять. Каждая ячейка оперативной памяти имеет свой индивидуальный адрес.

Система управления оперативной памятью должна поддерживать [3]:

1.

перемещение программ из одной области памяти в другую (под-

держка относительности адреса);

2.

защиту одного процесса от влияния других;

3.

совместное использование процессами памяти для взаимодействия

(обратная защита) – механизмы межпроцессного взаимодействия (IPC);

4.

поддержка логических операций с адресацией;

5.

поддержка физических операций с адресацией.

33

Пусть процесс занимает непрерывную область основной памяти. ОС

необходимо знать местоположение управляющей информации процесса и

стека исполнения, а также точки входа для начала выполнения процесса. Поскольку управлением памятью занимается ОС и она же размещает процесс в

основной памяти, соответствующие адреса она получает автоматически. Однако помимо получения ОС указанной информации, процесс должен иметь

возможность обращаться к памяти в самой программе. Так команды ветвления содержат адреса, указывающие на команды, которые должны быть выполнены после них; команды обращения к данным – адреса байтов и слов, с

которыми они работают. ОС переводит ссылки в коде программы (логические адлеса) в реальные физические адреса, соответствующие текущему расположению процесса в основной памяти рис. 13.

Управляющая

информация процесса

Входная точка

программы

Управляющий

блок процесса

00000000 h

Команда

ветвления

Код

программа

Увеличение

адресов

Ссылка

на данные

Данные

программы

Текущая вершина стека

Стек

FFFFFFFF h

Рис. 13.Образ процесса в оперативной памяти

Система управления памятью характеризуется :

1. Стратегией выборки. Страница загружается в оперативную память,

как по требованию процесса, так и с использованием стратегии предварительной выборки, при которой происходит загрузка страниц кластерами [3].

2. Стратегией размещения. При использовани сегментации все вновь загруженные сегменты должны быть размещены в доступном адресном пространстве.

34

3. Стратегией замещения. При заполнении памяти следует принимать

решение о том, какая страница будет замещена загружаемой в оперативную

память новой страницей.

4. Стратегией очистки. Изменённые страницы процесса должны быть

записаны (сохранены) при их замещении.

5. Управление загрузкой: заключается в определении количества процессов, которые должны быть резидентны в оперативной памяти в данный момент.

6. Управление резидентным множеством процессов. ОС определяет

сколько памяти отводить процессу при загрузке его в оперативную память.

Память может быть выделена статически в момент создания процесса, либо

изменяться динамически в процессе работы [3].

Рассмотрим случай, когда основная память разделена на одинаковые

блоки относительно небольшого фиксированного размера. Тогда блоки процесса, известные как страницы (pages), могут быть связны со свободными

блоками памяти, известными как кадры (frames) или фрэймы. Каждый кадр

оперативной памяти может содержать одну страницу процесса. В каждый

момент времени некоторые из кадров памяти используются, а некотрые свободны. ОС содержит список свободных кадров (рис.14 а).

Кадр Осн.Пам. Кадр Осн.Пам. Кадр Осн.Пам. Кадр Осн.Пам. Кадр Осн.Пам. Кадр Осн.Пам.

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

а)

A.0

A.1

A.2

A.3

б)

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

A.0

A.1

A.2

A.3

B.0

B.1

B.2

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

в)

A.0

A.1

A.2

A.3

B.0

B.1

B.2

C.0

C.1

C.2

C.3

г)

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

A.0

A.1

A.2

A.3

C.0

C.1

C.2

C.3

Д)

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

A.0

A.1

A.2

A.3

D.0

D.1

D.2

C.0

C.1

C.2

C.3

D.3

D.4

е)

Рис. 14 Распределение страниц процессов по свободным кадрам:

35

а) 15 доступных кадров, б) загрузка процесса А, в) загрузка процесса В,

г) загрузка порцесса С, д) выгрузка процесса В, е) загрузка процесса D.

Процесс А, хранящийся на диске, сотоит из четырех страниц. Когда

приходит время загрузить его в память, ОС находит четыре свободных кадра

и загружает страницы процесса А в эти кадры (рис. 14 б). Затем загружается

процесс В, состоящий из трех страниц, и процесс С, сотоящий из четырех

страниц. После этого процесс В приостанавливается и выгружается из основной памяти. Затем наступает момент, когда все процессы в памяти оказываются заблокированными, и ОС загружает в память новый процесс D, состящий из пяти сраниц. Но непрерывной области кадров в памяти нет и ОС используя таблицу сраниц процесса (она есть у каждого процесса) размещает

страницы процесса D в кадрах 4,5,6,11,12 (рис. 14 е).

0

1

2

3

Таблица

страниц

процесса А

0

1

2

3

Таблица

страниц

процесса B

0

1

2

-

0

1

2

3

Таблица

страниц

процесса C

7

8

9

10

0

1

2

3

4

Таблица

страниц

процесса D

4

5

6

11

12

Список

свободных

кадров

13

14

Рис. 15. Структуры данных процессов рис. 14е

Размеры оперативной памяти персональных компьютеров сегодняшнего дня постоянно отстают от запросов прикладного программного обеспечения. В имеющийся объем оперативной памяти не всегда удается загрузить

операционную систему и несколько прикладных программ, особенно если их

много и они громоздкие.

Выход из этой ситуации в использовании концепции виртуальной памяти. Виртуальная память — это логический ресурс, эмулирующий оперативную память путем использования как физической оперативной, так и дисковой памяти. Благодаря этому емкость виртуальной памяти получается

больше реальной. Активный программный код должен находиться в физической оперативной памяти, остальной же код может временно храниться в ее

«продолжении» на жестком диске. Когда управление передается фрагменту

36

кода, хранящемуся на жестком диске, он загружается в физическую память.

Если места в ней недостаточно, это приведет к выгрузке на диск пассивного

кода. Процесс загрузки и выгрузки программного кода называется свопингом, или подкачкой. Его размер файла подкачки может динамически изменяется в зависимости от нужд системы, он не обязательно должен быть непрерывным и может находиться на сжатом диске. Виртуальная память имеет

страничную организацию, поддерживаемую процессором. Страницей является блок памяти фиксированной длины. Процесс может занимать одну или несколько страниц памяти.

Страничная организация памяти. Каждый процесс имеет свою собственную таблицу страниц, которая создается при загрузке всех страниц

процесса в основную память. Каждая запись в таблице страниц содержит номер кадра соответствующей страницы в памяти (рис.15). Поскольку в основной памяти могут находиться только некоторые из страниц процесса, в каждой записи таблицы должен иметься бит Р, указывающий на присутствие соответствующей страницы в основной памяти. Если данная страница располагается в основной памяти, то в записи таблицы содержится номер ее кадра.

Запись таблицы страниц

Виртуальный адрес

Номер страницы

Смещение

Р M

Др. управляющие биты Номер кадра

А) страничная организация

Запись таблицы сегментов

Виртуальный адрес

Номер сегмента Смещение

Р M Др. упр. биты Длина Начальный адрес сегмента

Б) сегментация организация

Запись таблицы страниц

Виртуальный адрес

Номер сегмента Номер страницы Смещение

Р М

Др. упр. биты

Номер кадра

Запись таблицы сегментов

Др. управляющие биты Длина

Начальный адрес сегмента

В) комбинирование страничной организации и сегментации

37

Рис. 15. Типичные форматы систем управления памятью

Другим управляющим битом в записи таблицы страниц является бит

модификации — М, который указывает, было ли изменено содержимое данной страницы со времени последней загрузки в основную память. Если изменений не было, то когда наступит время замены страницы в занимаемом ею в

данный момент кадре, записывать эту страницу на диск не следует, так как на

диске уже имеется ее точная копия. В записи таблицы страниц могут быть и

другие управляющие биты, например, служащие для целей защиты или совместного использования памяти на уровне страниц.

Базовый механизм чтения слова из памяти включает в себя трансляцию

логического, адреса, состоящего из номера страницы и смещения, в физический адрес, который представляет собой номер кадра и смещение, с использованием таблицы страниц (рис.16). Таблица страниц должна располагаться в

основной памяти. При выполнении процесса стартовый адрес его таблицы

страниц хранится в регистре, а номер страницы из виртуального адреса используется в качестве индекса элемента, в котором ищется соответствующий

номер кадра.

Виртуальный адрес

Номер

Смещение

страницы

Регистр

Указатель

на таблицу

страниц

Программа

Таблица страниц

Номер

страницы

+

Смещение

Номер

кадра

Механизм страниц

38

Кадр страницы

Номер кадра

Смещение от начала кадра

Физический адрес

Основная память

Рис. 16. Страничная организация памяти

Затем этот номер объединяется со смещением из виртуального адреса

для получения реального физического адреса интересующей нас ячейки памяти. Большинство схем виртуальной памяти хранят таблицы страниц не в

реальной, а в виртуальной памяти. Это означает, что сами таблицы страниц

становятся объектами страничной организации, как и любые другие страницы. При работе процесса как минимум часть его таблицы страниц должна

располагаться в основной памяти, в том числе запись о странице, выполняющейся в настоящий момент [3].

Некоторые процессоры используют двухуровневую схему для больших

таблиц страниц. При такой схеме имеется каталог таблиц страниц, в котором

каждая запись указывает на таблицу страниц. Каждый виртуальный адрес

вызывает обращение к двум физическим адресам: для выборки соответствующей записи из таблицы страниц и для обращения к адресуемым данным.

Для преодоления этой проблемы большинство реально использующихся

схем виртуальной памяти использует специальный кэш для записей таблицы

страниц, который обычно называют буфером быстрого преобразования адреса TLB. Этот кэш содержит те записи таблицы страниц, которые использовались последними.

Сегментная модель оперативной памяти. Сегментация позволяет

рассматривать память как область, состоящую из множества адресных пространств, или сегментов. Сегменты могут иметь динамические размеры. Обращения к памяти используют адреса, представляющие собой пары (номер

сегмента, смещение). Каждый процесс имеет собственную таблицу сегментов, и при загрузке всех сегментов процесса в основную память создается

таблица сегментов процесса, которая также загружается в основную память.

В каждой записи таблицы сегментов указан начальный адрес соответствующего сегмента в основной памяти и его длина. Та же таблица сегментов нужна и при схеме виртуальной памяти, основанной на сегментации. Типичным

39

приемом является использование отдельной таблицы сегментов для каждого

процесса. Поскольку в основной памяти могут находится, не все сегменты

процесса, в каждой записи требуется наличие бита присутствия, указывающего, располагается ли данный сегмент в основной памяти. Если сегмент

расположен в основной памяти, то запись включает его начальный адрес и

длину. Еще один бит, необходимый в данной схеме, — бит модификации,

указывающий, было ли изменено содержимое сегмента со времени его последней загрузки в основную память (рис.15).

Основной механизм чтения слова из памяти включает преобразование

логического, адреса, состоящего из номера сегмента и смещения, в физический адрес с использованием таблицы сегментов (рис.17). Когда запускается

определенный процесс, в регистре хранится стартовый адрес его таблицы

сегментов.

Номер сегмента из виртуального адреса используется в качестве индекса таблицы, позволяющего определить начальный адрес сегмента. Для получения физического адреса к начальному адресу сегмента добавляется смещение из виртуального адреса.

Таблица сегментов

Таблица сегментов

d

Номер

сегмента

+

Программа

Начальный адрес + d

+

Регистр

Указатель

на таблицу

сегментов

Физический адрес

Длина Начальный

адрес

Механизм сегментации

Основная память

Рис. 17. Сегментная организация памяти

40

Сегмент

Виртуальный адрес

Номер Смещение

сегмента

=d

Комбинация сегментации и страничной организации памяти.

Страничная организация устраняет внешнюю фрагментацию и обеспечивает эффективное использование основной памяти. Поскольку перемещаемые в основную память и из нее блоки имеют фиксированный размер, облегчается создание эффективных алгоритмов управления памятью. Сегментация

имеет возможность обработки растущих структур данных, поддержку совместного использования и защиты памяти. В комбинированной системе адресное пространство пользователя разбивается на ряд сегментов по усмотрению. Каждый сегмент в свою очередь разбивается на ряд страниц фиксированного размера, соответствующего размеру кадра основной памяти. Если

размер сегмента меньше размера страницы, он занимает страницу целиком.

Логический адрес в этом случае состоит из номера сегмента и смещения в нем

(рис.18).

Смещение в сегменте следует рассматривать как номер страницы определенного сегмента и смещение в ней. С каждым процессом связана одна

таблица сегментов и несколько (по одной на сегмент) таблиц страниц [3].

Физический

адрес

Номер

страницы

Смещение

Регистр

+

41

Программа

Механизм

Таблица

страниц

Номер

страницы

+

Номер

сегмента

Указатель

на таблицу

Таблица

страниц

сегментов

Кадр страницы

Номер Смещение

кадра

Смещение от начала кадра

Номер

сегмента

Виртуальный адрес

Механизм страничной Основная память

Рис. 18. Трансляция адреса при сегментной и страничной организации

При работе определенного процесса в регистре процессора хранится

начальный адрес соответствующей таблицы сегментов. Получив виртуальный адрес, процессор использует его часть, представляющую номер сегмента, в качестве индекса в таблице сегментов.

1.7. Общие сведения о процессах и потоках

ОС имеет объектно-ориентированную структуру и поддерживает два

типа объектов, связанных с выполнением приложений: процесс и поток.

Поток – это единица работы, используемая для распределения процессорного времени, которая включает контекст процесса, куда входит содержимое программного счётчика и указатель вершины стека, а так же свою собственную область стека для организации вызова подпрограмм и сохранения

локальных данных. Поток может использовать общие участки кода и данных в

рамках своего процесса. Команды потока выполняются последовательно. Поток может быть прерван при переключении процессора на обработку другого

потока.

Процесс – это набор из одного или нескольких потоков, а также связанных с этими потоками системными ресурсами. Под системными ресурсами понимается область памяти и данные, открытые файлы и различные

устройства. Процесс является владельцем ресурсов и предоставляет их своим

потокам. Процесс это контейнер для потоков.

42

Разбивая приложение на несколько потоков программист получает все

преимущества модульности приложения и возможность управления связанными с приложением временными событиями.

Приложение – это набор из одного или нескольких динамически загружаемых процессов.

Хотя на первый взгляд, кажется, что программа и процесс понятия

практически одинаковые, они фундаментально отличаются друг от друга.

Программа представляет собой статический набор команд в файле на диске, а

процесс это набор ресурсов и данных, использующихся при выполнении потоков.

ОС поддерживает особенность процессов для защиты их от взаимного

влияния, т. к. они совместно используют все ресурсы ВС конкурируя друг с

другом за них.

У каждого процесса имеется своё собственное внутреннее адресное пространство для кода и данных и каждому процессу назначаются свои ресурсы.

Процесс можно разделить на 3 компоненты:

выполняющиеся программы (подпрограммы);

данные, необходимые для её работы (переменные, рабочее пространство, буферы);

контекст выполнения программы.

Потоки имеют следующие преимущества по сравнению с процессами:

1.

множество потоков способно реализоваться внутри одного ис-

полнительного модуля – это позволяет экономить ресурсы ВС;

2.

использование потоками общей области памяти позволяет эф-

фективно организовывать межпоточный обмен сообщениями (достаточно

передать указатель на сообщение), процессы не имеют общей области памяти, поэтому ОС должна либо целиком скопировать сообщение из области памяти одного процесса в область памяти другого (что для больших сообщений

весьма накладно), либо предусмотреть специальные механизмы, которые

43

позволили бы одной задаче получить доступ к сообщению из области памяти

другого процесса;

3.

контекст потоков меньше, чем контекст процессов, а значит вре-

мя переключения между потоками, меньше, чем между процессами;

4.

т. к. все потоки реализуются в одном исполнительном модуле,

значительно упрощается использование программ-отладчиков.

Недостатки потоков:

1.

как правило, потоки не могут быть подгружены динамически,

чтобы добавить поток необходимо провести соответствующие изменения в

исходных текстах и перепрограммировать приложение, процессы в отличие

от потоков могут подгружаться, что позволяет динамически изменять функции системы в процессе её работы, кроме того, т. к. процессам соответствуют

отдельные программные модули, они могут быть разработаны различными

производителями, чем достигается дополнительная гибкость и возможность

использовать ранее наработанное программное обеспечение;

2.

потоки имеют доступ к областям данных друг друга, что может

привести к ситуации, когда некорректно работающий поток способен использовать данные другого потока, в отличие от этого, процессы защищены от взаимного влияния, а попытка записи не в свою область приводит к возникновению специального прерывания по обработке исключительных ситуаций.

Примером многопоточной программы является MSWORD, где в рамках одного приложения может одновременно происходить и набор и проверка орфографии текста.

Процесс может находиться в активном состоянии и участвовать в конкуренции за ресурс ВС и в пассивном состоянии (рис.19).

Пассивное

Активное

Выполнение

Бездействие

Готовность

Блокирование

44

Рис. 19. Схема состояния задачи в вычислительной системе

Состояния потоков активного процесса:

1. Выполнение: в этом состоянии все затребованные ресурсы выделены,

в данном состоянии в каждый момент времени может находиться только

один процесс для однопроцессорных систем.

2. Готовность к выполнению: все ресурсы предоставлены за исключением процессора.

3. Блокировка (ожидание): не предоставлены запрошенные ресурсы или

не завершена операция ввода/вывода.

В большинстве ОС состояния ожидания подразделяются на множество

состояний ожидания каждое из которых соответствует определённому виду

ресурсов из-за отсутствия которого процесс переходит в состояние ожидания. В ОС общего назначения процесс возникает при запуске какой-либо

программы, ОС организует для нового процесса дескриптор и процесс переходит в состояние готовности к выполнению.

Для ОС общего назначения процесс не имеет пассивного состояния.

Для ОС реального времени заранее известны состав программ и процессов,

которые должны выполняться и их характеристики, поэтому на этапе конфигурирования ОС реального времени для всех необходимых процессов заводят

дескрипторы и распределяют ресурсы, таким образом в ОС реального времени процессы могут находится в пассивном состоянии.

Наличие процессов в состоянии бездействия в ОС реального времени

позволяет уменьшить время на перевод процесса в состояние готовности. За

время своего существования процесс может многократно переходить из состояния в состояние. Из пассивного состояния процесс может перейти в состояние готовности в следующих случаях:

по команде оператора (для ОС, поддерживающих пассивное состояние);

при выборе из очереди планировщиком (для пакетного режима);

по вызову другого процесса через обращение к супервизору процессов;

45

по прерыванию от внешнего устройства (сигнал о совершении некоторого события может запускать соответствующий процесс – при наступлении времени запуска процесса).

Из состояния выполнения процесс выходит по причинам:

процесс завершается через супервизор процессов возникает управление ОС и сообщает всем о своём завершении, при этом сам завершённый

процесс либо переводится в пассивное состояние, либо уничтожается, процесс может завершиться по инициативе самого процесса, оператора или другого процесса;

процесс переводится супервизором в состояние готовности в связи с

появлением более приоритетного процесса, либо при истечении определённого времени;

процесс переводится в состояние ожидания либо вследствие запроса

операции вода/вывода, либо в силу невозможности предоставления ему запрошенного ресурса, либо по команде оператора на приостановку процесса,